Des chercheurs en cybersécurité ont découvert une vulnérabilité de sécurité dans le RAYON protocole d’authentification réseau appelé Rayon de l’explosion qui pourrait être exploité par un attaquant pour lancer des attaques Mallory-in-the-middle (MitM) et contourner les contrôles d’intégrité dans certaines circonstances.

« Le protocole RADIUS permet à certains messages de demande d’accès de ne pas avoir de contrôles d’intégrité ou d’authentification », a déclaré Alan DeKok, PDG d’InkBridge Networks, créateur du protocole. Projet FreeRADIUSa déclaré dans un communiqué.

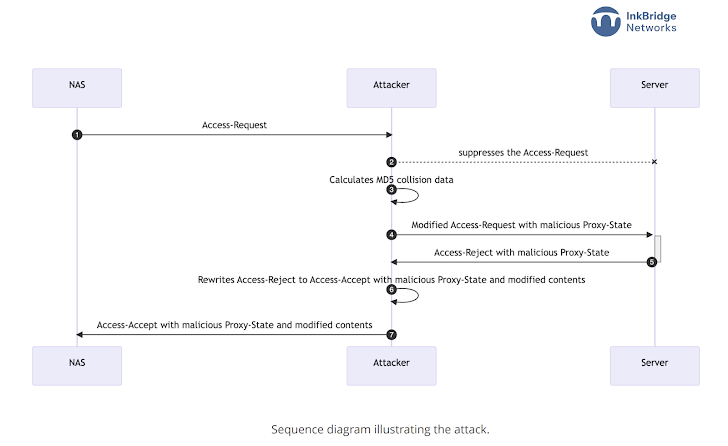

« Par conséquent, un attaquant peut modifier ces paquets sans se faire détecter. L’attaquant pourrait forcer n’importe quel utilisateur à s’authentifier et à donner n’importe quelle autorisation (VLAN, etc.) à cet utilisateur. »

RADIUS, abréviation de Remote Authentication Dial-In User Service, est un protocole client/serveur qui fournit une gestion centralisée de l’authentification, de l’autorisation et de la comptabilité (AAA) pour les utilisateurs qui se connectent et utilisent un service réseau.

La sécurité de RADIUS est dépendant d’un hachage qui est dérivé en utilisant le Algorithme MD5qui a été jugé cryptographiquement cassé en décembre 2008 en raison du risque de attaques par collision.

Cela signifie que les paquets de demande d’accès peuvent être soumis à ce qu’on appelle une attaque de préfixe choisi qui permet de modifier le paquet de réponse de sorte qu’il passe tous les contrôles d’intégrité de la réponse d’origine.

Cependant, pour que l’attaque réussisse, l’adversaire doit être en mesure de modifier les paquets RADIUS en transit entre le client et le serveur RADIUS. Cela signifie également que les organisations qui envoient des paquets sur Internet sont exposées à cette faille.

D’autres facteurs d’atténuation qui empêchent l’attaque d’être puissante proviennent de l’utilisation de TLS pour transmettre le trafic RADIUS sur Internet et d’une sécurité accrue des paquets via le Attribut Message-Authenticator.

BlastRADIUS est le résultat d’un défaut de conception fondamental et est censé avoir un impact sur tous les clients et serveurs RADIUS conformes aux normes, ce qui rend impératif que les fournisseurs de services Internet (FAI) et les organisations qui utilisent le protocole mettent à jour vers la dernière version.

« Les méthodes d’authentification PAP, CHAP et MS-CHAPv2 sont les plus vulnérables », a déclaré DeKok. « Les FAI devront mettre à niveau leurs serveurs RADIUS et leur équipement réseau. »

« Toute personne utilisant l’authentification par adresse MAC ou RADIUS pour les connexions administrateur aux commutateurs est vulnérable. L’utilisation de TLS ou d’IPSec empêche l’attaque, et 802.1X (EAP) n’est pas vulnérable. »

Pour les entreprises, l’attaquant doit déjà avoir accès au réseau local virtuel (VLAN) de gestion. De plus, les FAI peuvent être vulnérables s’ils envoient du trafic RADIUS via des réseaux intermédiaires, tels que des sous-traitants tiers, ou via Internet au sens large.

Il convient de noter que la vulnérabilité, qui porte un score CVSS de 9,0, affecte particulièrement les réseaux qui envoient du trafic RADIUS/UDP sur Internet étant donné que « la plupart du trafic RADIUS est envoyé « en clair ». Il n’y a aucune preuve qu’elle soit exploitée dans la nature.

« Cette attaque est le résultat du fait que la sécurité du protocole RADIUS a été négligée pendant très longtemps », a déclaré DeKok.

« Bien que les normes aient depuis longtemps suggéré des protections qui auraient pu empêcher l’attaque, ces protections n’ont pas été rendues obligatoires. De plus, de nombreux fournisseurs n’ont même pas mis en œuvre les protections suggérées. »