Les processeurs modernes d’Intel, notamment Raptor Lake et Alder Lake, se sont révélés vulnérables à une nouvelle attaque par canal auxiliaire qui pourrait être exploitée pour divulguer des informations sensibles des processeurs.

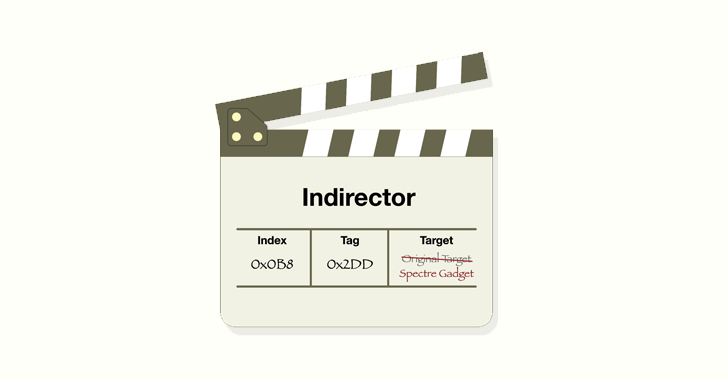

L’attaque, nom de code Indirecteur par les chercheurs en sécurité Luyi Li, Hosein Yavarzadeh et Dean Tullsen, exploite les lacunes identifiées dans Indirect Branch Predictor (IBP) et Branch Target Buffer (BTB) pour contourner les défenses existantes et compromettre la sécurité des processeurs.

« Le prédicteur de branche indirecte (IBP) est un composant matériel des processeurs modernes qui prédit les adresses cibles des branches indirectes », ont déclaré les chercheurs. noté.

« Les branches indirectes sont des instructions de flux de contrôle dont l’adresse cible est calculée au moment de l’exécution, ce qui les rend difficiles à prévoir avec précision. L’IBP utilise une combinaison d’historique global et d’adresse de branche pour prédire l’adresse cible des branches indirectes. »

L’idée, à la base, est d’identifier les vulnérabilités dans IBP pour lancer des attaques précises par injection de cibles de branche (BTI) – alias Spectre v2 (CVE-2017-5715) – qui ciblent le processeur prédicteur de branche indirecte entraîner la divulgation non autorisée d’informations à un attaquant disposant d’un accès utilisateur local via un canal auxiliaire.

Ceci est réalisé au moyen d’un outil personnalisé appelé iBranch Locator qui est utilisé pour localiser toute branche indirecte, suivi de la réalisation d’injections IBP et BTP ciblées avec précision pour effectuer une exécution spéculative.

Intel, qui a été informé des résultats en février 2024, a depuis informé les autres fournisseurs de matériel/logiciel concernés du problème.

En guise d’atténuation, il est recommandé d’utiliser la barrière de prédiction de branche indirecte (IBPB) de manière plus agressive et de renforcer la conception de l’unité de prédiction de branche (BPU) en incorporant des balises, un cryptage et une randomisation plus complexes.

Cette recherche intervient alors que les processeurs Arm se sont révélés vulnérables à une attaque d’exécution spéculative appelée TIKTAG qui cible l’extension de balisage de mémoire (MTE) pour divulguer des données avec un taux de réussite de plus de 95 % en moins de quatre secondes.

L’étude « identifie de nouveaux gadgets TikTag capables de divulguer les balises MTE à partir d’adresses mémoire arbitraires par le biais d’une exécution spéculative », ont déclaré les chercheurs Juhee Kim, Jinbum Park, Sihyeon Roh, Jaeyoung Chung, Youngjoo Lee, Taesoo Kim et Byoungyoung Lee. dit.

« Avec les gadgets TikTag, les attaquants peuvent contourner la défense probabiliste du MTE, augmentant ainsi le taux de réussite des attaques de près de 100 %. »

En réponse à la divulgation, Arm dit « MTE peut fournir un ensemble limité de défenses déterministes de première ligne et un ensemble plus large de défenses probabilistes de première ligne, contre des classes spécifiques d’exploits. »

« Cependant, les propriétés probabilistes ne sont pas conçues pour constituer une solution complète contre un adversaire interactif capable de recourir à la force brute, de divulguer ou de créer des balises d’adresse arbitraires. »