Les chercheurs en cybersécurité ont découvert une version améliorée d’un logiciel espion Apple iOS appelé LightSpy qui non seulement étend ses fonctionnalités, mais intègre également des capacités destructrices pour empêcher le démarrage de l’appareil compromis.

« Bien que la méthode de livraison des implants iOS reflète étroitement celle de la version macOS, les étapes de post-exploitation et d’élévation des privilèges diffèrent considérablement en raison des différences entre les plates-formes », a déclaré ThreatFabric. dit dans une analyse publiée cette semaine.

LightSpy, documenté pour la première fois en 2020 comme ciblant les utilisateurs de Hong Kong, est un implant modulaire qui utilise une architecture basée sur des plugins pour augmenter ses capacités et lui permettre de capturer un large éventail d’informations sensibles à partir d’un appareil infecté.

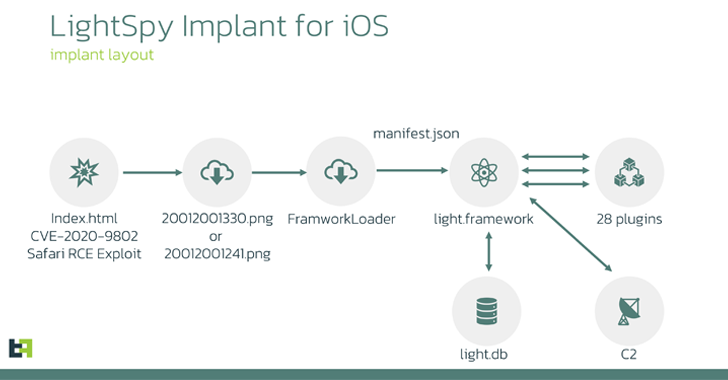

Les chaînes d’attaque distribuant le malware exploitent les failles de sécurité connues dans Apple iOS et macOS pour déclencher un exploit WebKit qui supprime un fichier avec l’extension « .PNG », mais qui est en fait un binaire Mach-O chargé de récupérer les charges utiles de l’étape suivante à partir d’un serveur distant. en abusant d’une faille de corruption de mémoire identifiée comme CVE-2020-3837.

Cela inclut un composant baptisé FrameworkLoader qui, à son tour, télécharge le module Core de LightSpy et ses plugins assortis, qui ont considérablement augmenté de 12 à 28 dans la dernière version (7.9.0).

« Après le démarrage du Core, il effectuera une vérification de la connectivité Internet à l’aide du domaine Baidu.com, puis vérifiera les arguments transmis par FrameworkLoader en tant que [command-and-control] données et répertoire de travail », a déclaré la société de sécurité néerlandaise.

« En utilisant le chemin du répertoire de travail /var/containers/Bundle/AppleAppLit/, le Core créera des sous-dossiers pour les journaux, la base de données et les données exfiltrées. »

Les plugins peuvent capturer un large éventail de données, notamment des informations sur le réseau Wi-Fi, des captures d’écran, l’emplacement, le trousseau iCloud, des enregistrements sonores, des photos, l’historique du navigateur, des contacts, l’historique des appels et des messages SMS, ainsi que recueillir des informations à partir d’applications telles que Fichiers. , LINE, Mail Master, Telegram, Tencent QQ, WeChat et WhatsApp.

Certains des plugins nouvellement ajoutés disposent également de fonctionnalités destructrices qui peuvent supprimer des fichiers multimédias, des messages SMS, des profils de configuration de réseau Wi-Fi, des contacts et l’historique du navigateur, et même geler l’appareil et l’empêcher de redémarrer. De plus, les plugins LightSpy peuvent générer de fausses notifications push contenant une URL spécifique.

Le véhicule de distribution exact du logiciel espion n’est pas clair, même si l’on pense qu’il est orchestré via des attaques de points d’eau. À ce jour, les campagnes n’ont pas été attribuées à un acteur ou à un groupe menaçant connu.

Cependant, il existe des preuves que les opérateurs sont probablement basés en Chine en raison du fait que le plugin de localisation « recalcule les coordonnées de localisation selon un système utilisé exclusivement en Chine ». Il convient de noter que les fournisseurs de services de cartographie chinois suivent un système de coordonnées appelé GCJ-02.

« Le cas LightSpy iOS souligne l’importance de maintenir les systèmes à jour », a déclaré ThreatFabric. « Les acteurs de la menace derrière LightSpy surveillent de près les publications des chercheurs en sécurité, réutilisant les exploits récemment divulgués pour fournir des charges utiles et élever les privilèges sur les appareils concernés. »