Des chercheurs en cybersécurité ont mis en lumière une variante Linux d’une souche de ransomware relativement nouvelle appelée Helldown, suggérant que les acteurs de la menace élargissent leur champ d’attaque.

« Helldown déploie un ransomware Windows dérivé du code LockBit 3.0 », Sekoia dit dans un rapport partagé avec The Hacker News. « Compte tenu du développement récent d’un ransomware ciblant ESX, il apparaît que le groupe pourrait faire évoluer ses opérations actuelles pour cibler les infrastructures virtualisées via VMware. »

L’enfer était documenté pour la première fois publiquement par Halcyon à la mi-août 2024, décrivant comme un « groupe de ransomware agressif » qui s’infiltre cibler les réseaux en exploitant les failles de sécurité. Certains des principaux secteurs ciblés par le groupe de cybercriminalité comprennent les services informatiques, les télécommunications, l’industrie manufacturière et les soins de santé.

Comme d’autres équipes de ransomwares, Helldown est connu pour avoir exploité les sites de fuite de données pour faire pression sur les victimes afin qu’elles paient des rançons en menaçant de publier les données volées, une tactique connue sous le nom de double extorsion. On estime qu’il a attaqué au moins 31 entreprises en l’espace de trois mois.

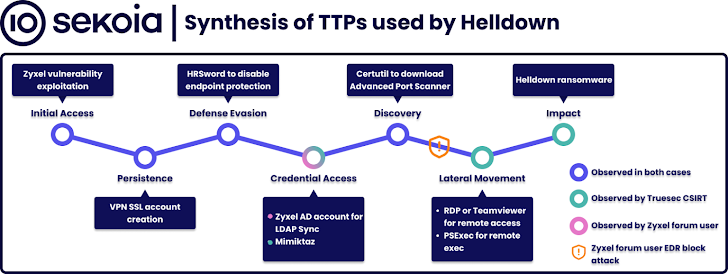

Truesec, dans un analyse publié plus tôt ce mois-ci, des chaînes d’attaque Helldown détaillées qui ont été observées utilisant des pare-feu Zyxel accessibles sur Internet pour obtenir un accès initial, suivies d’activités de persistance, de collecte d’informations d’identification, d’énumération du réseau, d’évasion de la défense et de mouvement latéral pour finalement déployer le ransomware. .

La nouvelle analyse de Sekoia montre que les attaquants exploitent les failles de sécurité connues et inconnues des appliances Zyxel pour pénétrer dans les réseaux, en utilisant leur emprise pour voler les informations d’identification et créer des tunnels VPN SSL avec des utilisateurs temporaires.

La version Windows de Helldown, une fois lancée, effectue une série d’étapes avant d’exfiltrer et de chiffrer les fichiers, notamment la suppression des clichés instantanés du système et la fin de divers processus liés aux bases de données et à Microsoft Office. Dans la dernière étape, le binaire du ransomware est supprimé pour brouiller les pistes, une demande de rançon est déposée et la machine est arrêtée.

Son homologue Linux, selon la société française de cybersécurité, manque de mécanismes d’obscurcissement et d’anti-débogage, tout en intégrant un ensemble concis de fonctions pour rechercher et chiffrer les fichiers, mais pas avant de répertorier et de tuer toutes les machines virtuelles (VM) actives.

« L’analyse statique et dynamique n’a révélé aucune communication réseau, ni aucune clé publique ou secret partagé », indique le communiqué. « Cela est remarquable, car cela soulève des questions sur la manière dont l’attaquant pourrait fournir un outil de décryptage. »

« La terminaison des machines virtuelles avant le chiffrement accorde au ransomware un accès en écriture aux fichiers image. Cependant, les analyses statiques et dynamiques révèlent que, bien que cette fonctionnalité existe dans le code, elle n’est pas réellement invoquée. Toutes ces observations suggèrent que le ransomware n’est pas très sophistiqué et peut encore en cours de développement. »

Il a été constaté que les artefacts Helldown Windows partagent des similitudes comportementales avec DarkRace, qui a émergé en mai 2023 à l’aide du code de LockBit 3.0 et rebaptisé plus tard DoNex. Un décrypteur pour DoNex a été mis à disposition par Avast en juillet 2024.

« Les deux codes sont des variantes de LockBit 3.0 », a déclaré Sekoia. « Compte tenu de l’historique des changements de marque de Darkrace et Donex et de leurs similitudes significatives avec Helldown, la possibilité que Helldown soit un autre changement de marque ne peut être écartée. Cependant, ce lien ne peut pas être définitivement confirmé à ce stade. »

Cette évolution intervient alors que Cisco Talos a dévoilé une autre famille de ransomwares émergente, connue sous le nom d’Interlock, qui cible les secteurs de la santé, de la technologie et du gouvernement aux États-Unis, ainsi que les entités manufacturières en Europe. Il est capable de chiffrer les machines Windows et Linux.

Des chaînes d’attaque distribuant le ransomware ont été observées à l’aide d’un faux binaire de mise à jour du navigateur Google Chrome hébergé sur un site Web d’informations légitime mais compromis qui, une fois exécuté, libère un cheval de Troie d’accès à distance (RAT) qui permet aux attaquants d’extraire des données sensibles et d’exécuter PowerShell. commandes conçues pour larguer des charges utiles pour récolter des informations d’identification et effectuer des reconnaissances.

« Dans son blog, Interlock prétend cibler l’infrastructure des organisations en exploitant des vulnérabilités non résolues et affirme que ses actions sont en partie motivées par le désir de tenir les entreprises responsables de la mauvaise cybersécurité, en plus du gain monétaire », ont déclaré les chercheurs de Talos. dit.

Interlock est considéré comme un nouveau groupe issu des opérateurs ou des développeurs de Rhysida, a ajouté la société, citant des chevauchements dans l’artisanat, les outils et le comportement des ransomwares.

« L’éventuelle affiliation d’Interlock avec les opérateurs ou les développeurs de Rhysida s’alignerait sur plusieurs tendances plus larges dans le paysage des cybermenaces », a-t-il déclaré. « Nous avons observé que les groupes de ransomwares diversifiaient leurs capacités pour prendre en charge des opérations plus avancées et plus variées, et que les groupes de ransomwares étaient moins cloisonnés, car nous avons observé que les opérateurs travaillaient de plus en plus aux côtés de plusieurs groupes de ransomwares. »

Coïncidant avec l’arrivée de Helldown et Interlock, un autre nouveau venu dans l’écosystème des ransomwares appelé SafePay, qui prétend avoir ciblé 22 entreprises à ce jour. SafePay, selon Huntress, utilise également LockBit 3.0 comme base, indiquant que la fuite du code source de LockBit a engendré plusieurs variantes.

Dans deux incidents enquêtés par l’entreprise, « l’activité de l’acteur menaçant s’est avérée provenir d’une passerelle ou d’un portail VPN, car toutes les adresses IP observées attribuées aux postes de travail des acteurs menaçants se trouvaient dans la plage interne », ont déclaré les chercheurs de Huntress. dit.

« L’acteur malveillant a pu utiliser des informations d’identification valides pour accéder aux points de terminaison des clients, et n’a pas été observé en train d’activer RDP, ni de créer de nouveaux comptes d’utilisateurs, ni de créer une autre persistance. »