Des chercheurs en cybersécurité ont découvert une porte dérobée Windows jusqu’alors non documentée qui exploite une fonctionnalité intégrée appelée Background Intelligent Transfer Service (MORCEAUX) comme mécanisme de commandement et de contrôle (C2).

La nouvelle souche de malware identifiée a reçu le nom de code BIT PARESSEUX par Elastic Security Labs, qui a fait cette découverte le 25 juin 2024, en lien avec une cyberattaque visant un ministère des Affaires étrangères non spécifié d’un gouvernement sud-américain. Le groupe d’activités est suivi sous le nom REF8747.

« L’itération la plus récente de la porte dérobée au moment de cette publication comporte 35 fonctions de gestion, notamment des capacités d’enregistrement de frappe et de capture d’écran », ont déclaré les chercheurs en sécurité Seth Goodwin et Daniel Stepanic. dit. « De plus, BITSLOTH contient de nombreuses fonctionnalités différentes pour la découverte, l’énumération et l’exécution en ligne de commande. »

Il semblerait que l’outil, en développement depuis décembre 2021, soit utilisé par les acteurs malveillants à des fins de collecte de données. On ne sait pas encore clairement qui se cache derrière, bien qu’une analyse du code source ait révélé des fonctions de journalisation et des chaînes suggérant que les auteurs pourraient être des locuteurs chinois.

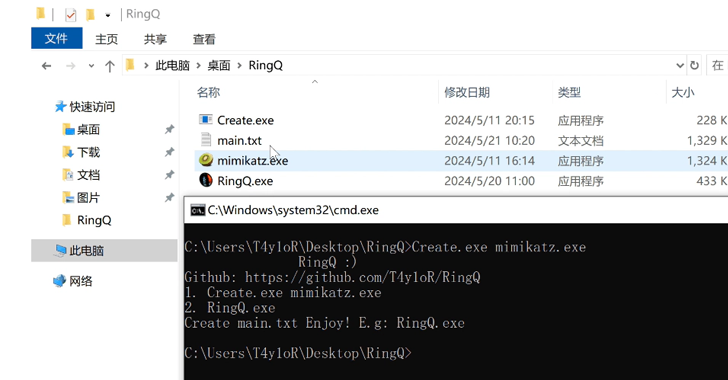

Un autre lien potentiel avec la Chine vient de l’utilisation d’un outil open source appelé AnneauQ. RingQ est utilisé pour crypter les logiciels malveillants et empêcher leur détection par un logiciel de sécurité, qui est ensuite décrypté et exécuté directement en mémoire.

En juin 2024, le centre de renseignement de sécurité AhnLab (ASEC) a révélé que des serveurs Web vulnérables étaient exploités pour larguer des shells Web, qui sont ensuite exploités pour fournir des charges utiles supplémentaires, notamment un mineur de cryptomonnaie via RingQ. Les attaques ont été attribuées à un acteur malveillant parlant chinois.

L’attaque est également remarquable pour l’utilisation de STOWAWAY pour proxy le trafic C2 chiffré via HTTP et un utilitaire de redirection de port appelé iox, ce dernier ayant déjà été exploité par un groupe de cyberespionnage chinois surnommé Bronze Starlight (alias Emperor Dragonfly) dans des attaques de ransomware Cheerscrypt.

BITSLOTH, qui prend la forme d’un fichier DLL (« flengine.dll »), est chargé au moyen de techniques de chargement latéral DLL en utilisant un exécutable légitime associé à Image-Line appelé FL Studio (« fl.exe »).

« Dans la dernière version, un nouveau composant de planification a été ajouté par le développeur pour contrôler les moments spécifiques auxquels BITSLOTH doit fonctionner dans un environnement de victime », ont déclaré les chercheurs. « C’est une fonctionnalité que nous avons observée dans d’autres familles de malwares modernes telles que EAGERBEE. »

BITSLOTH est une porte dérobée complète capable d’exécuter et de lancer des commandes, de télécharger et de télécharger des fichiers, d’effectuer une énumération et une découverte, et de collecter des données sensibles via l’enregistrement de frappe et la capture d’écran.

Il peut également définir le mode de communication sur HTTP ou HTTPS, supprimer ou reconfigurer la persistance, mettre fin à des processus arbitraires, déconnecter les utilisateurs de la machine, redémarrer ou arrêter le système et même se mettre à jour ou se supprimer de l’hôte. Un aspect déterminant du malware est son utilisation de BITS pour C2.

« Ce support est attrayant pour les adversaires car de nombreuses organisations ont encore du mal à surveiller le trafic réseau BITS et à détecter les tâches BITS inhabituelles », ont ajouté les chercheurs.