Les acteurs de la menace à l’origine d’une attaque de ransomware Qilin récemment observée ont volé des informations d’identification stockées dans les navigateurs Google Chrome sur un petit ensemble de points de terminaison compromis.

L’utilisation de la collecte d’informations d’identification dans le cadre d’une infection par ransomware constitue un tournant inhabituel, qui pourrait avoir des conséquences en cascade, a déclaré la société de cybersécurité Sophos dans un rapport publié jeudi.

L’attaque, détectée en juillet 2024, impliquait l’infiltration du réseau cible via des informations d’identification compromises pour un portail VPN dépourvu d’authentification multifacteur (MFA), les acteurs de la menace menant des actions post-exploitation 18 jours après l’accès initial.

« Une fois que l’attaquant a atteint le contrôleur de domaine en question, il a modifié la stratégie de domaine par défaut pour introduire un objet de stratégie de groupe (GPO) basé sur la connexion contenant deux éléments », ont déclaré les chercheurs Lee Kirkpatrick, Paul Jacobs, Harshal Gosalia et Robert Weiland. dit.

Le premier d’entre eux est un script PowerShell nommé « IPScanner.ps1 » conçu pour collecter les données d’identification stockées dans le navigateur Chrome. Le deuxième élément est un script batch (« logon.bat ») qui envoie des commandes pour exécuter le premier script.

« L’attaquant a laissé ce GPO actif sur le réseau pendant plus de trois jours », ont ajouté les chercheurs.

« Cela a donné aux utilisateurs l’occasion de se connecter à leurs appareils et, à leur insu, de déclencher le script de collecte d’informations d’identification sur leurs systèmes. Encore une fois, comme tout cela était réalisé à l’aide d’un GPO de connexion, chaque utilisateur subissait ce vol d’informations d’identification à chaque fois qu’il se connectait. »

Les attaquants ont ensuite exfiltré les informations d’identification volées et ont pris des mesures pour effacer les preuves de l’activité avant de crypter les fichiers et de déposer la note de rançon dans chaque répertoire du système.

Le vol des identifiants stockés dans le navigateur Chrome signifie que les utilisateurs concernés sont désormais obligés de modifier leurs combinaisons nom d’utilisateur-mot de passe pour chaque site tiers.

« Comme on pouvait s’y attendre, les groupes de ransomware continuent de changer de tactique et d’élargir leur répertoire de techniques », ont déclaré les chercheurs.

« Si eux, ou d’autres attaquants, ont décidé d’exploiter également les informations d’identification stockées sur les terminaux – ce qui pourrait permettre d’entrer dans la porte d’une cible ultérieure, ou d’obtenir des trésors d’informations sur des cibles de grande valeur à exploiter par d’autres moyens – un nouveau chapitre sombre pourrait s’ouvrir dans l’histoire continue de la cybercriminalité. »

Tendances en constante évolution dans le domaine des ransomwares

Ce développement survient alors que des groupes de ransomware comme Libérateur fou et Imiter ont été observés en utilisant des requêtes AnyDesk non sollicitées pour l’exfiltration de données et en exploitant les serveurs Microsoft SQL exposés à Internet pour l’accès initial, respectivement.

Les attaques Mad Liberator sont également caractérisées par le fait que les acteurs de la menace abusent de l’accès pour transférer et lancer un binaire appelé « Microsoft Windows Update » qui affiche un faux écran de démarrage Windows Update à la victime pour donner l’impression que des mises à jour logicielles sont installées pendant que les données sont pillées.

Le abus d’outils de bureau à distance légitimescontrairement aux logiciels malveillants personnalisés, offre aux attaquants le déguisement parfait pour camoufler leurs activités malveillantes à la vue de tous, leur permettant de se fondre dans le trafic réseau normal et d’échapper à la détection.

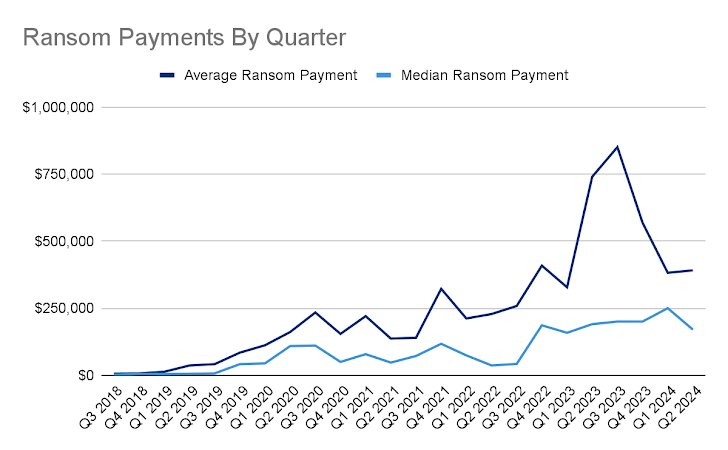

Les ransomwares continuent d’être une activité rentable pour les cybercriminels malgré une série d’actions des forces de l’ordre, 2024 étant l’année la plus rentable à ce jour. L’année a également vu la Le plus gros paiement de ransomware Le groupe de ransomware Dark Angels a déjà enregistré un montant d’environ 75 millions de dollars.

« Le paiement médian des rançons pour les souches de ransomware les plus graves est passé d’un peu moins de 200 000 $ au début de 2023 à 1,5 million de dollars à la mi-juin 2024, ce qui suggère que ces souches ciblent en priorité les grandes entreprises et les fournisseurs d’infrastructures critiques qui peuvent être plus susceptibles de payer des rançons élevées en raison de leurs poches profondes et de leur importance systémique », a déclaré la société d’analyse de blockchain Chainalysis. dit.

On estime que les victimes de ransomware ont payé 459,8 millions de dollars aux cybercriminels au cours du premier semestre de l’année, contre 449,1 millions de dollars d’une année sur l’autre. Cependant, le nombre total d’événements de paiement de ransomware mesurés sur la chaîne a diminué d’une année sur l’autre de 27,29 %, ce qui indique une baisse des taux de paiement.

De plus, les groupes de menaces russophones comptabilisé pour au moins 69 % de tous les produits de cryptomonnaie liés aux ransomwares au cours de l’année précédente, dépassant 500 millions de dollars.

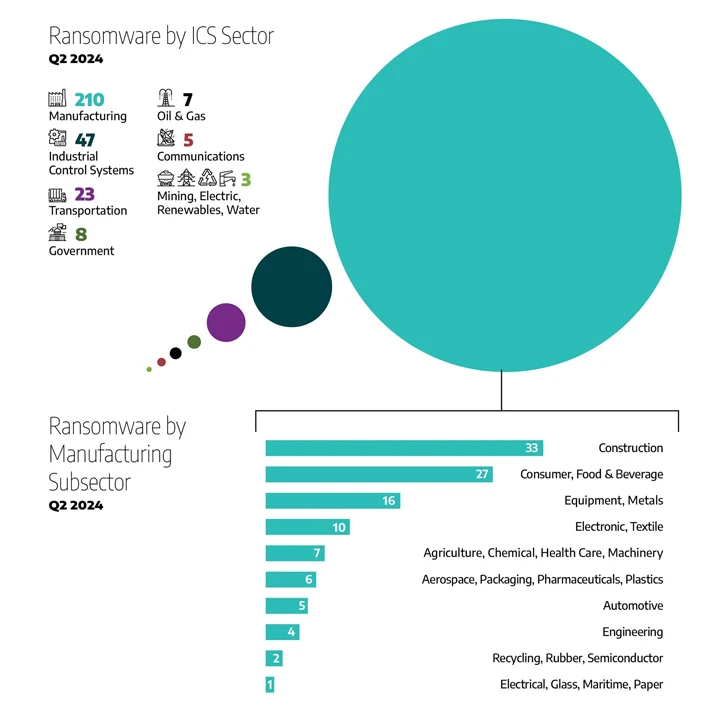

Selon les données partagées par le groupe NCC, le nombre d’attaques de ransomware observées en juillet 2024 a bondi de 331 à 395 par rapport au mois précédent, mais en baisse par rapport aux 502 enregistrées l’année dernière. Les familles de ransomware les plus actives étaient RansomHub, LockBit et Akira. Les secteurs les plus fréquemment ciblés sont l’industrie, les produits de consommation cycliques, l’hôtellerie et le divertissement.

Les organisations industrielles sont une cible lucrative pour les groupes de ransomware en raison de la nature critique de leurs opérations et de l’impact élevé des perturbations, augmentant ainsi la probabilité que les victimes puissent payer le montant de la rançon exigé par les attaquants.

« Les criminels se concentrent là où ils peuvent causer le plus de souffrances et de perturbations, de sorte que le public exigera des résolutions rapides et espère des paiements de rançon pour rétablir les services plus rapidement », dit Chester Wisniewski, directeur technique mondial chez Sophos.

« Cela fait des services publics des cibles privilégiées pour les attaques de ransomware. En raison des fonctions essentielles qu’ils assurent, la société moderne exige qu’ils se rétablissent rapidement et avec un minimum de perturbations. »

Les attaques de ransomware ciblant le secteur ont presque doublé au deuxième trimestre 2024 par rapport au premier trimestre, passant de 169 à 312 incidents, selon DragoLa majorité des attaques ont ciblé l’Amérique du Nord (187), suivie de l’Europe (82), de l’Asie (29) et de l’Amérique du Sud (6).

« Les acteurs du ransomware planifient stratégiquement leurs attaques pour qu’elles coïncident avec les périodes de pointe des vacances dans certaines régions afin de maximiser les perturbations et de faire pression sur les organisations pour qu’elles paient », a déclaré le groupe NCC. dit.

Malwarebytes, dans son propre rapport 2024 sur l’état des ransomwares, mis en évidence trois tendances dans les tactiques de ransomware au cours de l’année écoulée, notamment une augmentation des attaques pendant les week-ends et aux premières heures du matin, entre 1 h et 5 h, et une réduction du temps entre l’accès initial et le chiffrement.

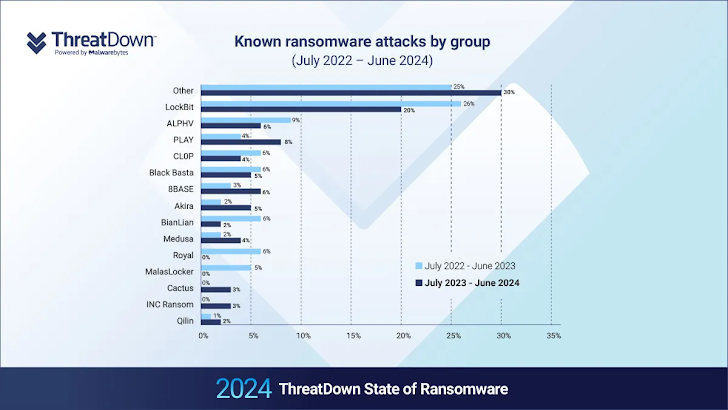

Un autre changement notable est l’exploitation accrue des services de pointe et le ciblage des petites et moyennes entreprises, WithSecure ditajoutant que le démantèlement de LockBit et d’ALPHV (alias BlackCat) a conduit à une érosion de la confiance au sein de la communauté des cybercriminels, poussant les affiliés à s’éloigner des grandes marques.

En effet, Coveware dit plus de 10 % des incidents traités par l’entreprise au deuxième trimestre 2024 n’étaient pas affiliés, ce qui signifie qu’ils étaient « attribués à des attaquants qui opéraient délibérément indépendamment d’une marque spécifique et ce que nous appelons généralement des « loups solitaires » ».

« Les démantèlements continus de forums et de marchés cybercriminels ont raccourci le cycle de vie des sites criminels, car les administrateurs de sites tentent d’éviter d’attirer l’attention des forces de l’ordre », a déclaré Europol. dit dans une évaluation publiée le mois dernier.

« Cette incertitude, combinée à une augmentation des escroqueries à la sortie, a contribué à la fragmentation continue des marchés criminels. Les récentes opérations des forces de l’ordre et la fuite de codes sources de ransomware (par exemple, Conti, LockBit et HelloKitty) ont conduit à une fragmentation des groupes de ransomware actifs et des variantes disponibles. »