L’Agence américaine de cybersécurité et de sécurité des infrastructures (CISA) a publié lundi ajouté deux failles de sécurité à ses vulnérabilités exploitées connues (KEV), citant des preuves d’une exploitation active dans la nature.

La liste des défauts est ci-dessous –

- CVE-2024-20767 (score CVSS : 7,4) – Adobe ColdFusion contient une vulnérabilité de contrôle d’accès inappropriée qui pourrait permettre à un attaquant d’accéder ou de modifier des fichiers restreints via un panneau d’administration exposé sur Internet (corrigé par Adobe dans mars 2024)

- CVE-2024-35250 (score CVSS : 7,8) – Le pilote Microsoft Windows Kernel-Mode contient une vulnérabilité de déréférencement de pointeur non fiable qui permet à un attaquant local d’élever ses privilèges (corrigé par Microsoft dans juin 2024)

La société taïwanaise de cybersécurité DEVCORE, qui a découvert et signalé CVE-2024-35250, commun des détails techniques supplémentaires en août 2024, indiquant qu’il est enraciné dans le service de streaming du noyau Microsoft (MSKSSRV).

Il n’existe actuellement aucun détail sur la façon dont les lacunes sont exploitées dans des attaques réelles, bien que des exploits de preuve de concept (PoC) pour les deux de eux existent dans le domaine public.

À la lumière de l’exploitation active, il est recommandé aux agences du pouvoir exécutif civil fédéral (FCEB) d’appliquer les mesures correctives nécessaires d’ici le 6 janvier 2025 pour sécuriser leurs réseaux.

Le FBI met en garde contre le ciblage par HiatusRAT des caméras Web et des DVR

Le développement fait suite à une alerte du Federal Bureau of Investigation (FBI) concernant les campagnes HiatusRAT s’étendant au-delà des appareils de périphérie du réseau tels que les routeurs pour analyser les appareils Internet des objets (IoT) de Hikvision, D-Link et Dahua situés aux États-Unis, en Australie et au Canada. , la Nouvelle-Zélande et le Royaume-Uni.

“Les acteurs ont analysé les caméras Web et les DVR à la recherche de vulnérabilités, notamment CVE-2017-7921, CVE-2018-9995, CVE-2020-25078, CVE-2021-33044, CVE-2021-36260et des mots de passe faibles fournis par le fournisseur”, a déclaré le FBI dit. “Beaucoup de ces vulnérabilités n’ont pas encore été atténuées par les fournisseurs.”

L’activité malveillante, observée en mars 2024, impliquait l’utilisation d’utilitaires open source appelés Ingram et Méduse pour l’analyse et le piratage de l’authentification par force brute.

Les routeurs DrayTek exploités dans le cadre d’une campagne de ransomware

Ces avertissements surviennent également alors que Forescout Vedere Labs, avec des renseignements partagés par PRODAFT, a révélé la semaine dernière que des acteurs malveillants avaient exploité des failles de sécurité dans les routeurs DrayTek pour cibler plus de 20 000 appareils DrayTek Vigor dans le cadre d’une campagne coordonnée de ransomware entre août et septembre 2023.

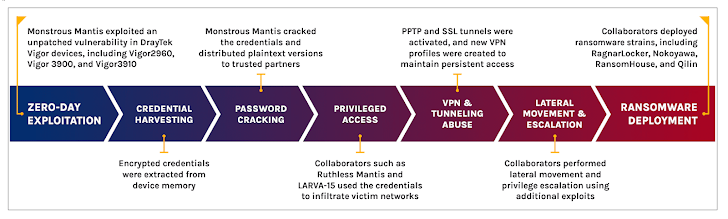

“L’opération a exploité une vulnérabilité présumée du jour zéro, permettant aux attaquants d’infiltrer les réseaux, de voler des informations d’identification et de déployer des ransomwares”, a déclaré la société. ditajoutant que la campagne “impliquait trois acteurs malveillants distincts – Monstrous Mantis (Ragnar Locker), Ruthless Mantis (PTI-288) et LARVA-15 (Wazawaka) – qui suivaient un flux de travail structuré et efficace.”

Monstrous Mantis aurait identifié et exploité la vulnérabilité et récupéré systématiquement les identifiants, qui ont ensuite été craqués et partagés avec des partenaires de confiance comme Ruthless Mantis et LARVA-15.

Les attaques ont finalement permis aux collaborateurs de mener des activités post-exploitation, notamment des mouvements latéraux et une élévation des privilèges, conduisant finalement au déploiement de différentes familles de ransomwares telles que RagnarLocker, Nokoyawa, RansomHouse et Qilin.

“Monstrous Mantis a retenu l’exploit lui-même, conservant le contrôle exclusif sur la phase d’accès initiale”, a déclaré la société. “Cette structure calculée leur a permis de réaliser des bénéfices indirects, puisque les opérateurs de ransomwares qui ont réussi à monétiser leurs intrusions ont été obligés de partager un pourcentage de leurs bénéfices.”

On estime que Ruthless Mantis a réussi à compromettre au moins 337 organisations, principalement situées au Royaume-Uni et aux Pays-Bas, LARVA-15 agissant en tant que courtier d’accès initial (IAB) en vendant l’accès obtenu grâce à Monstrous Mantis à d’autres acteurs malveillants.

On soupçonne que les attaques ont utilisé un exploit alors zero-day dans les appareils DrayTek, comme en témoigne la découverte de 22 nouvelles vulnérabilités qui partagent des causes profondes similaires à CVE-2020-8515 et CVE-2024-41592.

“La récurrence de telles vulnérabilités au sein de la même base de code suggère un manque d’analyse approfondie des causes profondes, de recherche de variantes et d’examens systématiques du code par le fournisseur après chaque divulgation de vulnérabilité”, a noté Forescout.