Les acteurs menaçants ayant des liens avec le Pakistan ont été associés à une campagne de malware de longue durée baptisée Opération Force Céleste depuis au moins 2018.

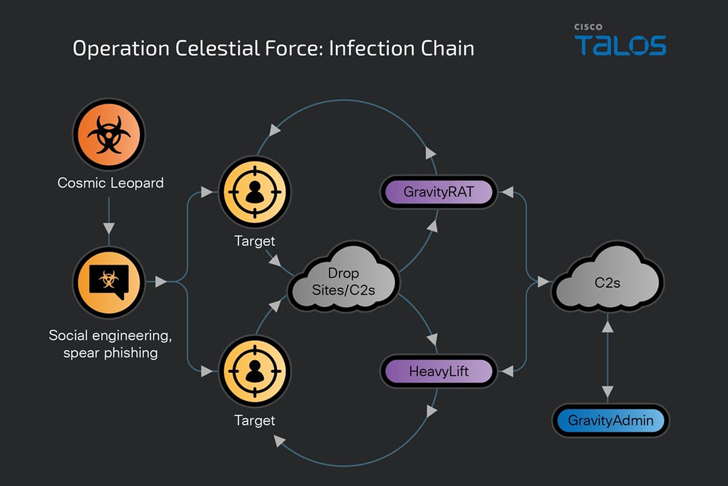

L’activité, toujours en cours, implique l’utilisation d’un malware Android appelé GravityRAT et d’un chargeur de malware basé sur Windows nommé HeavyLift, selon Cisco Talos, qui sont administrés à l’aide d’un autre outil autonome appelé GravityAdmin.

La cybersécurité a attribué l’intrusion à un adversaire qu’elle suit sous le surnom de Cosmic Leopard (alias SpaceCobra), qui, selon elle, présente un certain niveau de chevauchement tactique avec Transparent Tribe.

« L’opération Celestial Force est active depuis au moins 2018 et continue de fonctionner aujourd’hui – en utilisant de plus en plus une suite de logiciels malveillants en expansion et en évolution – ce qui indique que l’opération a probablement connu un degré élevé de succès en ciblant les utilisateurs du sous-continent indien », a déclaré le chercheur en sécurité Asheer Malhotra. et Vitor Ventura dit dans un rapport technique partagé avec The Hacker News.

GravityRAT a été révélé pour la première fois en 2018 en tant que malware Windows ciblant des entités indiennes via des e-mails de spear phishing, se vantant d’un ensemble de fonctionnalités en constante évolution pour récolter des informations sensibles sur des hôtes compromis. Depuis lors, le malware a été porté pour fonctionner sur les systèmes d’exploitation Android et macOS, le transformant en un outil multiplateforme.

Les découvertes ultérieures de Meta et d’ESET l’année dernière ont révélé une utilisation continue de la version Android de GravityRAT pour cibler le personnel militaire en Inde et au sein de l’armée de l’air pakistanaise en la faisant passer pour des applications de stockage dans le cloud, de divertissement et de chat.

Les conclusions de Cisco Talos rassemblent toutes ces activités disparates mais liées sous un même parapluie, fondées sur des preuves qui indiquent que l’acteur malveillant utilise GravityAdmin pour orchestrer ces attaques.

Cosmic Leopard a été principalement observé en train d’utiliser le spear phishing et l’ingénierie sociale pour établir la confiance avec des cibles potentielles, avant de leur envoyer un lien vers un site malveillant qui leur demande de télécharger un programme apparemment inoffensif qui supprime GravityRAT ou HeavyLift en fonction du système d’exploitation utilisé.

GravityRAT aurait été utilisé dès 2016. GravityAdmin, quant à lui, est un binaire utilisé pour réquisitionner les systèmes infectés depuis au moins août 2021 en établissant des connexions avec GravityRAT et les serveurs de commande et de contrôle (C2) de HeavyLift. .

« GravityAdmin se compose de plusieurs interfaces utilisateur (UI) intégrées qui correspondent à des campagnes spécifiques, portant des noms de code, exploitées par des opérateurs malveillants », ont noté les chercheurs. « Par exemple, « FOXTROT », https://thehackernews.com/2024/06/ »CLOUDINFINITY » et « CHATICO » sont des noms donnés à toutes les infections GravityRAT basées sur Android, tandis que « CRAFTWITHME », « https://thehackernews.com /2024/06/ »SEXYBER » et « CVSCOUT » sont des noms d’attaques déployant HeavyLift. »

Le composant récemment découvert dans l’arsenal des acteurs malveillants est HeavyLift, une famille de chargeurs de logiciels malveillants basés sur Electron distribués via des installateurs malveillants ciblant le système d’exploitation Windows. Il présente également des similitudes avec les versions Electron de GravityRAT précédemment documentées par Kaspersky en 2020.

Le malware, une fois lancé, est capable de collecter et d’exporter des métadonnées système vers un serveur C2 codé en dur, puis d’interroger périodiquement le serveur pour détecter toute nouvelle charge utile à exécuter sur le système. De plus, il est également conçu pour exécuter des fonctions similaires sur macOS.

« Cette opération pluriannuelle a ciblé en permanence des entités et des individus indiens appartenant probablement aux domaines de la défense, du gouvernement et des technologies connexes », ont indiqué les chercheurs.