L’acteur malveillant lié à la Corée du Nord, connu sous le nom de Kimsuky, a été associé à l’utilisation d’une nouvelle extension malveillante de Google Chrome conçue pour voler des informations sensibles dans le cadre d’un effort continu de collecte de renseignements.

Zscaler ThreatLabz, qui observé l’activité début mars 2024, a nommé l’extension TRANSLATEXT, soulignant sa capacité à collecter des adresses e-mail, des noms d’utilisateur, des mots de passe, des cookies et des captures d’écran du navigateur.

La campagne ciblée aurait été dirigée contre le monde universitaire sud-coréen, en particulier ceux qui se concentrent sur les affaires politiques nord-coréennes.

Kimsuky est une équipe de hackers nord-coréenne connue pour être active depuis au moins 2012, orchestrant le cyberespionnage et les attaques à motivation financière ciblant des entités sud-coréennes.

Groupe frère du cluster Lazarus et faisant partie du Bureau général de reconnaissance (RGB), il est également suivi sous les noms APT43, ARCHIPELAGO, Black Banshee, Emerald Sleet, Springtail et Velvet Chollima.

Ces dernières semaines, le groupe a armé une faille de sécurité connue dans Microsoft Office (CVE-2017-11882) pour distribuer un keylogger et a utilisé leurres sur le thème du travail dans des attaques visant les secteurs de l’aérospatiale et de la défense dans le but d’abandonner un outil d’espionnage doté de fonctionnalités de collecte de données et d’exécution de charges utiles secondaires.

« La porte dérobée, qui ne semble pas avoir été publiquement documentée auparavant, permet à l’attaquant d’effectuer une reconnaissance de base et de larguer des charges utiles supplémentaires pour prendre le contrôle ou contrôler à distance la machine », a déclaré la société de cybersécurité CyberArmor. ditElle a donné à la campagne le nom de Niki.

Le mode exact d’accès initial associé à l’activité nouvellement découverte n’est actuellement pas clair, bien que le groupe soit connu pour tirer parti des attaques de spear phishing et d’ingénierie sociale pour activer la chaîne d’infection.

Le point de départ de l’attaque est une archive ZIP qui prétend concerner l’histoire militaire coréenne et qui contient deux fichiers : un document de traitement de texte Hangul et un exécutable.

Le lancement de l’exécutable entraîne la récupération d’un script PowerShell à partir d’un serveur contrôlé par un attaquant, qui, à son tour, exporte des informations sur la victime compromise vers un référentiel GitHub et télécharge du code PowerShell supplémentaire au moyen d’un fichier de raccourci Windows (LNK).

Zscaler a déclaré avoir trouvé le Compte GitHubcréé le 13 février 2024, hébergeant brièvement l’extension TRANSLATEXT sous le nom « GoogleTranslate.crx », bien que son mode de livraison soit actuellement inconnu.

« Ces fichiers étaient présents dans le référentiel le 7 mars 2024 et supprimés le lendemain, ce qui implique que Kimsuky avait l’intention de minimiser l’exposition et d’utiliser le malware pendant une courte période pour cibler des individus spécifiques », a déclaré le chercheur en sécurité Seongsu Park.

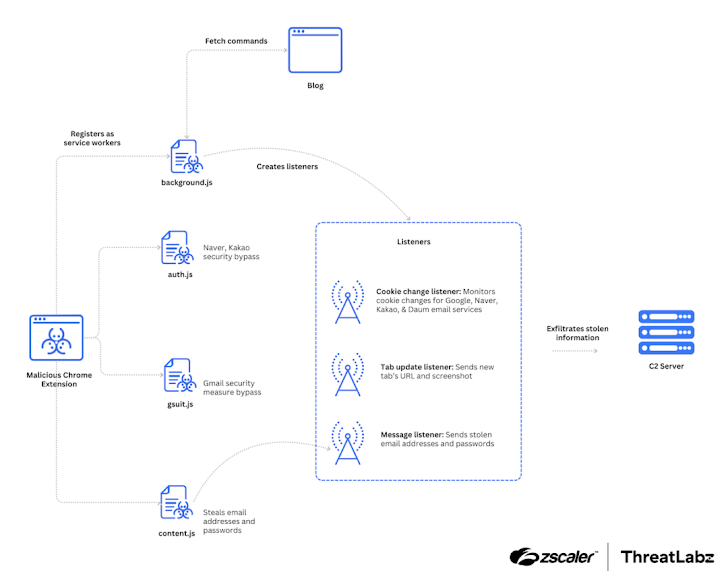

TRANSLATEXT, qui se fait passer pour Google Translate, intègre du code JavaScript pour contourner les mesures de sécurité de services comme Google, Kakao et Naver ; siphonner les adresses e-mail, les informations d’identification et les cookies ; capturer des captures d’écran du navigateur ; et exfiltrer les données volées.

Il est également conçu pour récupérer des commandes à partir d’une URL Blogger Blogspot afin de prendre des captures d’écran des onglets nouvellement ouverts et de supprimer tous les cookies du navigateur, entre autres.

« L’un des principaux objectifs du groupe Kimsuky est de surveiller le personnel universitaire et gouvernemental afin de recueillir des renseignements précieux », a déclaré Park.