Des entités de premier plan en Inde sont devenues la cible de campagnes malveillantes orchestrées par l’acteur menaçant Transparent Tribe basé au Pakistan et par un groupe de cyberespionnage en lien avec la Chine jusqu’alors inconnu, baptisé IcePeony.

Les intrusions liées à Transparent Tribe impliquent l’utilisation d’un malware appelé ElizaRAT et d’une nouvelle charge utile de voleur baptisée ApoloStealer sur des victimes spécifiques d’intérêt, a déclaré Check Point dans un article technique publié cette semaine.

« Les échantillons d’ElizaRAT indiquent un abus systématique des services basés sur le cloud, notamment Telegram, Google Drive et Slack, pour faciliter les communications de commande et de contrôle », a déclaré la société israélienne. dit.

ElizaRAT est un outil d’accès à distance (RAT) Windows que Transparent Tribe a été observé pour la première fois en juillet 2023 dans le cadre de cyberattaques ciblant les secteurs du gouvernement indien. Actif depuis au moins 2013, l’adversaire est également traqué sous les noms d’APT36, Datebug, Earth Karkaddan, Mythic Leopard, Operation C-Major et PROJECTM.

Son arsenal de logiciels malveillants comprend des outils permettant de compromettre les appareils Windows, Android et Linux. Le ciblage accru des machines Linux est motivé par l’utilisation par le gouvernement indien d’un fork personnalisé d’Ubuntu appelé Système d’exploitation Maya depuis l’année dernière.

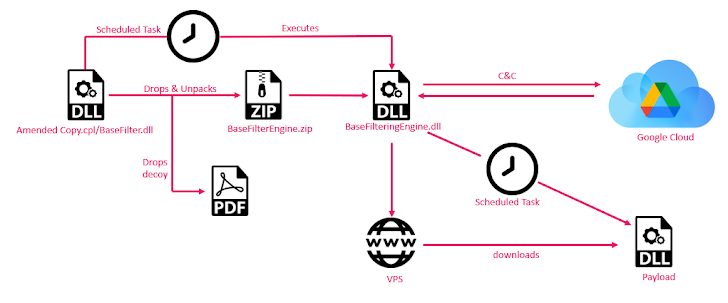

Les chaînes d’infection sont initiées par des fichiers du panneau de contrôle (CPL) probablement distribués via des techniques de spear phishing. Jusqu’à trois campagnes distinctes utilisant le RAT ont été observées entre décembre 2023 et août 2024, chacune utilisant Slack, Google Drive et un serveur privé virtuel (VPS) pour le commandement et le contrôle (C2).

Alors qu’ElizaRAT permet aux attaquants d’exercer un contrôle total sur le point final ciblé, ApoloStealer est conçu pour collecter des fichiers correspondant à plusieurs extensions (par exemple, DOC, XLS, PPT, TXT, RTF, ZIP, RAR, JPG et PNG) à partir de l’hôte compromis et exfiltrez-les vers un serveur distant.

En janvier 2024, l’acteur menaçant aurait modifié le modus operandi pour inclure un composant compte-gouttes qui assure le bon fonctionnement d’ElizaRAT. Un module voleur supplémentaire, nommé ConnectX, a également été observé lors d’attaques récentes, conçu pour rechercher des fichiers à partir de disques externes, tels que des clés USB.

L’abus de services légitimes largement utilisés dans les environnements d’entreprise augmente la menace car il complique les efforts de détection et permet aux acteurs malveillants de se fondre dans des activités légitimes sur le système.

« La progression d’ElizaRAT reflète les efforts délibérés d’APT36 pour améliorer ses logiciels malveillants afin de mieux échapper à la détection et de cibler efficacement les entités indiennes », a déclaré Check Point. « L’introduction de nouvelles charges utiles telles qu’ApoloStealer marque une expansion significative de l’arsenal de logiciels malveillants d’APT36 et suggère que le groupe adopte une approche plus flexible et modulaire du déploiement des charges utiles. »

IcePeony s’en prend à l’Inde, à Maurice et au Vietnam

Cette divulgation intervient quelques semaines après que l’équipe de recherche de nao_sec a révélé qu’un groupe de menaces persistantes avancées (APT) qu’elle appelle IcePeony ciblait des agences gouvernementales, des institutions universitaires et des organisations politiques dans des pays comme l’Inde, l’île Maurice et le Vietnam depuis au moins 2023.

« Leurs attaques commencent généralement par injection SQL, suivies d’une compromission via des shells Web et des portes dérobées », ont déclaré les chercheurs en sécurité Rintaro Koike et Shota Nakajima. « En fin de compte, leur objectif est de voler les informations d’identification. »

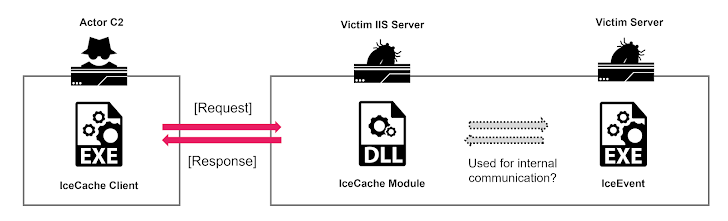

L’un des outils les plus remarquables de son portefeuille de logiciels malveillants est IceCache, conçu pour cibler les instances Microsoft Internet Information Services (IIS). Un binaire ELF écrit dans le langage de programmation Go, c’est un version personnalisée de la reGeorg shell Web avec des fonctionnalités supplémentaires de transmission de fichiers et d’exécution de commandes.

Les attaques se caractérisent également par l’utilisation d’une porte dérobée unique en mode passif appelée IceEvent, dotée de capacités permettant de télécharger/télécharger des fichiers et d’exécuter des commandes.

« Il semble que les attaquants travaillent six jours par semaine », estiment les chercheurs. noté. « Bien qu’ils soient moins actifs le vendredi et le samedi, leur seul jour de congé complet semble être le dimanche. Cette enquête suggère que les attaquants ne mènent pas ces attaques dans le cadre d’activités personnelles, mais plutôt dans le cadre d’opérations organisées et professionnelles. «