Clear Web, Deep Web et Dark Web

Les professionnels du renseignement sur les menaces divisent Internet en trois composants principaux :

- Effacer le Web – Les ressources Web qui peuvent être consultées via les moteurs de recherche publics, y compris les médias, les blogs et d’autres pages et sites.

- Web profond – Sites Web et forums non indexés par les moteurs de recherche. Par exemple, messagerie Web, services bancaires en ligne, intranets d’entreprise, jardins clos, etc. Certains forums de hackers existent dans le Deep Web, et nécessitent des informations d’identification pour y accéder.

- Web sombre – Sources Web qui nécessitent un logiciel spécifique pour y accéder. Ces sources sont anonymes et fermées, et incluent des groupes Telegram et des forums sur invitation uniquement. Le Dark Web contient Tor, P2P, des forums de hackers, des marchés criminels, etc.

Selon Etay Maor, stratège en chef de la sécurité chez Réseaux Cato« Nous avons constaté un changement dans la façon dont les criminels communiquent et mènent leurs activités, se déplaçant du sommet du glacier vers ses parties inférieures. Les parties inférieures offrent plus de sécurité. »

Pleins feux sur : Qu’est-ce que Tor ?

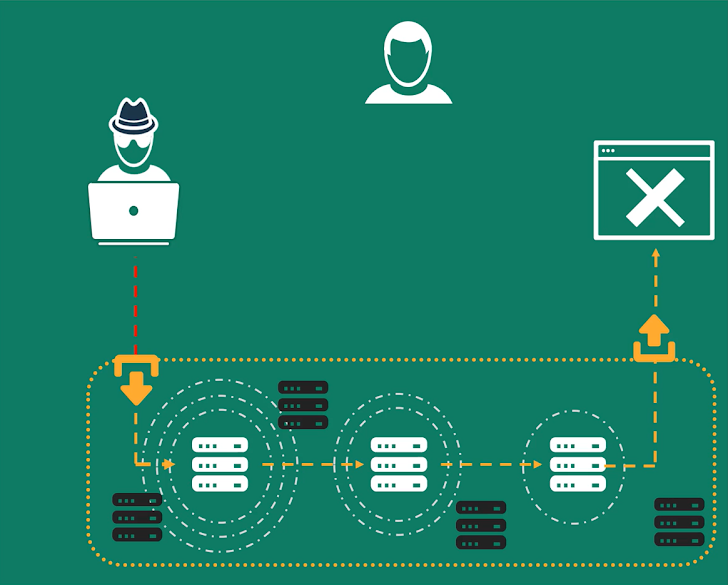

Tor est un réseau libre, basé sur l’open source, qui permet une communication anonyme. Bien que Tor ait été développé à l’origine par le laboratoire de recherche navale des États-Unis, il est devenu une solution de plus en plus populaire pour les activités illégales.

Ces activités menées sur le Clear Web peuvent conduire à une surveillance policière et permettre de remonter jusqu’au criminel. Mais via Tor, la communication est cryptée sur trois couches qui sont retirées à chaque saut de nœud jusqu’à la sortie du réseau. Les forces de l’ordre qui surveillent Tor ne verront pas l’adresse IP du criminel, mais le nœud de sortie de Tor, ce qui rend plus difficile de remonter jusqu’au criminel d’origine.

Architecture de communication Tor :

Etay Maor ajoute : « Dans les années 2000, un alignement céleste des capacités numériques a stimulé les efforts criminels. D’abord, le Dark Web est apparu. Ensuite, les services cachés et sécurisés via Tor. Enfin, la cryptomonnaie a permis des transactions sécurisées. »

Services criminels disponibles sur le Dark Web

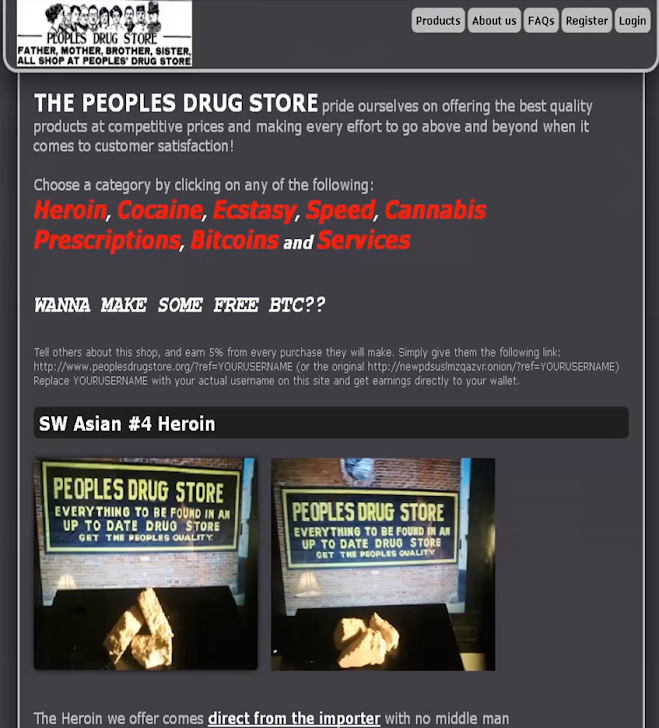

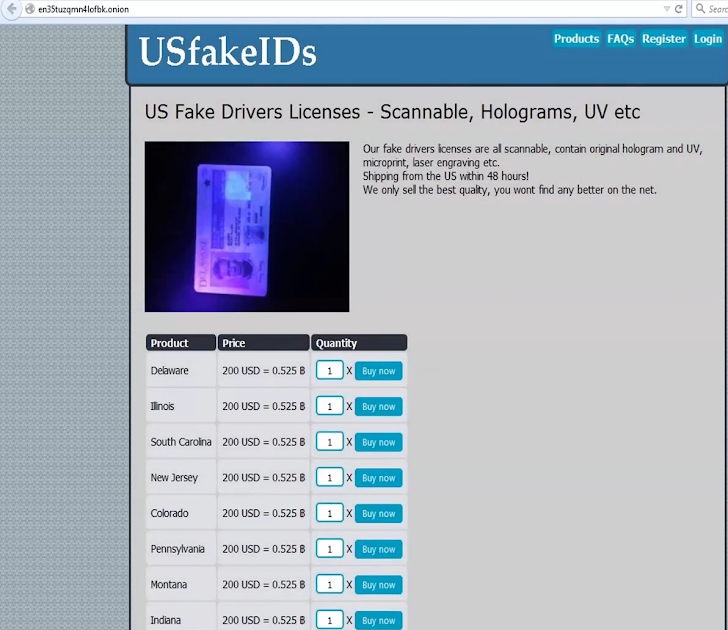

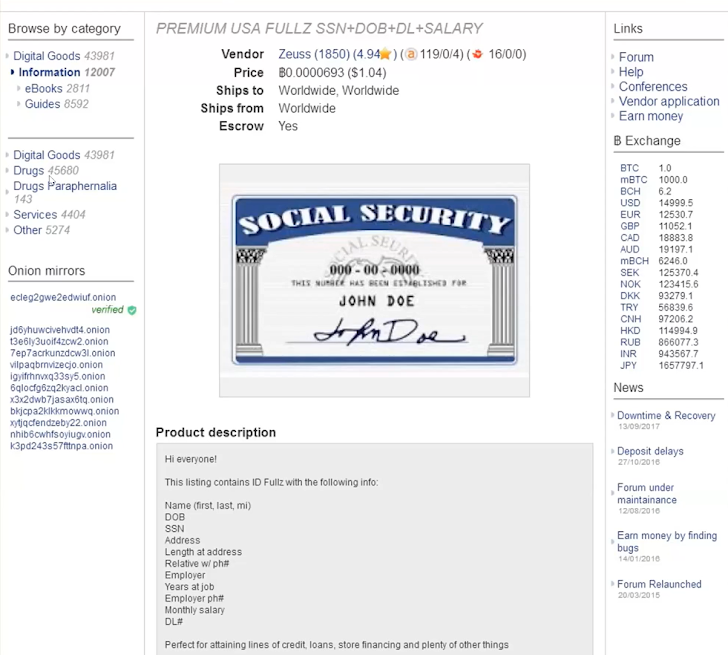

Voici quelques exemples de services qui étaient disponibles sur le dark web par le passé. Aujourd’hui, beaucoup d’entre eux ont été supprimés. Les criminels se tournent désormais vers la plateforme de messagerie Telegram, en raison de ses fonctionnalités de confidentialité et de sécurité.

Les exemples incluent :

Vente de drogue :

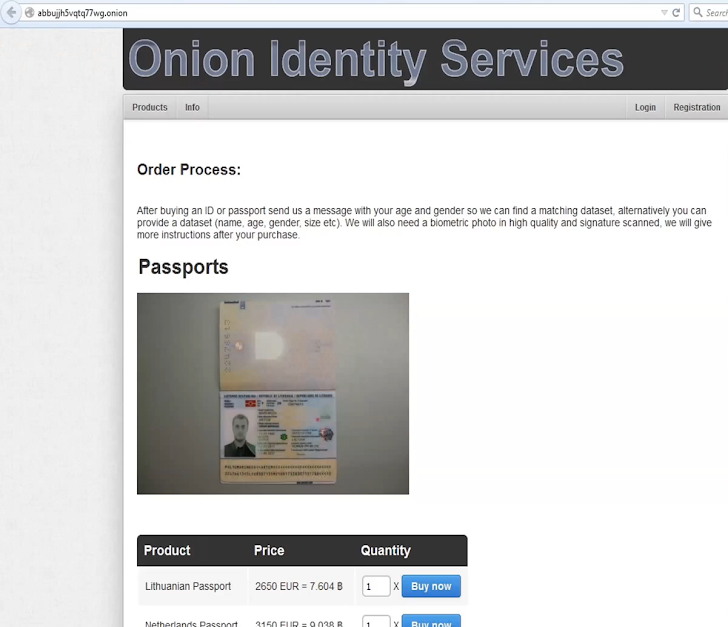

Services de fausses identités :

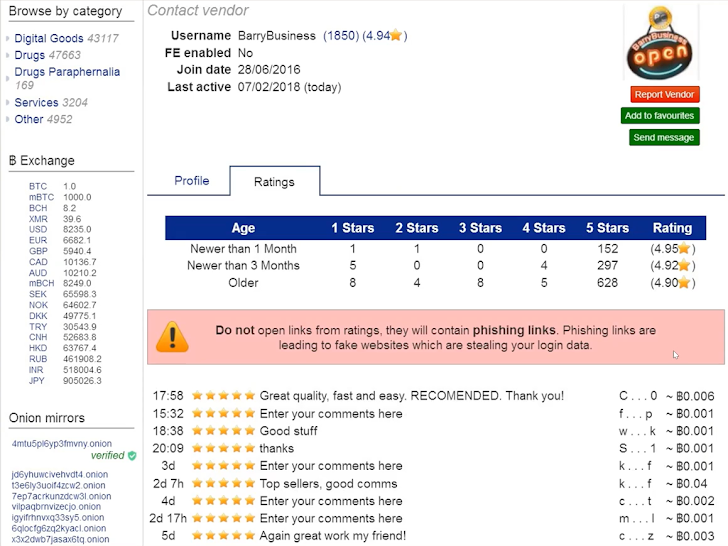

Place de marché pour la recherche de fournisseurs, incluant un avertissement sur les tentatives de phishing :

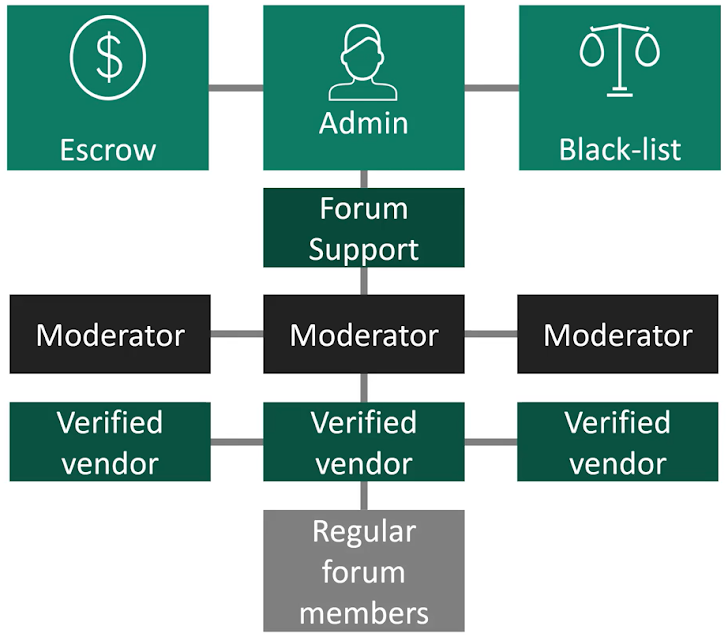

Comment sont gérés les forums criminels ? Créer la confiance dans un environnement peu fiable

Les pirates informatiques tentent d’exploiter les vulnérabilités et de pénétrer dans les systèmes pour réaliser des bénéfices. Comme tout autre écosystème commercial, ils utilisent des forums en ligne pour acheter et vendre des services de piratage. Cependant, ces forums doivent créer un climat de confiance entre leurs membres, alors qu’ils sont eux-mêmes fondés sur le crime.

D’une manière générale, ces forums ont été initialement conçus comme suit :

- Administrateur – Modère le forum

- Entiercement – Faciliter les paiements entre les membres

- Liste noire – Un arbitre pour régler des problèmes tels que les paiements et la qualité du service

- Assistance du forum – Diverses formes d’aide pour encourager l’engagement communautaire

- Modérateurs – Responsables de groupe pour différents sujets

- Fournisseurs vérifiés – Des vendeurs qui ont été cautionnés, contrairement à certains vendeurs qui sont des escrocs

- Membres réguliers du forum – Les membres du groupe. Ils ont été vérifiés avant d’être autorisés à entrer dans le forum pour filtrer les arnaqueurs, les forces de l’ordre et autres membres non pertinents ou à risque.

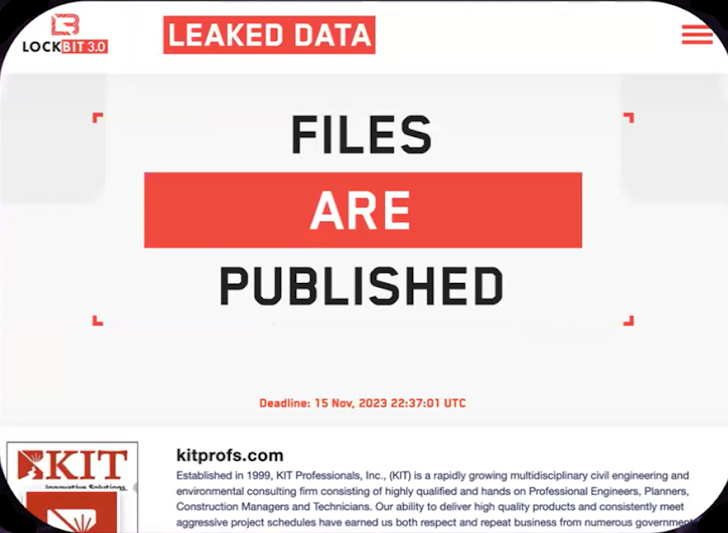

Le chemin de l’infection par un logiciel malveillant à la fuite de données d’entreprise sur le Dark Web

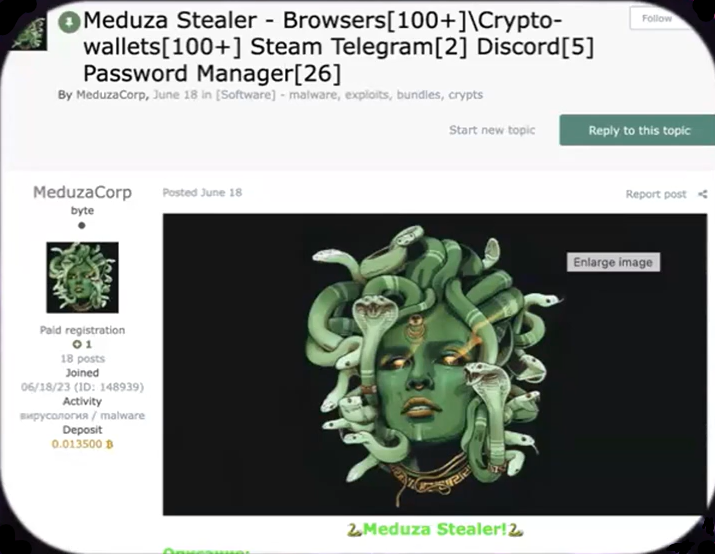

Voyons comment sont représentées les différentes étapes d’attaque sur le Dark Web, à travers un exemple de logiciel malveillant utilisé pour voler des informations à des fins de ransomware :

Phases pré-incidentales :

1. Collecte de données – Les acteurs de la menace mènent des campagnes mondiales de logiciels malveillants de vol d’informations et volent les journaux des informations d’identification compromises et les empreintes digitales des appareils.

2. Fournisseurs de données – Les acteurs de la menace fournissent des données aux marchés du Dark Web spécialisés dans les informations d’identification et les empreintes digitales des appareils à partir d’ordinateurs infectés par des logiciels malveillants.

3. Approvisionnement frais – Les journaux sont disponibles à l’achat sur le marché du Dark Web. Le prix d’un journal varie généralement de quelques dollars à 20 dollars.

Phases d’incident actives :

4. Achat – Un acteur malveillant spécialisé dans l’accès initial au réseau achète les journaux et s’infiltre dans le réseau pour élever l’accès. Souvent, les informations achetées comprennent plus que des identifiants. Elles incluent des sessions de cookies, des empreintes digitales d’appareils, etc. Cela permet d’imiter le comportement de la victime pour contourner les mécanismes de sécurité comme l’authentification multifacteur, ce qui rend les attaques plus difficiles à détecter.

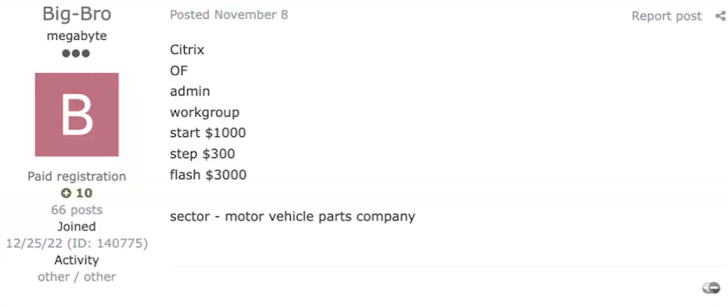

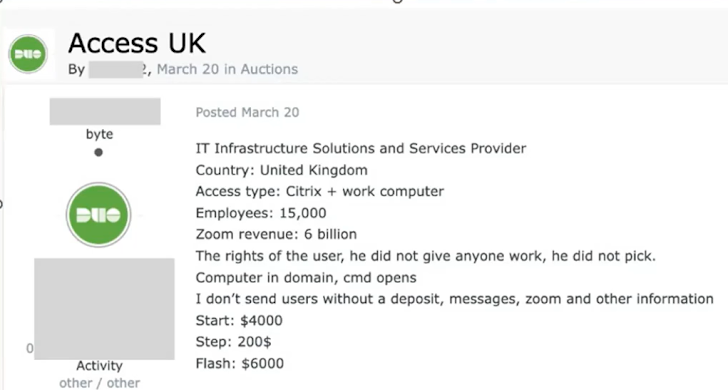

5. Enchères – L’accès est vendu aux enchères sur un forum du Dark Web et acheté par un groupe de menaces qualifié.

Etay Maor note : « Les enchères peuvent être organisées sous forme de concours ou de « Flash », ce qui signifie qu’un acteur malveillant peut acheter immédiatement sans concurrence. Les groupes de menaces graves, en particulier s’ils sont soutenus par des États-nations ou sont de grands gangs criminels, peuvent utiliser cette option pour investir dans leur entreprise. »

6. Extorsion – Le groupe exécute l’attaque en plaçant ransomware dans l’organisation et l’extorquer.

Ce parcours met en lumière les différents domaines d’expertise de l’écosystème criminel. Ainsi, une approche multicouche alimentée par l’opérationnalisation des données sur les menaces peut alerter et éventuellement prévenir de futurs incidents.

Le rôle du HUMINT

Les solutions automatisées sont indispensables pour lutter contre la cybercriminalité, mais pour comprendre pleinement ce domaine, le renseignement humain (HUMINT) est également nécessaire. Il s’agit des agents de la cybercriminalité, des acteurs des forces de l’ordre qui se connectent à des forums et agissent comme des acteurs commerciaux. L’engagement est un art, et doit également être un ART – Actionnable, Fiable et Rapide.

Voyons quelques exemples de forums suivis par les agents de cybercriminalité et comment ils réagissent.

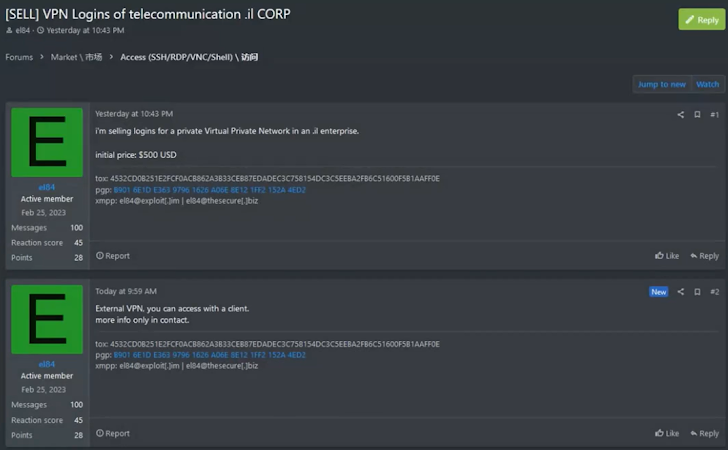

Dans cet exemple, un attaquant vend des identifiants VPN :

L’agent de cybercriminalité tentera d’intervenir et de comprendre à quel VPN ou à quel client cela appartient.

Dans un autre exemple, un attaquant vend l’accès à Citrix à un fournisseur de solutions et de services d’infrastructure informatique au Royaume-Uni.

Un agent de la cybercriminalité peut se présenter comme un acheteur potentiel et demander des échantillons. Étant donné que le vendeur agit dans une optique économique et qu’il n’est peut-être pas dans une bonne situation financière (il vient de pays de l’ex-URSS), il sera disposé à envoyer des échantillons pour promouvoir une vente.

Protection contre les attaques réseau

Le Dark Web fonctionne comme un écosystème économique, avec des acheteurs, des vendeurs, une offre et une demande. Par conséquent, une protection efficace contre les attaques réseau nécessite une approche multicouche à chaque étape de l’attaque, à la fois avant l’incident et tout au long de l’incident lui-même. Une telle approche comprend l’utilisation d’outils automatisés ainsi que de HUMINT – l’art d’interagir avec les cybercriminels en ligne pour recueillir des renseignements en imitant leur mode opératoire.

Pour voir d’autres exemples fascinants et entendre plus de détails sur les forums HUMINT et Dark Web, Regardez la masterclass complète ici.