Des chercheurs en cybersécurité ont révélé une nouvelle campagne de phishing ciblant des entreprises européennes dans le but de récupérer les informations d’identification des comptes et de prendre le contrôle de l’infrastructure cloud Microsoft Azure des victimes.

La campagne a été baptisée HubPhish par l’unité 42 de Palo Alto Networks en raison de l’abus des outils HubSpot dans la chaîne d’attaque. Les objectifs incluent au moins 20 000 utilisateurs de produits de fabrication de composés automobiles, chimiques et industriels en Europe.

“Les tentatives de phishing de la campagne ont culminé en juin 2024, avec de faux formulaires créés à l’aide du service HubSpot Free Form Builder”, chercheurs en sécurité Shachar Roitman, Ohad Benyamin Maimon et William Gamazo. dit dans un rapport partagé avec The Hacker News.

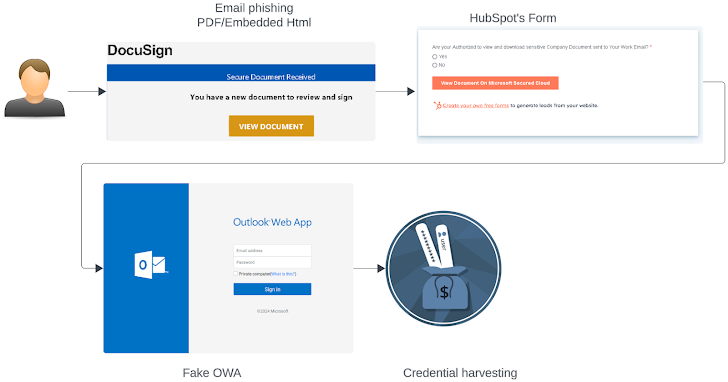

Les attaques consistent à envoyer des e-mails de phishing avec des leurres sur le thème de Docusign qui incitent les destinataires à consulter un document, qui redirige ensuite les utilisateurs vers des sites malveillants. Liens HubSpot Free Form Builderd’où ils sont dirigés vers une fausse page de connexion à Office 365 Outlook Web App afin de voler leurs informations d’identification.

L’unité 42 a déclaré avoir identifié pas moins de 17 formulaires libres fonctionnels utilisés pour rediriger les victimes vers différents domaines contrôlés par les acteurs malveillants. Une partie importante de ces domaines était hébergée sur le domaine de premier niveau (TLD) « .buzz ».

“La campagne de phishing a été hébergée sur divers services, y compris l’hôte Bulletproof VPS”, a indiqué la société. “[The threat actor] a également utilisé cette infrastructure pour accéder aux locataires Microsoft Azure compromis lors de l’opération de prise de contrôle du compte.

Après avoir réussi à accéder à un compte, la menace derrière la campagne s’est avérée ajouter un nouvel appareil sous leur contrôle au compte afin d’établir la persistance.

“Les auteurs de la menace ont dirigé la campagne de phishing pour cibler l’infrastructure cloud Microsoft Azure de la victime via des attaques de collecte d’informations d’identification sur l’ordinateur final de la victime du phishing”, a déclaré l’unité 42. “Ils ont ensuite suivi cette activité par des opérations de mouvements latéraux vers le cloud.”

Cette évolution intervient alors que les attaquants ont été repéré se faisant passer pour SharePoint dans des e-mails de phishing conçus pour diffuser une famille de logiciels malveillants voleurs d’informations appelée XLoader (un successeur de Formbook).

Les attaques de phishing trouvent également de plus en plus de nouveaux moyens de contourner les mesures de sécurité de la messagerie électronique, le dernier d’entre eux étant l’abus de services légitimes tels que Google Agenda et Google Drawingsainsi que l’usurpation d’identité de marques de fournisseurs de sécurité de messagerie, telles que Proofpoint, Barracuda Networks, Mimecast et Virtru.

Ceux qui exploitent la confiance associée aux services Google consistent à envoyer des emails comprenant un fichier de calendrier (.ICS) avec un lien vers Google Forms ou Google Drawings. Les utilisateurs qui cliquent sur le lien sont invités à cliquer sur un autre, qui est généralement déguisé en reCAPTCHA ou en bouton d’assistance. Une fois ce lien cliqué, les victimes sont redirigées vers de fausses pages qui commettent des escroqueries financières.

Il est conseillé aux utilisateurs de activer le paramètre « Expéditeurs connus » dans Google Agenda pour vous protéger contre ce type d’attaque de phishing.