Selon les nouvelles découvertes de Cybereason, le malware Gootkit s’attaque en bonne place aux organisations de santé et de finance aux États-Unis, au Royaume-Uni et en Australie.

La société de cybersécurité a déclaré avoir enquêté sur un incident de Gootkit en décembre 2022 qui a adopté une nouvelle méthode de déploiement, les acteurs abusant de la prise de pied pour livrer Cobalt Strike et SystemBC pour la post-exploitation.

« L’acteur de la menace a affiché des comportements rapides, se dirigeant rapidement pour contrôler le réseau qu’il a infecté et obtenant des privilèges élevés en moins de 4 heures », Cybereason a dit dans une analyse publiée le 8 février 2023.

Gootkit, également appelé Gootloader, est exclusivement attribué à un acteur malveillant suivi par Mandiant sous le nom UNC2565. Débutant sa vie en 2014 en tant que cheval de Troie bancaire, le malware s’est depuis transformé en un chargeur capable de fournir des charges utiles de niveau supérieur.

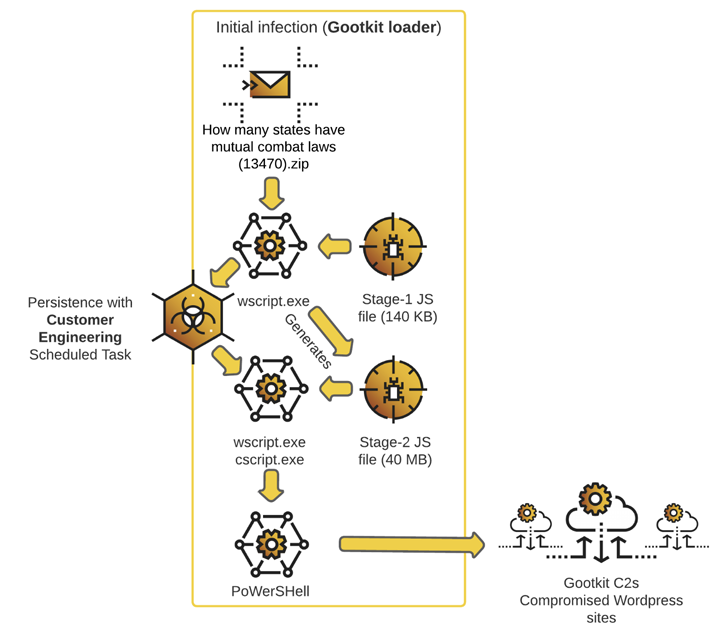

Le changement de tactique a été découvert pour la première fois par Sophos en mars 2021. Gootloader prend la forme de fichiers JavaScript fortement obscurcis qui sont diffusés via des sites WordPress compromis classés plus haut dans les résultats des moteurs de recherche grâce à des techniques d’empoisonnement.

La chaîne d’attaque consiste à attirer les victimes à la recherche d’accords et de contrats sur DuckDuckGo et Google vers la page Web piégée, ce qui a finalement conduit au déploiement de Gootloader.

La dernière vague est également notable pour dissimuler le code malveillant dans des bibliothèques JavaScript légitimes telles que jQuery, Chroma.js, Sizzle.js et Underscore.js, qui est ensuite utilisé pour générer une charge utile JavaScript secondaire de 40 Mo qui établit la persistance et lance le logiciel malveillant.

Dans l’incident examiné par Cybereason, l’infection Gootloader aurait ouvert la voie à Cobalt Strike et SystemBC pour effectuer un mouvement latéral et une éventuelle exfiltration de données. L’attaque a finalement été déjouée.

La divulgation intervient au milieu de la tendance actuelle à abuser de Google Ads par les opérateurs de logiciels malveillants en tant que vecteur d’intrusion pour distribuer une variété de logiciels malveillants tels que FormBook, IcedID, RedLine, Rhadamanthys et Vidar.

L’évolution de Gootloader en un chargeur sophistiqué reflète en outre la façon dont les acteurs de la menace recherchent constamment de nouvelles cibles et méthodes pour maximiser leurs profits en passant à un modèle de malware-as-a-service (MaaS) et en vendant cet accès à d’autres criminels.