Les cyberattaques de la Russie contre l’Ukraine ont bondi de 250 % en 2022 par rapport à il y a deux ans, ont révélé le Threat Analysis Group (TAG) de Google et Mandiant dans un nouveau rapport conjoint.

Le ciblage, qui a coïncidé et a persisté après l’invasion militaire de l’Ukraine par le pays en février 2022, s’est fortement concentré sur le gouvernement ukrainien et les entités militaires, ainsi que sur les infrastructures essentielles, les services publics, les services publics et les secteurs des médias.

Mandiant a dit il a observé “des cyberattaques plus destructrices en Ukraine au cours des quatre premiers mois de 2022 qu’au cours des huit années précédentes, les attaques culminant vers le début de l’invasion”.

Pas moins de six souches d’essuie-glace uniques – dont WhisperGate, HermeticWiper, IsaacWiper, CaddyWiper, Industroyer2 et SDelete – ont été déployées contre les réseaux ukrainiens, ce qui suggère une volonté de la part des acteurs de la menace russe de renoncer à un accès persistant.

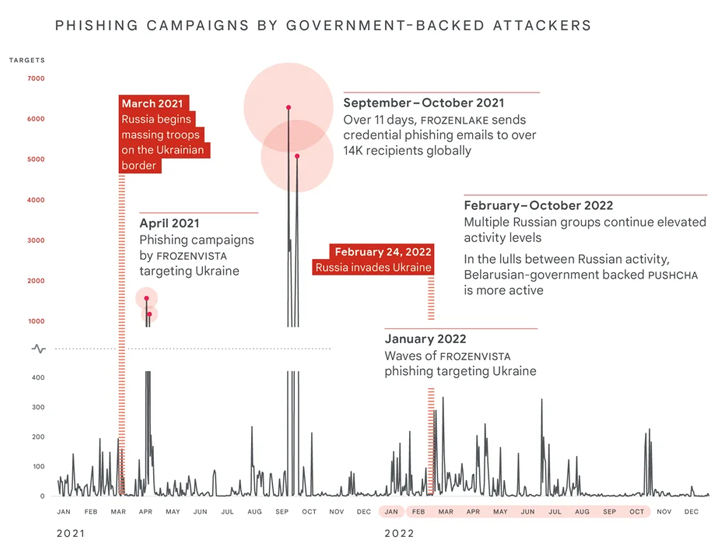

Les attaques de phishing visant les pays de l’OTAN ont connu un pic de 300 % au cours de la même période. Ces efforts ont été menés par un groupe soutenu par le gouvernement biélorusse appelé PUSHCHA (alias Ghostwriter ou UNC1151) qui est aligné avec la Russie.

“Les attaquants soutenus par le gouvernement russe se sont engagés dans un effort agressif sur plusieurs fronts pour obtenir un avantage décisif en temps de guerre dans le cyberespace, souvent avec des résultats mitigés”, a noté Shane Huntley du TAG.

Certains des acteurs clés impliqués dans les efforts comprennent FROZENBARENTS (alias Sandworm ou Voodoo Bear), FROZENLAKE (alias APT28 ou Fancy Bear), COLDRIVER (alias Callisto Group), FROZENVISTA (alias DEV-0586 ou UNC2589) et SUMMIT (alias Turla ou ours venimeux).

Mis à part l’augmentation de l’intensité et de la fréquence des opérations, l’invasion s’est également accompagnée de l’engagement du Kremlin dans des opérations d’information secrètes et manifestes conçues pour façonner la perception du public dans le but de saper le gouvernement ukrainien, de briser le soutien international à l’Ukraine et de maintenir soutien interne à la Russie.

“Les acteurs parrainés par le GRU ont utilisé leur accès pour voler des informations sensibles et les divulguer au public pour approfondir un récit, ou utiliser ce même accès pour mener des cyberattaques destructrices ou des campagnes d’opérations d’information”, a déclaré le géant de la technologie.

Alors que la guerre divise les groupes de piratage en raison d’allégeances politiques et, dans certains cas, les oblige même à fermer boutique, l’évolution indique en outre un “changement notable dans l’écosystème cybercriminel d’Europe de l’Est” d’une manière qui brouille les frontières entre les acteurs motivés financièrement et attaquants parrainés par l’État.

Cela est démontré par le fait que l’UAC-0098, un acteur menaçant qui a historiquement livré le malware IcedID, a été observé en train de réorienter ses techniques pour attaquer l’Ukraine dans le cadre d’un ensemble d’attaques de ransomware.

Certains membres de l’UAC-0098 sont considérés comme d’anciens membres du groupe de cybercriminalité Conti, aujourd’hui disparu. TrickBot, qui a été absorbé par l’opération Conti l’année dernière avant la fermeture de cette dernière, a également eu recours à un ciblage systématique de l’Ukraine.

Il n’y a pas que la Russie, car le conflit en cours a conduit des attaquants soutenus par le gouvernement chinois tels que CURIOUS GORGE (alias UNC3742) et BASIN (alias Mustang Panda) à se concentrer sur des cibles ukrainiennes et d’Europe occidentale pour la collecte de renseignements.

“Il est clair que le cyber continuera à jouer un rôle essentiel dans les futurs conflits armés, complétant les formes traditionnelles de guerre”, a déclaré Huntley.

La divulgation intervient alors que l’équipe d’intervention d’urgence informatique d’Ukraine (CERT-UA) averti d’e-mails de phishing ciblant des organisations et des institutions qui prétendent être des mises à jour de sécurité critiques mais contiennent en réalité des exécutables qui conduisent au déploiement d’un logiciel de contrôle de bureau à distance sur les systèmes infectés.

Le CERT-UA a attribué l’opération à un acteur menaçant qu’il suit sous le surnom UAC-0096qui avait déjà été détecté adoptant le même modus operandi fin janvier 2022 dans les semaines précédant la guerre.

“Un an après que la Russie a lancé son invasion à grande échelle de l’Ukraine, la Russie ne parvient toujours pas à mettre l’Ukraine sous son contrôle alors qu’elle lutte pour surmonter des mois d’échecs stratégiques et tactiques aggravés”, a déclaré la société de cybersécurité Recorded Future. a dit dans un rapport publié ce mois-ci.

“Malgré les revers militaires conventionnels de la Russie et son incapacité à faire progresser de manière substantielle son programme par le biais d’opérations cybernétiques, la Russie maintient son intention de placer l’Ukraine sous contrôle russe”, a-t-il ajouté, tout en soulignant sa “coopération militaire naissante avec l’Iran et la Corée du Nord”.