Fortra a corrigé une faille de sécurité critique affectant FileCatalyst Workflow qui pourrait être exploitée par un attaquant distant pour obtenir un accès administratif.

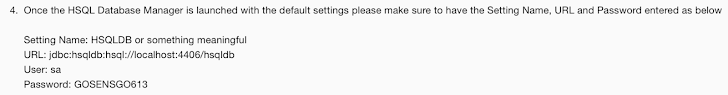

La vulnérabilité, identifiée comme CVE-2024-6633, porte un score CVSS de 9,8 et provient de l’utilisation d’un mot de passe statique pour se connecter à une base de données HSQL.

« Les informations d’identification par défaut pour la base de données HSQL de configuration (HSQLDB) pour FileCatalyst Workflow sont publiées dans un fournisseur article de la base de connaissances“Fortra dit dans un avis. « L’utilisation abusive de ces informations d’identification pourrait compromettre la confidentialité, l’intégrité ou la disponibilité du logiciel. »

« La base de données HSQLDB est uniquement incluse pour faciliter l’installation, elle est obsolète et n’est pas destinée à une utilisation en production conformément aux guides des fournisseurs. Cependant, les utilisateurs qui n’ont pas configuré FileCatalyst Workflow pour utiliser une base de données alternative conformément aux recommandations sont vulnérables aux attaques provenant de toute source pouvant atteindre la base de données HSQLDB. »

La société de cybersécurité Tenable, à qui l’on attribue la découverte et le signalement de la faille, dit la base de données HSQLDB est accessible à distance sur le port TCP 4406 par défaut, permettant ainsi à un attaquant distant de se connecter à la base de données en utilisant le mot de passe statique et d’effectuer des opérations malveillantes.

Suite à une divulgation responsable le 2 juillet 2024, Fortra a publié un correctif pour combler la faille de sécurité dans FileCatalyst Workflow 5.1.7 ou version ultérieure.

« Par exemple, l’attaquant peut ajouter un utilisateur de niveau administrateur dans la table DOCTERA_USERS, permettant ainsi l’accès à l’application Web Workflow en tant qu’utilisateur administrateur », a déclaré Tenable.

Aussi adressé dans la version 5.1.7 se trouve une faille d’injection SQL de haute gravité (CVE-2024-6632, score CVSS : 7,2) qui abuse d’une étape de soumission de formulaire pendant le processus de configuration pour apporter des modifications non autorisées à la base de données.

« Au cours du processus de configuration de FileCatalyst Workflow, l’utilisateur est invité à fournir des informations sur l’entreprise via un formulaire de soumission », explique Robin Wyss, chercheur chez Dynatrace. dit.

« Les données envoyées sont utilisées dans une instruction de base de données, mais la saisie de l’utilisateur ne passe pas par une validation de saisie appropriée. Par conséquent, l’attaquant peut modifier la requête. Cela permet des modifications non autorisées sur la base de données. »