Des entités gouvernementales et de grandes organisations ont été ciblées par un acteur de menace inconnu en exploitant une faille de sécurité dans le logiciel Fortinet FortiOS pour entraîner la perte de données et la corruption du système d’exploitation et des fichiers.

« La complexité de l’exploit suggère un acteur avancé et qu’il est fortement ciblé sur des cibles gouvernementales ou liées au gouvernement », ont déclaré les chercheurs de Fortinet, Guillaume Lovet et Alex Kong. a dit dans un avis la semaine dernière.

La faille zero-day en question est CVE-2022-41328 (score CVSS : 6,5), un bogue de traversée de chemin de sécurité moyenne dans FortiOS qui pourrait conduire à l’exécution de code arbitraire.

« Une limitation incorrecte d’un chemin d’accès à une vulnérabilité de répertoire restreint (« traversée de chemin ») [CWE-22] dans FortiOS peut permettre à un attaquant privilégié de lire et d’écrire des fichiers arbitraires via des commandes CLI spécialement conçues », a noté la société.

La lacune affecte les versions FortiOS 6.0, 6.2, 6.4.0 à 6.4.11, 7.0.0 à 7.0.9 et 7.2.0 à 7.2.3. Les correctifs sont disponibles dans les versions 6.4.12, 7.0.10 et 7.2.4 respectivement.

La divulgation intervient quelques jours après que Fortinet a publié des correctifs pour corriger 15 failles de sécurité, dont CVE-2022-41328 et un problème critique de dépassement de mémoire tampon basé sur le tas affectant FortiOS et FortiProxy (CVE-2023-25610, score CVSS : 9,3).

Selon la société basée à Sunnyvale, plusieurs appareils FortiGate appartenant à un client anonyme ont souffert d’un « arrêt soudain du système et d’un échec de démarrage ultérieur », indiquant une violation de l’intégrité.

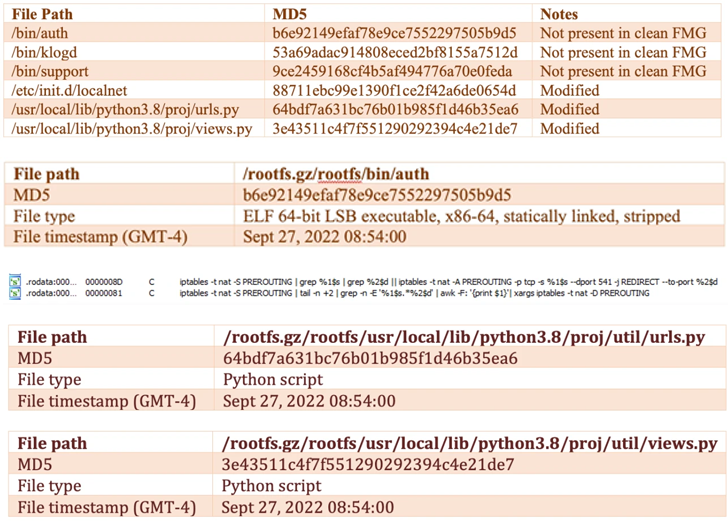

Une analyse plus approfondie de l’incident a révélé que les acteurs de la menace avaient modifié l’image du micrologiciel de l’appareil pour inclure une nouvelle charge utile (« /bin/fgfm ») de sorte qu’elle soit toujours lancée avant le début du processus de démarrage.

Le malware /bin/fgfm est conçu pour établir un contact avec un serveur distant pour télécharger des fichiers, exfiltrer des données de l’hôte compromis et accorder un accès au shell distant.

Des modifications supplémentaires introduites dans le micrologiciel auraient fourni à l’attaquant un accès et un contrôle persistants, sans parler même de la désactivation de la vérification du micrologiciel au démarrage.

Découvrez les dangers cachés des applications SaaS tierces

Êtes-vous conscient des risques associés à l’accès d’applications tierces aux applications SaaS de votre entreprise ? Rejoignez notre webinaire pour en savoir plus sur les types d’autorisations accordées et sur la manière de minimiser les risques.

Fortinet a déclaré que l’attaque était très ciblée, avec des preuves pointant vers des organisations gouvernementales ou affiliées au gouvernement.

Compte tenu de la complexité de l’exploit, on soupçonne que l’attaquant a une « compréhension approfondie de FortiOS et du matériel sous-jacent » et possède des capacités avancées pour désosser différents aspects du système d’exploitation FortiOS.

Il n’est pas immédiatement clair si l’acteur de la menace a des liens avec un autre ensemble d’intrusions qui a été observé en train de militariser une faille dans FortiOS SSL-VPN (CVE-2022-42475) plus tôt en janvier pour déployer un implant Linux.