Une campagne de logiciels malveillants de phishing vocal Android (ou vishing) connue sous le nom de Faux appels a de nouveau relevé la tête pour cibler les utilisateurs sud-coréens sous le couvert de plus de 20 applications financières populaires.

« Le malware FakeCalls possède la fonctionnalité d’un couteau suisse, capable non seulement d’accomplir son objectif principal, mais aussi d’extraire des données privées de l’appareil de la victime », a déclaré la société de cybersécurité Check Point. a dit.

La valeur FakeCalls était précédemment documenté par Kaspersky en avril 2022, décrivant les capacités du malware à imiter les conversations téléphoniques avec un agent du support client de la banque.

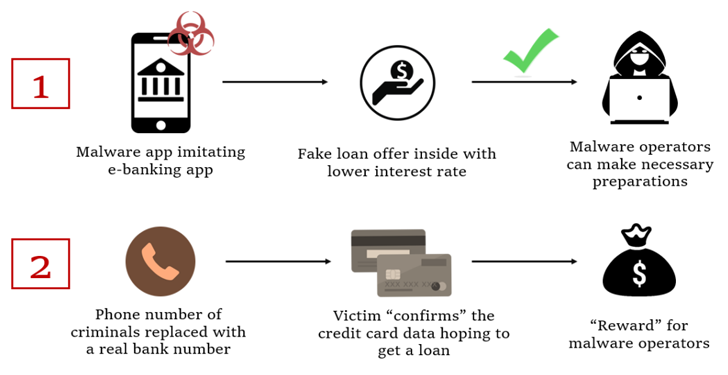

Dans les attaques observées, les utilisateurs qui installent l’application bancaire malveillante sont incités à appeler l’institution financière en proposant un faux prêt à faible taux d’intérêt.

Au moment où l’appel téléphonique se produit réellement, un audio préenregistré avec des instructions de la banque réelle est lu. Dans le même temps, les logiciels malveillants dissimulent également le numéro de téléphone avec le vrai numéro de la banque pour donner l’impression qu’une conversation a lieu avec un véritable employé de la banque à l’autre bout du fil.

Le but ultime de la campagne est d’obtenir les informations de carte de crédit de la victime, qui, selon les acteurs de la menace, sont nécessaires pour bénéficier du prêt inexistant.

L’application malveillante demande également des autorisations intrusives afin de récolter des données sensibles, y compris des flux audio et vidéo en direct, à partir de l’appareil compromis, qui sont ensuite exfiltrés vers un serveur distant.

Les derniers échantillons FakeCalls implémentent en outre diverses techniques pour rester sous le radar. L’une des méthodes consiste à ajouter un grand nombre de fichiers dans des répertoires imbriqués au dossier d’actifs de l’APK, ce qui fait que la longueur du nom de fichier et du chemin dépasse la limite de 300 caractères.

« Les développeurs de logiciels malveillants ont apporté un soin particulier aux aspects techniques de leur création ainsi qu’à la mise en œuvre de plusieurs techniques anti-analyse uniques et efficaces », a déclaré Check Point. « En outre, ils ont conçu des mécanismes de résolution déguisée des serveurs de commande et de contrôle derrière les opérations. »

Alors que l’attaque se concentre exclusivement sur la Corée du Sud, la société de cybersécurité a averti que les mêmes tactiques peuvent être réutilisées pour cibler d’autres régions du monde.

Les découvertes surviennent également alors que Cyble fait la lumière sur deux chevaux de Troie bancaires Android surnommés Nexus et GoatRAT qui peuvent récolter des données précieuses et commettre une fraude financière.

Lienune version renommée de SOVA, intègre également un module ransomware qui crypte les fichiers stockés et peut abuser des services d’accessibilité d’Android pour extraire des phrases de départ des portefeuilles de crypto-monnaie.

Découvrez les dangers cachés des applications SaaS tierces

Êtes-vous conscient des risques associés à l’accès d’applications tierces aux applications SaaS de votre entreprise ? Rejoignez notre webinaire pour en savoir plus sur les types d’autorisations accordées et sur la manière de minimiser les risques.

En revanche, ChèvreRAT est conçu pour cibler les banques brésiliennes et rejoint des sociétés comme BrasDex et PixPirate pour effectuer des transferts d’argent frauduleux sur la plate-forme de paiement PIX tout en affichant une fausse fenêtre de superposition pour masquer l’activité.

Le développement fait partie d’une tendance croissante où les acteurs de la menace ont déclenché des logiciels malveillants bancaires de plus en plus sophistiqués pour automatiser l’ensemble du processus de transferts d’argent non autorisés sur des appareils infectés.

Entreprise de cybersécurité Kaspersky a dit il a détecté 196 476 nouveaux chevaux de Troie bancaires mobiles et 10 543 nouveaux chevaux de Troie rançongiciels mobiles en 2022, la Chine, la Syrie, l’Iran, le Yémen et l’Irak devenant les principaux pays attaqués par les logiciels malveillants mobiles, y compris les logiciels publicitaires.

L’Espagne, l’Arabie saoudite, l’Australie, la Turquie, la Chine, la Suisse, le Japon, la Colombie, l’Italie et l’Inde sont en tête de liste des principaux pays infectés par les menaces financières mobiles.

« Malgré le déclin du nombre global d’installateurs de logiciels malveillants, la croissance continue des chevaux de Troie bancaires mobiles indique clairement que les cybercriminels se concentrent sur le gain financier », a déclaré Tatyana Shishkova, chercheuse chez Kaspersky. a dit.