LemonDuck, un botnet d’extraction de crypto-monnaie multiplateforme, cible Docker pour exploiter la crypto-monnaie sur les systèmes Linux dans le cadre d’une campagne active de logiciels malveillants.

« Il exécute une opération minière anonyme en utilisant des pools de proxy, qui cachent les adresses de portefeuille », CrowdStrike mentionné dans un nouveau rapport. « Il échappe à la détection en ciblant le service de surveillance d’Alibaba Cloud et en le désactivant. »

Connu pour frapper les environnements Windows et Linux, LemonDuck est principalement conçu pour abuser des ressources système pour exploiter Monero. Mais il est également capable de voler des identifiants, de se déplacer latéralement et de faciliter le déploiement de charges utiles supplémentaires pour les activités de suivi.

« Il utilise un large éventail de mécanismes de propagation – e-mails de phishing, exploits, périphériques USB, force brute, entre autres – et il a montré qu’il peut rapidement tirer parti des actualités, des événements ou de la publication de nouveaux exploits pour mener des campagnes efficaces, » Microsoft a détaillé dans une description technique du malware en juillet dernier.

Début 2021, des chaînes d’attaque impliquant LemonDuck à effet de levier les vulnérabilités d’Exchange Server nouvellement corrigées pour accéder à des machines Windows obsolètes, avant de télécharger des portes dérobées et des voleurs d’informations, y compris Ramnit.

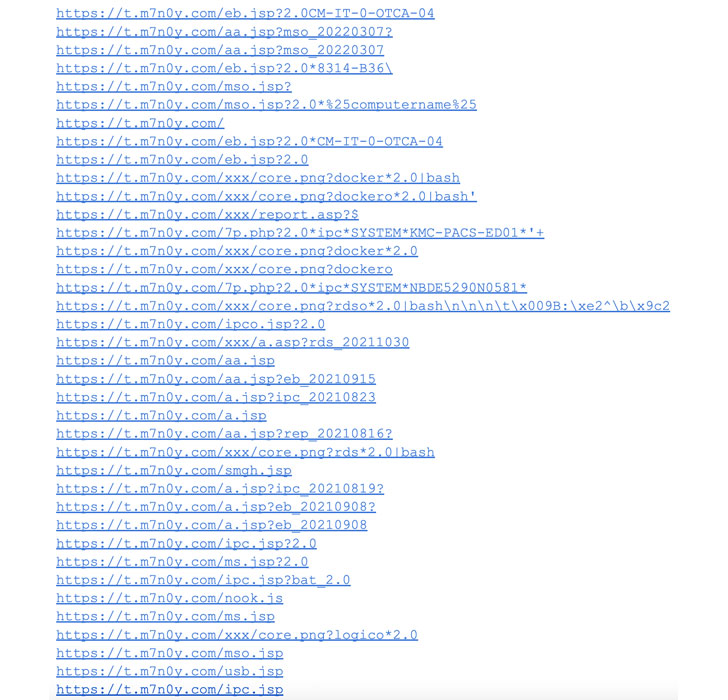

La dernière campagne repérée par CrowdStrike tire parti des API Docker exposées comme vecteur d’accès initial, en les utilisant pour exécuter un conteneur malveillant afin de récupérer un fichier de script shell Bash déguisé en fichier image PNG inoffensif à partir d’un serveur distant.

Une analyse des données historiques montre que des droppers de fichiers d’images similaires hébergés sur des domaines associés à LemonDuck ont été utilisés par l’acteur de la menace depuis au moins janvier 2021, a noté la société de cybersécurité.

Les fichiers de compte-gouttes sont essentiels pour lancer l’attaque, le script shell téléchargeant la charge utile réelle qui tue ensuite les processus concurrents, désactive les services de surveillance d’Alibaba Cloud, et enfin télécharge et exécute le mineur de pièces XMRig.

Alors que les instances cloud compromises deviennent un foyer pour les activités illicites d’extraction de crypto-monnaie, les résultats soulignent la nécessité de protéger les conteneurs contre les risques potentiels tout au long de la chaîne d’approvisionnement logicielle.

TeamTNT cible AWS, Alibaba Cloud

La divulgation intervient alors que Cisco Talos a exposé l’ensemble d’outils d’un groupe de cybercriminalité nommé TeamTNT, qui a l’habitude de cibler l’infrastructure cloud pour le cryptojacking et de placer des portes dérobées.

Les charges utiles des logiciels malveillants, qui auraient été modifiées en réponse à divulgations publiques antérieuressont principalement conçus pour cibler Amazon Web Services (AWS) tout en se concentrant simultanément sur l’extraction de crypto-monnaie, la persistance, le mouvement latéral et la désactivation des solutions de sécurité cloud.

« Les cybercriminels qui sont démasqués par des chercheurs en sécurité doivent mettre à jour leurs outils afin de continuer à fonctionner avec succès », a déclaré Darin Smith, chercheur chez Talos. mentionné.

« Les outils utilisés par TeamTNT démontrent que les cybercriminels sont de plus en plus à l’aise pour attaquer des environnements modernes tels que Docker, Kubernetes et les fournisseurs de cloud public, qui ont traditionnellement été évités par d’autres cybercriminels qui se sont plutôt concentrés sur des environnements sur site ou mobiles. »

Spring4Shell exploité pour le minage de crypto-monnaie

Ce n’est pas tout. Dans un autre exemple de la façon dont les acteurs de la menace cooptent rapidement les failles nouvellement révélées dans leurs attaques, le bogue critique d’exécution de code à distance dans Spring Framework (CVE-2022-22965) a été armé pour déployer des mineurs de crypto-monnaie.

Les tentatives d’exploitation utilisent un shell Web personnalisé pour déployer les mineurs de crypto-monnaie, mais pas avant de désactiver le pare-feu et de mettre fin aux autres processus de mineur de monnaie virtuelle.

« Ces mineurs de crypto-monnaie ont le potentiel d’affecter un grand nombre d’utilisateurs, d’autant plus que Spring est le framework le plus largement utilisé pour développer des applications d’entreprise en Java », ont déclaré les chercheurs de Trend Micro, Nitesh Surana et Ashish Verma. mentionné.