Le célèbre malware Emotet, dans sa retour après une courte pauseest maintenant distribué via des pièces jointes aux e-mails Microsoft OneNote dans le but de contourner les restrictions de sécurité basées sur les macros et de compromettre les systèmes.

Emotet, lié à un acteur menaçant suivi comme Gold Crestwood, Mummy Spider ou TA542, continue d’être une menace puissante et résiliente malgré les tentatives des forces de l’ordre de l’éliminer.

UN dérivé de la Cridex ver bancaire – ce qui était ensuite remplacé par Dridex à peu près au même moment où GameOver Zeus a été interrompu en 2014 – Emotet a évolué en une « plate-forme monétisée permettant à d’autres acteurs de la menace d’exécuter des campagnes malveillantes sur un modèle de paiement par installation (PPI), permettant le vol de données sensibles et l’extorsion de rançon ».

Alors que les infections Emotet ont agi comme un conduit pour fournir Cobalt Strike, IcedID, Qakbot, Quantum ransomware et TrickBot, son retour fin 2021 a été facilité par TrickBot.

« Emotet est connu pour de longues périodes d’inactivité, se produisant souvent plusieurs fois par an, où le botnet maintient un état stable mais ne délivre pas de spam ou de malware », Secureworks Remarques dans son profil d’acteur.

Le malware dropper est généralement distribué par le biais de spams contenant des pièces jointes malveillantes. Mais avec Microsoft prenant des mesures pour bloquer les macros dans les fichiers Office téléchargés, les pièces jointes OneNote sont devenues une voie alternative attrayante.

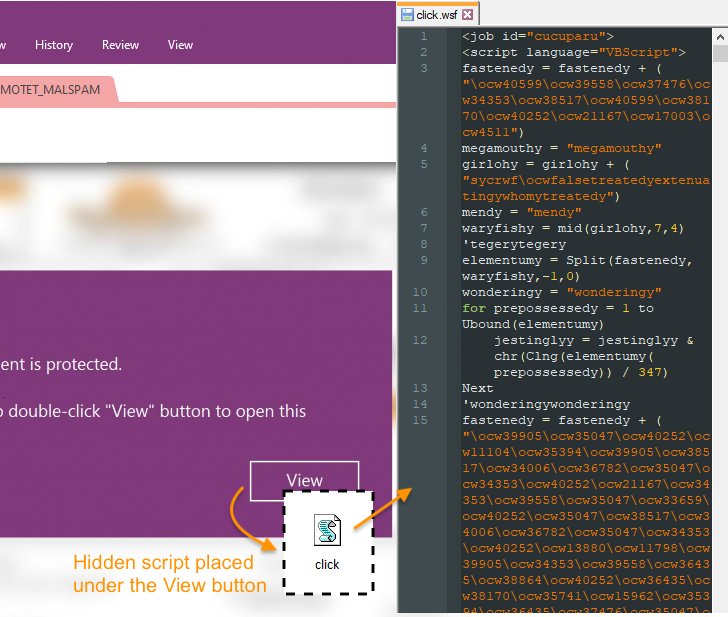

« Le fichier OneNote est simple mais efficace pour les utilisateurs d’ingénierie sociale avec une fausse notification indiquant que le document est protégé », Malwarebytes divulgué dans une nouvelle alerte. « Lorsqu’on leur demande de double-cliquer sur le bouton Afficher, les victimes double-cliquent par inadvertance sur un fichier de script intégré à la place. »

Le fichier de script Windows (WSF) est conçu pour récupérer et exécuter la charge utile binaire Emotet à partir d’un serveur distant. Des conclusions similaires ont été reprises par Cyble, IBM X-Forceet réseaux de Palo Alto Unité 42.

Cela dit, Emotet continue d’utiliser des documents piégés contenant des macros pour fournir la charge utile malveillante, en utilisant des leurres d’ingénierie sociale pour inciter les utilisateurs à activer les macros pour activer la chaîne d’attaque.

Découvrez les dangers cachés des applications SaaS tierces

Êtes-vous conscient des risques associés à l’accès d’applications tierces aux applications SaaS de votre entreprise ? Rejoignez notre webinaire pour en savoir plus sur les types d’autorisations accordées et sur la façon de minimiser les risques.

Selon plusieurs rapports de Cyble, Instinct profond, Hornetsécuritéet Trend Micro.

Ceci est réalisé par rembourrage de 00 octets en fin de document pour gonfler artificiellement la taille du fichier afin de dépasser les limitations imposées par les solutions anti-malware.

Le dernier développement est un signe de la flexibilité et de l’agilité des opérateurs dans le changement de type d’accessoire pour la livraison initiale afin d’échapper aux signatures de détection. Il survient également au milieu d’un pic de acteurs de la menace en utilisant Documents OneNote pour distribuer une large gamme de logiciels malveillants tels que AsyncRAT, Icedid, RedLine Stealer, Qakbot et XWorm.

Selon Treillisla majorité des détections OneNote malveillantes en 2023 ont été signalées aux États-Unis, en Corée du Sud, en Allemagne, en Arabie saoudite, en Pologne, en Inde, au Royaume-Uni, en Italie, au Japon et en Croatie, avec la fabrication, la haute technologie, les télécommunications, la finance, et l’énergie émergent comme les principaux secteurs ciblés.