Deux adolescents britanniques ont été condamnés par un jury à Londres pour avoir fait partie du célèbre gang transnational LAPSUS$ et pour avoir orchestré une série de piratages effrontés et très médiatisés contre de grandes entreprises technologiques et exigé une rançon en échange de la non-divulgation des informations volées.

Cela inclut Arion Kurtaj (alias White, Breachbase, WhiteDoxbin et TeaPotUberHacker), un jeune de 18 ans d’Oxford et un mineur anonyme, qui a commencé à collaborer en juillet 2021 après s’être rencontrés en ligne, BBC. signalé cette semaine.

Les deux accusés ont été initialement arrêtés et libérés sous enquête en janvier 2022, pour ensuite être de nouveau arrêtés et inculpés par la police de la ville de Londres en avril 2022. Kurtaj a ensuite été libéré sous caution et a été transféré dans un hôtel à Bicester après avoir été doxxé dans un forum en ligne sur la cybercriminalité.

Il a cependant poursuivi sa campagne de piratage informatique, ciblant des entreprises comme Uber, Révolution, et Rockstar Games, à la suite de quoi il a été de nouveau arrêté en septembre. Un autre membre présumé du groupe a été appréhendé par les autorités brésiliennes en octobre 2022.

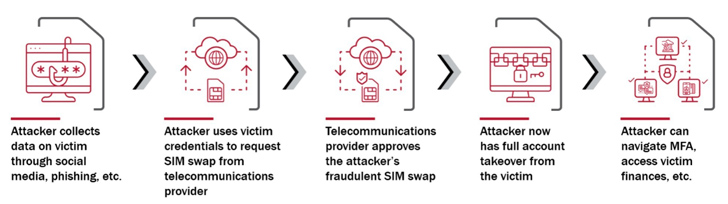

La capacité des entreprises à procéder à des échanges de cartes SIM et à provoquer des attentats à la bombe pour obtenir un accès non autorisé aux réseaux d’entreprise après une longue phase d’ingénierie sociale a été essentielle à la réussite de ces stratagèmes d’extorsion.

Le opération motivée financièrement impliquait également de publier des messages sur leur chaîne Telegram pour solliciter des initiés malhonnêtes qui peuvent fournir des informations d’identification de réseau privé virtuel (VPN), d’infrastructure de bureau virtuel (VDI) ou de Citrix aux organisations.

UN rapport récent Le gouvernement américain a découvert que les acteurs offraient jusqu’à 20 000 dollars par semaine pour accéder aux fournisseurs de télécommunications afin de mener à bien les attaques par échange de cartes SIM. Il a caractérisé LAPSUS$ comme étant unique pour son « efficacité, sa rapidité, sa créativité et son audace », et pour avoir transformé en arme un « manuel de techniques efficaces ».

« Pour exécuter des échanges frauduleux de cartes SIM, LAPSUS$ a obtenu des informations de base sur ses victimes, telles que leur nom, leur numéro de téléphone et les informations réseau exclusives du client (CPNI) », a déclaré le Comité d’examen de la cybersécurité (CSRB) du Département de la sécurité intérieure (DHS). dit.

« LAPSUS$ a appris l’information de diverses manières, notamment en émettant frauduleux [Emergency Disclosure Requests]et en utilisant des techniques de piratage de comptes, pour détourner les comptes des employés et des sous-traitants des fournisseurs de télécommunications.

« Il a ensuite effectué des échanges frauduleux de cartes SIM via les outils de gestion client du fournisseur de télécommunications. Après avoir exécuté les échanges frauduleux de cartes SIM, LAPSUS$ a pris le contrôle des comptes en ligne via des workflows de connexion et de récupération de compte qui envoyaient des liens uniques ou des codes d’accès MFA via SMS ou appels vocaux. « .

Les autres méthodes d’accès initial allaient de l’utilisation des services de courtiers d’accès initial (IAB) à l’exploitation de failles de sécurité, à la suite de quoi les acteurs prenaient des mesures pour élever leurs privilèges, se déplacer latéralement à travers le réseau, établir un accès persistant via un logiciel de bureau à distance tel que AnyDesk et TeamViewer, et désactivez les outils de surveillance de la sécurité.

Parmi les entreprises infiltrées par LAPSUS$ figurent BT, EE, Globant, LG, Microsoft, NVIDIA, Okta, Samsung, Ubisoft et Vodafone. Il est actuellement difficile de savoir si des rançons ont été payées par l’une des sociétés victimes de l’infraction. Les adolescents devraient être condamnés ultérieurement.

« Le groupe a gagné en notoriété parce qu’il a réussi à attaquer des organisations bien défendues en utilisant une ingénierie sociale très efficace ; à cibler les chaînes d’approvisionnement en compromettant l’externalisation des processus métiers (BPO) et les fournisseurs de télécommunications ; et à utiliser sa chaîne publique Telegram pour discuter de ses opérations, de ses objectifs et de ses succès. et même pour communiquer et extorquer ses cibles », a déclaré le CSRB.