Les acteurs menaçants ayant des liens avec la République populaire démocratique de Corée (RPDC) se font passer pour des sociétés de conseil en logiciels et technologies basées aux États-Unis afin de poursuivre leurs objectifs financiers dans le cadre d’un programme plus large pour les travailleurs des technologies de l’information (TI).

« Les sociétés écrans, souvent basées en Chine, en Russie, en Asie du Sud-Est et en Afrique, jouent un rôle clé en masquant les véritables origines des travailleurs et en gérant les paiements », ont déclaré Tom Hegel et Dakota Cary, chercheurs en sécurité chez SentinelOne. dit dans un rapport partagé avec The Hacker News.

Le réseau nord-coréen d’informaticiens, tant à titre individuel que sous le couvert de sociétés écrans, est considéré comme une technique permettant d’échapper aux sanctions internationales imposées au pays et de générer des revenus illicites.

La campagne mondiale, qui est également suivie sous le nom de Wagemole par l’unité 42 de Palo Alto Networks, implique l’utilisation de fausses identités pour obtenir un emploi dans diverses entreprises aux États-Unis et ailleurs, et renvoyer une grande partie de leurs salaires au Royaume Ermite dans le but de pour financer ses programmes d’armes de destruction massive (ADM) et de missiles balistiques.

En octobre 2023, le gouvernement américain a déclaré avoir saisi 17 sites Web se faisant passer pour des sociétés de services informatiques basées aux États-Unis afin de frauder les entreprises dans le pays et à l’étranger en permettant aux informaticiens de dissimuler leur véritable identité et leur emplacement lorsqu’ils postulent en ligne pour travailler à distance dans tout le pays. le monde.

Il a été constaté que les informaticiens travaillaient pour deux sociétés basées en Chine et en Russie, à savoir Yanbian Silverstar Network Technology Co. Ltd. et Volasys Silver Star.

« Ces informaticiens ont détourné les revenus de leur travail informatique frauduleux vers la RPDC en utilisant des services de paiement en ligne et des comptes bancaires chinois », avait alors noté le ministère américain de la Justice (DoJ).

SentinelOne, qui a analysé quatre nouvelles sociétés écran de DPRK IT Worker, a déclaré qu’elles étaient toutes enregistrées via NameCheap et prétendaient être des entreprises d’externalisation du développement, de conseil et de logiciels, tout en copiant leur contenu auprès d’entreprises légitimes –

- Laboratoire indépendant LLC (inditechlab[.]com), qui a copié le format de son site Web à partir d’une société basée aux États-Unis appelée Kitrum

- Shenyang Tonywang Technology L TD (tonywangtech[.]com), qui a copié le format de son site Web à partir d’une société basée aux États-Unis appelée Urolime

- Tony WKJ LLC (wkjllc[.]com), qui a copié le format de son site Web à partir d’une société basée en Inde appelée ArohaTech IT Services

- HopanaTech (hopanatech[.]com), qui a copié le format de son site Web à partir d’une société basée aux États-Unis appelée ITechArt

Alors que tous les sites susmentionnés ont depuis été saisis par le gouvernement américain le 10 octobre 2024, SentinelOne a déclaré avoir retracé leur origine à un réseau plus large et actif de sociétés écrans originaires de Chine.

En outre, elle a identifié une autre société nommée Shenyang Huguo Technology Ltd (huguotechltd[.]com) présentant des caractéristiques similaires, notamment l’utilisation de contenu et de logos copiés d’une autre société de logiciels indienne, TatvaSoft. Le domaine a été enregistré via NameCheap en octobre 2023.

« Ces tactiques mettent en évidence une stratégie délibérée et évolutive qui exploite l’économie numérique mondiale pour financer les activités de l’État, y compris le développement d’armes », ont déclaré les chercheurs.

« Les organisations sont invitées à mettre en œuvre des processus de contrôle rigoureux, notamment un examen minutieux des sous-traitants et fournisseurs potentiels, afin d’atténuer les risques et d’empêcher tout soutien involontaire à de telles opérations illicites. »

La divulgation fait suite aux conclusions de l’unité 42 selon lesquelles un cluster d’activités informatiques nord-coréen appelé CL-STA-0237 « a été impliqué dans de récentes attaques de phishing utilisant des applications de vidéoconférence infectées par des logiciels malveillants » pour diffuser le logiciel malveillant BeaverTail, indiquant des connexions entre Wagemole et une autre intrusion. ensemble connu sous le nom de Contagious Interview.

« CL-STA-0237 a exploité une société de services informatiques pour petites et moyennes entreprises (PME) basée aux États-Unis pour postuler à d’autres emplois », a déclaré la société. dit. « En 2022, CL-STA-0237 a obtenu un poste dans une grande entreprise technologique. »

Bien que la nature exacte de la relation entre l’auteur de la menace et l’entreprise exploitée ne soit pas claire, on pense que CL-STA-0237 a volé les informations d’identification de l’entreprise ou a été embauché comme employé externalisé, et se fait désormais passer pour l’entreprise chargée d’obtenir des emplois et des emplois informatiques. cibler des demandeurs d’emploi potentiels avec des logiciels malveillants sous prétexte de mener un entretien.

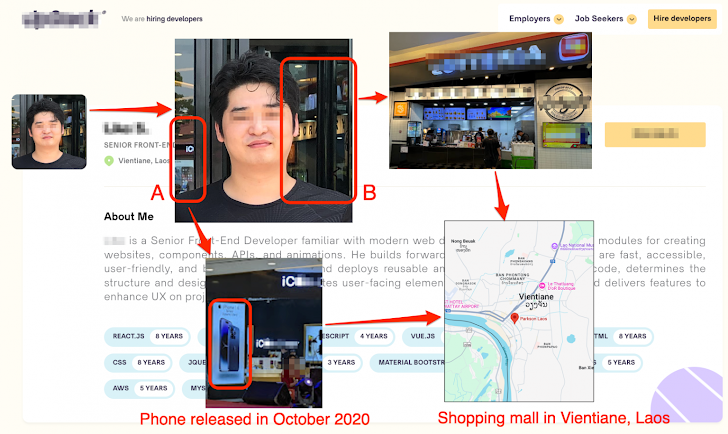

« Les acteurs nord-coréens de la menace ont très bien réussi à générer des revenus pour financer les activités illicites de leur pays », a déclaré l’unité 42, soulignant que le cluster opère probablement depuis le Laos.

« Ils ont commencé par se faire passer pour de faux informaticiens afin de garantir des flux de revenus constants, mais ils ont commencé à évoluer vers des rôles plus agressifs, notamment en participant à des menaces internes et à des attaques de logiciels malveillants. »