Une faille de sécurité récemment corrigée affectant Windows NT LAN Manager (NTLM) a été exploitée comme un jour zéro par un acteur présumé lié à la Russie dans le cadre de cyberattaques ciblant l’Ukraine.

La vulnérabilité en question, CVE-2024-43451 (score CVSS : 6,5), fait référence à une vulnérabilité d’usurpation d’identité de divulgation de hachage NTLM qui pourrait être exploitée pour voler le hachage NTLMv2 d’un utilisateur. Il a été corrigé par Microsoft plus tôt cette semaine.

« Une interaction minimale avec un fichier malveillant par un utilisateur, telle que la sélection (simple clic), l’inspection (clic droit) ou l’exécution d’une action autre que l’ouverture ou l’exécution, pourrait déclencher cette vulnérabilité », a révélé Microsoft dans son avis.

La société israélienne de cybersécurité ClearSky, qui a découvert l’exploitation zero-day de la faille en juin 2024, dit il a été utilisé de manière abusive dans le cadre d’une chaîne d’attaque véhiculant le logiciel malveillant open source Spark RAT.

« La vulnérabilité active les fichiers URL, conduisant à des activités malveillantes », a déclaré la société, ajoutant que les fichiers malveillants étaient hébergés sur un site officiel du gouvernement ukrainien qui permet aux utilisateurs de télécharger des certificats académiques.

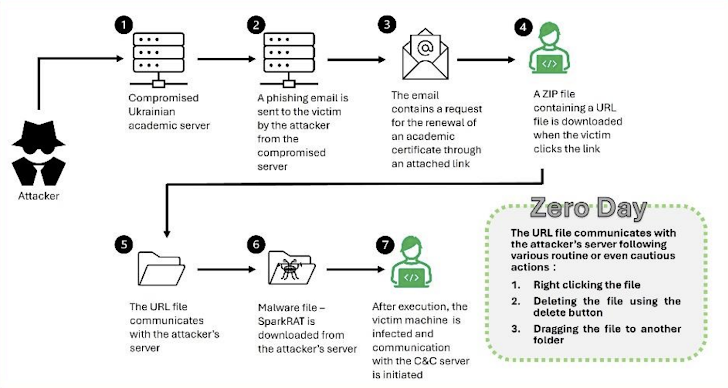

La chaîne d’attaque implique l’envoi d’e-mails de phishing à partir d’un serveur du gouvernement ukrainien compromis (« doc.osvita-kp.gov[.]ua ») qui invite les destinataires à renouveler leurs certificats universitaires en cliquant sur une URL piégée intégrée dans le message.

Cela conduit au téléchargement d’une archive ZIP contenant un fichier de raccourci Internet (.URL) malveillant. La vulnérabilité est déclenchée lorsque la victime interagit avec le fichier URL en cliquant avec le bouton droit, en le supprimant ou en le faisant glisser vers un autre dossier.

Le fichier URL est destiné à établir des connexions avec un serveur distant (« 92.42.96[.]30 ») pour télécharger des charges utiles supplémentaires, notamment Spark RAT.

« De plus, une exécution sandbox a déclenché une alerte concernant une tentative de transmission du hachage NTLM (NT LAN Manager) via le protocole SMB (Server Message Block) », a déclaré ClearSky. « Après avoir reçu le hachage NTLM, un attaquant peut mener une attaque Pass-the-Hash pour s’identifier comme l’utilisateur associé au hachage capturé sans avoir besoin du mot de passe correspondant. »

L’équipe ukrainienne d’intervention en cas d’urgence informatique (CERT-UA) a lié cette activité à un probable acteur menaçant russe qu’elle suit sous le nom d’UAC-0194.

Ces dernières semaines, l’agence a également averti que des courriels de phishing contenant des leurres fiscaux étaient utilisés pour propager un logiciel de bureau à distance légitime nommé LiteManager, décrivant la campagne d’attaque comme étant motivée financièrement et entreprise par un acteur malveillant nommé UAC-0050.

« Les comptables des entreprises dont les ordinateurs fonctionnent avec des systèmes bancaires à distance se trouvent dans une zone à risque particulière », CERT-UA averti. « Dans certains cas, comme en témoignent les résultats des enquêtes informatiques médico-légales, il ne s’écoule pas plus d’une heure entre le moment de l’attaque initiale et le moment du vol de fonds. »