Des acteurs menaçants ayant des liens avec la Corée du Nord ont été observés ciblant des demandeurs d’emploi dans l’industrie technologique pour fournir des versions mises à jour de familles de logiciels malveillants connues, suivies comme BeaverTail et InvisibleFerret.

Le cluster d’activités, suivi sous le numéro CL-STA-0240, fait partie d’une campagne baptisée Entretien contagieux que l’unité 42 de Palo Alto Networks a divulgué pour la première fois en novembre 2023.

« L’acteur menaçant derrière CL-STA-0240 contacte les développeurs de logiciels via des plateformes de recherche d’emploi en se faisant passer pour un employeur potentiel », Unité 42 dit dans un nouveau rapport.

« Les attaquants invitent la victime à participer à un entretien en ligne, au cours duquel l’auteur de la menace tente de convaincre la victime de télécharger et d’installer un logiciel malveillant. »

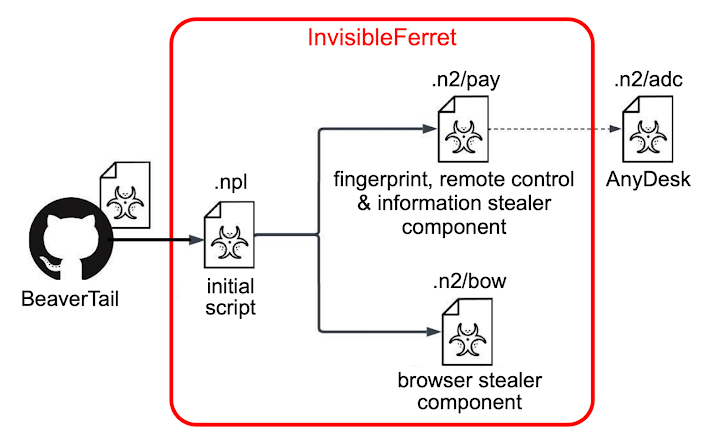

La première étape de l’infection implique le téléchargeur BeaverTail et le voleur d’informations conçu pour cibler les plates-formes Windows et Apple macOS. Le malware agit comme un canal pour la porte dérobée InvisibleFerret basée sur Python.

Il existe des preuves suggérant que le activité reste actif malgré la divulgation publique, ce qui indique que les acteurs malveillants à l’origine de l’opération continuent de connaître le succès en incitant les développeurs à exécuter du code malveillant sous prétexte d’une mission de codage.

Le chercheur en sécurité Patrick Wardle et la société de cybersécurité Group-IB, dans deux analyses récentes, ont détaillé une chaîne d’attaque qui exploitait de fausses applications de vidéoconférence Windows et maCOS se faisant passer pour MiroTalk et FreeConference.com pour infiltrer les systèmes des développeurs avec BeaverTail et InvisibleFerret.

Ce qui est remarquable, c’est que la fausse application est développée à l’aide de Qt, qui prend en charge la compilation croisée pour Windows et macOS. La version Qt de BeaverTail est capable de voler les mots de passe du navigateur et de récolter les données de plusieurs portefeuilles de crypto-monnaie.

BeaverTail, en plus d’exfiltrer les données vers un serveur contrôlé par un adversaire, est équipé pour télécharger et exécuter la porte dérobée InvisibleFerret, qui comprend deux composants qui lui sont propres :

- Une charge utile principale qui permet la prise d’empreintes digitales de l’hôte infecté, le contrôle à distance, l’enregistrement de frappe, l’exfiltration de données et le téléchargement d’AnyDesk.

- Un voleur de navigateur qui collecte les informations d’identification du navigateur et les informations de carte de crédit

« Les acteurs nord-coréens menaçants sont connus pour commettre des crimes financiers afin de financer le régime de la RPDC », a déclaré l’unité 42. « Cette campagne pourrait être motivée par des raisons financières, puisque le malware BeaverTail a la capacité de voler 13 portefeuilles de crypto-monnaie différents. »