Des chercheurs en cybersécurité ont mis en lumière une campagne sophistiquée de vol d’informations qui se fait passer pour des marques légitimes pour distribuer des logiciels malveillants comme DanaBot et StealC.

Le groupe d’activités, orchestré par des cybercriminels russophones et collectivement baptisé Tusk, engloberait plusieurs sous-campagnes, exploitant la réputation des plateformes pour inciter les utilisateurs à télécharger le malware en utilisant de faux sites et comptes de réseaux sociaux.

« Toutes les sous-campagnes actives hébergent le téléchargeur initial sur Dropbox », ont déclaré les chercheurs de Kaspersky Elsayed Elrefaei et AbdulRhman Alfaifi dit« Ce téléchargeur est chargé de fournir des échantillons de programmes malveillants supplémentaires à la machine de la victime, qui sont principalement des voleurs d’informations (DanaBot et StealC) et des clippers. »

Sur les 19 sous-campagnes identifiées à ce jour, trois seraient actuellement actives. Le nom « Tusk » fait référence au mot « Mammoth » utilisé par les acteurs de la menace dans les messages de journal associés au téléchargeur initial. Il convient de noter que « mammoth » est un terme d’argot souvent utilisé par les groupes de cybercriminalité russes pour désigner les victimes.

Ces campagnes sont également connues pour employer des tactiques de phishing pour tromper les victimes et les amener à divulguer leurs informations personnelles et financières, qui sont ensuite vendues sur le dark web ou utilisées pour obtenir un accès non autorisé à leurs comptes de jeu et à leurs portefeuilles de crypto-monnaie.

La première des trois sous-campagnes, connue sous le nom de TidyMe, imite peerme[.]io avec un site similaire hébergé sur tidyme[.]io (ainsi que tidymeapp[.]io et tidyme[.](application) qui sollicite un clic pour télécharger un programme malveillant pour les systèmes Windows et macOS diffusé depuis Dropbox.

Le téléchargeur est une application Electron qui, une fois lancée, invite la victime à saisir le CAPTCHA affiché, après quoi l’interface principale de l’application s’affiche, tandis que deux fichiers malveillants supplémentaires sont récupérés et exécutés secrètement en arrière-plan.

Les deux charges utiles observées dans la campagne sont des artefacts Hijack Loader, qui lancent en fin de compte une variante du malware voleur StealC avec des capacités permettant de récolter un large éventail d’informations.

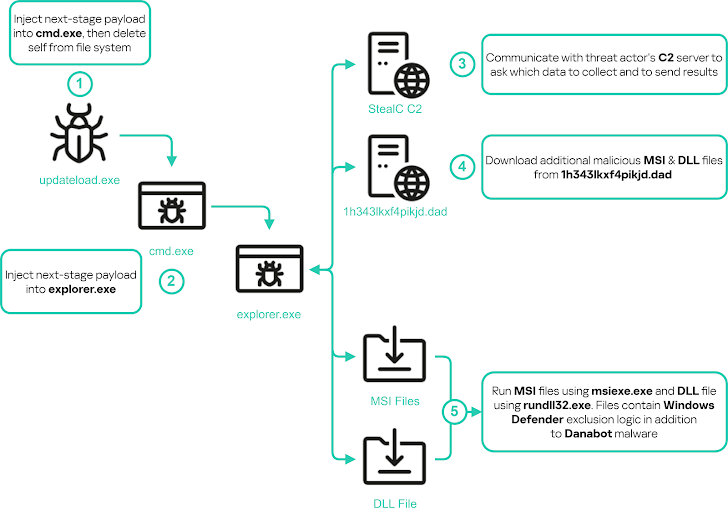

RuneOnlineWorld (« monde en ligne de Rune »)[.]”io”), la deuxième sous-campagne, implique l’utilisation d’un faux site Web simulant un jeu en ligne massivement multijoueur (MMO) nommé Rise Online World pour distribuer un téléchargeur similaire qui ouvre la voie à DanaBot et StealC sur des hôtes compromis.

Également distribué via Hijack Loader dans cette campagne, un malware Clipper basé sur Go est conçu pour surveiller le contenu du presse-papiers et remplacer les adresses de portefeuille copiées par la victime par un portefeuille Bitcoin contrôlé par l’attaquant pour effectuer des transactions frauduleuses.

Pour compléter les campagnes actives, Voico se fait passer pour un projet de traducteur IA appelé YOUS (yous[.]ai) avec un homologue malveillant surnommé voico[.]io afin de diffuser un téléchargeur initial qui, lors de l’installation, demande à la victime de remplir un formulaire d’inscription contenant ses identifiants puis enregistre les informations sur la console.

Les charges utiles finales présentent un comportement similaire à celui de la deuxième sous-campagne, la seule distinction étant que le malware StealC utilisé dans ce cas communique avec un serveur de commande et de contrôle (C2) différent.

“Les campagnes […] « Ces résultats démontrent la menace persistante et évolutive que représentent les cybercriminels, qui savent imiter des projets légitimes pour tromper leurs victimes », ont déclaré les chercheurs. « Le recours aux techniques d’ingénierie sociale telles que le phishing, associé à des mécanismes de diffusion de programmes malveillants à plusieurs étapes, met en évidence les capacités avancées des acteurs de la menace impliqués. »

« En exploitant la confiance que les utilisateurs accordent à des plateformes connues, ces attaquants déploient efficacement une gamme de programmes malveillants conçus pour voler des informations sensibles, compromettre les systèmes et, en fin de compte, réaliser des gains financiers. »