L’équipe d’intervention d’urgence informatique d’Ukraine (CERT-UA) mardi divulgué qu’il a déjoué une cyberattaque de Sandworm, un groupe de piratage affilié au renseignement militaire russe, pour saboter les opérations d’un fournisseur d’énergie anonyme dans le pays.

« Les attaquants ont tenté de démonter plusieurs composants de l’infrastructure de leur cible, à savoir : des sous-stations électriques, des systèmes informatiques sous Windows, des équipements de serveur sous Linux, [and] équipement de réseau actif », le Service d’État des communications spéciales et de la protection de l’information de l’Ukraine (SSSCIP) mentionné dans un rapport.

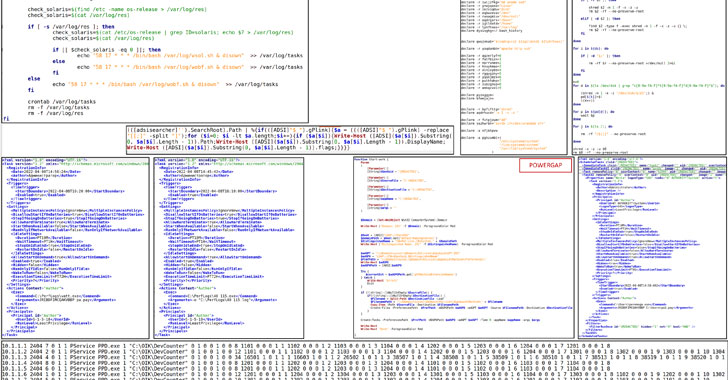

La société slovaque de cybersécurité ESET, qui a collaboré avec le CERT-UA pour analyser l’attaque, a déclaré que la tentative d’intrusion impliquait l’utilisation de logiciels malveillants compatibles ICS et d’effaceurs de disque réguliers, l’adversaire lançant une variante mise à jour du logiciel malveillant Industroyer, qui a été déployé pour la première fois en un assaut en 2016 sur le réseau électrique ukrainien.

« Les attaquants Sandworm ont tenté de déployer le malware Industroyer2 contre des sous-stations électriques à haute tension en Ukraine », ESET expliqué. « En plus d’Industroyer2, Sandworm a utilisé plusieurs familles de logiciels malveillants destructeurs, notamment CaddyWiper, OrcShred, SoloShred et AwfulShred. »

On pense que le réseau électrique de la victime a pénétré en deux vagues, le compromis initial survenant au plus tard en février 2022, coïncidant avec l’invasion russe de l’Ukraine, et une infiltration de suivi en avril qui a permis aux attaquants de télécharger Industroyer2.

Industroyer, également connu sous le nom de « CrashOverride » et surnommé la « plus grande menace pour les systèmes de contrôle industriels depuis Stuxnet », est à la fois modulaire et capable de prendre le contrôle direct des commutateurs et des disjoncteurs d’une sous-station de distribution d’électricité.

La nouvelle version du malware sophistiqué et hautement personnalisable, comme son prédécesseur, exploite un protocole de communication industriel appelé CEI-104 pour réquisitionner les équipements industriels tels que les relais de protection qui sont utilisés dans les sous-stations électriques.

L’analyse médico-légale des artefacts laissés par Industroyer2 a révélé un horodatage de compilation du 23 mars 2022, indiquant que l’attaque était prévue depuis au moins deux semaines. Cela dit, on ne sait toujours pas comment l’installation électrique ciblée a été initialement compromise, ou comment les intrus sont passés du réseau informatique au réseau du système de contrôle industriel (ICS).

ESET a déclaré que les actions destructrices contre l’infrastructure de l’entreprise devaient avoir lieu le 8 avril 2022, mais ont finalement été déjouées. Cela devait être suivi de l’exécution de CaddyWiper 10 minutes plus tard sur la même machine pour effacer les traces du malware Industroyer2.

Outre Industroyer2 et CaddyWiper, le réseau du fournisseur d’énergie ciblé aurait également été infecté par un ver Linux appelé OrcShred, qui est ensuite utilisé pour propager deux logiciels malveillants d’essuie-glace différents ciblant les systèmes Linux et Solaris – AwfulShred et SoloShred – et rendre les machines inutilisables.

Les découvertes font suite au démantèlement autorisé par le tribunal de Cyclops Blink, un botnet modulaire avancé contrôlé par l’acteur de la menace Sandworm, la semaine dernière.

Le CERT-UA, pour sa part, a également mis en garde contre un certain nombre de spear-phishing campagnes monté par Armageddon, un autre groupe basé en Russie et lié au Service fédéral de sécurité (FSB) qui a attaqué des entités ukrainiennes depuis au moins 2013.

« L’Ukraine est à nouveau au centre de cyberattaques ciblant ses infrastructures critiques », a déclaré ESET. « Cette nouvelle campagne Industroyer fait suite à plusieurs vagues d’essuie-glaces qui ont ciblé divers secteurs en Ukraine. »