Un nouveau cheval de Troie d’accès à distance appelé Pic de la Lune a été découvert comme étant utilisé par un groupe d’activités de menace nord-coréen parrainé par l’État dans le cadre d’une nouvelle campagne.

Cisco Talos a attribué la campagne cybernétique malveillante à un groupe de pirates informatiques qu’il suit sous le nom d’UAT-5394, qui, selon lui, présente un certain niveau de chevauchement tactique avec un acteur étatique connu sous le nom de code Kimsuky.

MoonPeak, en cours de développement actif par l’acteur de la menace, est une variante du malware open source Xeno RAT, qui a été précédemment déployé dans le cadre d’attaques de phishing conçues pour récupérer la charge utile à partir de services cloud contrôlés par des acteurs tels que Dropbox, Google Drive et Microsoft OneDrive.

Certaines des fonctionnalités clés de Xeno RAT incluent la possibilité de charger des plugins supplémentaires, de lancer et de terminer des processus et de communiquer avec un serveur de commande et de contrôle (C2).

Talos a déclaré que les points communs entre les deux ensembles d’intrusion indiquent soit que l’UAT-5394 est en fait Kimsuky (ou son sous-groupe), soit qu’il s’agit d’une autre équipe de piratage au sein de l’appareil cybernétique nord-coréen qui emprunte sa boîte à outils à Kimsuky.

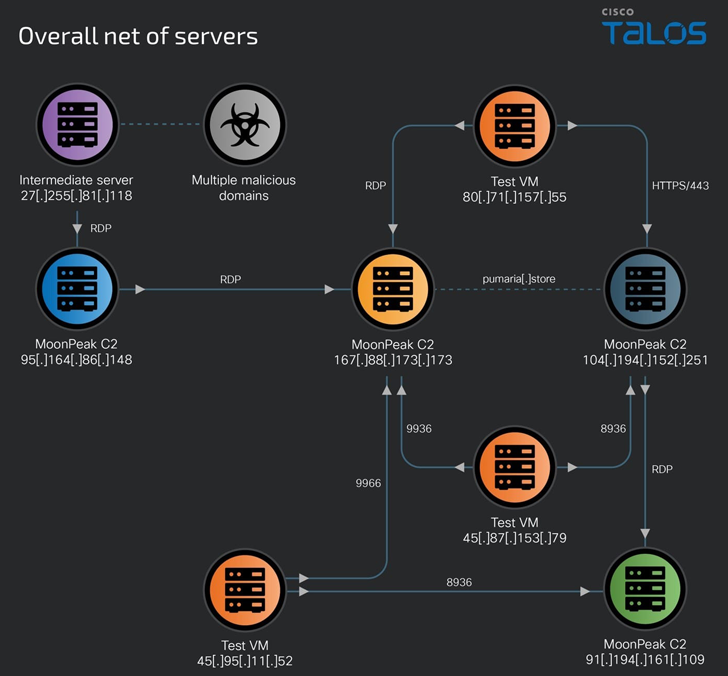

La clé pour réaliser la campagne est l’utilisation d’une nouvelle infrastructure, notamment des serveurs C2, des sites d’hébergement de charges utiles et des machines virtuelles de test, qui ont été créés pour générer de nouvelles itérations de MoonPeak.

« Le serveur C2 héberge des artefacts malveillants à télécharger, qui sont ensuite utilisés pour accéder à une nouvelle infrastructure et la mettre en place pour soutenir cette campagne », expliquent les chercheurs de Talos Asheer Malhotra, Guilherme Venere et Vitor Ventura. dit dans une analyse du mercredi.

« Dans de nombreux cas, nous avons également observé que l’acteur de la menace accédait aux serveurs existants pour mettre à jour ses charges utiles et récupérer les journaux et les informations collectées à partir des infections MoonPeak. »

Cette évolution est considérée comme faisant partie d’une transition plus large, qui consiste à passer de l’utilisation de fournisseurs de stockage cloud légitimes à la mise en place de leurs propres serveurs. Cela dit, les cibles de la campagne ne sont pas encore connues.

Un aspect important à noter ici est que « l’évolution constante de MoonPeak va de pair avec la nouvelle infrastructure mise en place par les acteurs de la menace » et que chaque nouvelle version du malware introduit davantage de techniques d’obfuscation pour contrecarrer l’analyse et les modifications du mécanisme de communication global afin d’empêcher les connexions non autorisées.

« En termes simples, les acteurs de la menace ont veillé à ce que des variantes spécifiques de MoonPeak ne fonctionnent qu’avec des variantes spécifiques du serveur C2 », ont souligné les chercheurs.

« Le calendrier d’adoption constante de nouveaux malwares et leur évolution, comme dans le cas de MoonPeak, montrent que l’UAT-5394 continue d’ajouter et d’améliorer de nouveaux outils à son arsenal. Le rythme rapide de mise en place de nouvelles infrastructures de soutien par l’UAT-5394 indique que le groupe vise à faire rapidement proliférer cette campagne et à mettre en place davantage de points de chute et de serveurs C2. »