Des acteurs malveillants ayant des liens avec la Corée du Nord ont été observés en train d’exploiter deux nouvelles souches de logiciels malveillants baptisées KLogEXE et FPSpy.

L’activité a été attribuée à un adversaire suivi sous le nom de Kimsuky, également connu sous les noms d’APT43, ARCHIPELAGO, Black Banshee, Emerald Sleet (anciennement Thallium), Sparkling Pisces, Springtail et Velvet Chollima.

« Ces échantillons renforcent l’arsenal déjà étendu de Sparkling Pisces et démontrent l’évolution continue du groupe et ses capacités croissantes », ont déclaré Daniel Frank et Lior Rochberger, chercheurs de l’unité 42 de Palo Alto Networks. dit.

Actif depuis au moins 2012, l’acteur malveillant a été surnommé le « roi du spear phishing » pour sa capacité à inciter les victimes à télécharger des logiciels malveillants en envoyant des e-mails qui donnent l’impression qu’ils proviennent de parties de confiance.

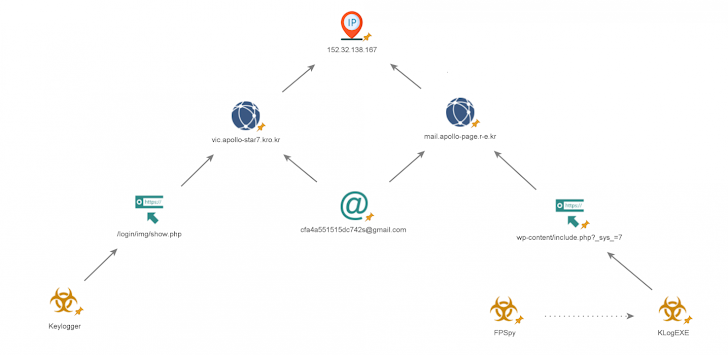

L’analyse de l’infrastructure de Sparkling Pisces par l’unité 42 a découvert deux nouveaux exécutables portables appelés KLogEXE et FPSpy.

KLogExe est une version C++ du keylogger basé sur PowerShell nommé InfoKey qui a été mis en évidence par JPCERT/CC dans le cadre d’une campagne Kimsuky ciblant les organisations japonaises.

Le logiciel malveillant est équipé de fonctionnalités permettant de collecter et d’exfiltrer des informations sur les applications actuellement exécutées sur le poste de travail compromis, les frappes au clavier et les clics de souris.

D’autre part, FPSpy serait une variante de la porte dérobée d’AhnLab divulgué en 2022, avec des chevauchements identifiés avec un malware que Cyberseason a documenté sous le nom de KGH_SPY fin 2020.

FPSpy, en plus de l’enregistrement des frappes, est également conçu pour collecter des informations système, télécharger et exécuter davantage de charges utiles, exécuter des commandes arbitraires et énumérer les lecteurs, dossiers et fichiers sur l’appareil infecté.

L’unité 42 a déclaré avoir également pu identifier des points de similitude dans le code source de KLogExe et de FPSpy, suggérant qu’ils sont probablement l’œuvre du même auteur.

« La plupart des cibles que nous avons observées au cours de nos recherches provenaient de Corée du Sud et du Japon, ce qui est cohérent avec les précédents ciblages Kimsuky », ont déclaré les chercheurs.