Un acteur présumé de cyberespionnage lié à la Chine a été attribué à une attaque prolongée contre une organisation anonyme située en Asie de l’Est pendant une période d’environ trois ans, l’adversaire ayant établi sa persistance en utilisant les anciens appareils F5 BIG-IP et en les utilisant comme système interne. commandement et contrôle (C&C) à des fins d’évasion de la défense.

La société de cybersécurité Sygnia, qui a répondu à l’intrusion fin 2023, suit l’activité sous le nom Fourmi de veloursle caractérisant comme possédant de solides capacités pour pivoter rapidement et adapter ses tactiques aux efforts de contre-remédiation.

“Velvet Ant est un acteur menaçant sophistiqué et innovant”, affirme la société israélienne dit dans un rapport technique partagé avec The Hacker News. “Ils ont collecté des informations sensibles sur une longue période, en se concentrant sur les informations client et financières.”

Les chaînes d’attaque impliquent l’utilisation d’une porte dérobée connue appelée PlugX (alias Korplug), un cheval de Troie modulaire d’accès à distance (RAT) qui a été largement utilisé par opérateurs d’espionnage avec des liens avec les intérêts chinois. PlugX est connu pour s’appuyer fortement sur une technique appelée Chargement latéral des DLL pour infiltrer les appareils.

Sygnia a déclaré avoir également identifié des tentatives de la part de l’acteur malveillant visant à désactiver le logiciel de sécurité des points finaux avant d’installer PlugX, avec des outils open source comme Impacket utilisés pour le mouvement latéral.

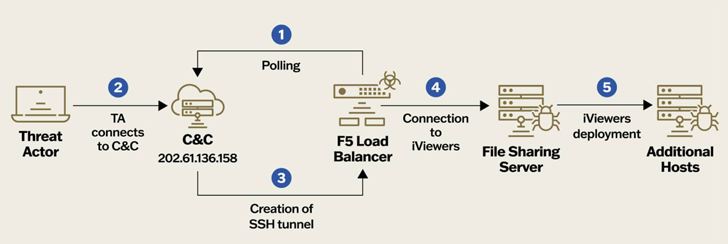

Une variante retravaillée de PlugX qui utilisait un serveur de fichiers interne pour le C&C a également été identifiée dans le cadre des efforts de réponse aux incidents et de remédiation, permettant ainsi au trafic malveillant de se fondre dans l’activité réseau légitime.

“Cela signifie que l’acteur malveillant a déployé deux versions de PlugX au sein du réseau”, a noté la société. “La première version, configurée avec un serveur C&C externe, a été installée sur des points finaux avec accès direct à Internet, facilitant l’exfiltration d’informations sensibles. La deuxième version n’avait pas de configuration C&C et a été déployée exclusivement sur des serveurs existants.”

En particulier, il a été constaté que la deuxième variante avait abusé des appareils F5 BIG-IP obsolètes comme canal secret pour communiquer avec le serveur C&C externe en émettant des commandes via un tunnel SSH inversé, soulignant une fois de plus à quel point les appareils Edge compromettants peuvent permettre les acteurs menaçants de gagner en persistance pendant de longues périodes.

“Il suffit d’une seule chose pour qu’un incident d’exploitation massive se produise : un service Edge vulnérable, c’est-à-dire un logiciel accessible depuis Internet”, explique WithSecure. dit dans une analyse récente.

« Des appareils comme ceux-ci sont souvent destinés à rendre un réseau plus sécurisé, mais à maintes reprises, des vulnérabilités ont été découvertes dans ces appareils et exploitées par des attaquants, offrant ainsi une parfaite implantation dans un réseau cible. »

Une analyse médico-légale ultérieure des appareils F5 piratés a également révélé la présence d’un outil nommé PMCD qui interroge le serveur C&C de l’acteur malveillant toutes les 60 minutes pour rechercher des commandes à exécuter, ainsi que des programmes supplémentaires pour capturer les paquets réseau et un utilitaire de tunneling SOCKS baptisé EarthWorm. qui a été utilisé par des acteurs comme Gelsemium et Lucky Mouse.

Le vecteur d’accès initial exact – qu’il s’agisse de spear phishing ou d’exploitation de failles de sécurité connues dans les systèmes exposés à Internet – utilisé pour violer l’environnement cible n’est actuellement pas connu.

Ce développement fait suite à l’émergence de nouveaux clusters liés à la Chine, suivis comme Unfading Sea Haze, Operation Diplomatic Specter et Operation Crimson Palace, qui ont été observés ciblant l’Asie dans le but de collecter des informations sensibles.