L’acteur étatique iranien connu sous le nom de MuddyWater a été observé en train d’utiliser une porte dérobée jamais vue auparavant dans le cadre d’une récente campagne d’attaque, s’éloignant de sa tactique bien connue consistant à déployer un logiciel légitime de surveillance et de gestion à distance (RMM) pour maintenir un accès persistant.

C’est ce que révèlent des conclusions indépendantes des sociétés de cybersécurité Check Point et Sekoia, qui ont donné à cette souche de malware le nom de code BugSleep et Pourriture boueuserespectivement.

« Par rapport aux campagnes précédentes, cette fois, MuddyWater a modifié sa chaîne d’infection et ne s’est pas appuyé sur l’outil légitime de surveillance et de gestion à distance (RRM) d’Atera comme validateur », a déclaré Sekoia. dit dans un rapport partagé avec The Hacker News. « Au lieu de cela, nous avons observé qu’ils utilisaient un nouvel implant non documenté. »

Certains éléments de la campagne ont été premier partagé par la société israélienne de cybersécurité ClearSky le 9 juin 2024. Les cibles incluent des pays comme la Turquie, l’Azerbaïdjan, la Jordanie, l’Arabie saoudite, Israël et le Portugal.

MuddyWater (alias Boggy Serpens, Mango Sandstorm et TA450) est un acteur de menace parrainé par l’État qui est considéré comme affilié au ministère iranien du renseignement et de la sécurité (MOIS).

Les cyberattaques lancées par le groupe ont été assez cohérentes, exploitant des leurres de spear-phishing dans les messages électroniques pour diffuser divers outils RMM comme Atera Agent, RemoteUtilities, ScreenConnect, SimpleHelp et Syncro.

Début avril, HarfangLab a déclaré avoir constaté une augmentation des campagnes MuddyWater diffusant Atera Agent depuis fin octobre 2023 auprès d’entreprises en Israël, en Inde, en Algérie, en Turquie, en Italie et en Égypte. Les secteurs ciblés comprennent les compagnies aériennes, les sociétés informatiques, les télécommunications, l’industrie pharmaceutique, la fabrication automobile, la logistique, les voyages et le tourisme.

« MuddyWater accorde une grande priorité à l’accès aux comptes de messagerie des entreprises dans le cadre de ses campagnes d’attaque en cours », a déclaré la société française de cybersécurité noté à l’époque.

« Ces comptes compromis constituent des ressources précieuses, permettant au groupe d’améliorer la crédibilité et l’efficacité de ses efforts d’hameçonnage ciblé, d’établir une certaine persistance au sein des organisations ciblées et d’échapper à la détection en se fondant dans le trafic réseau légitime. »

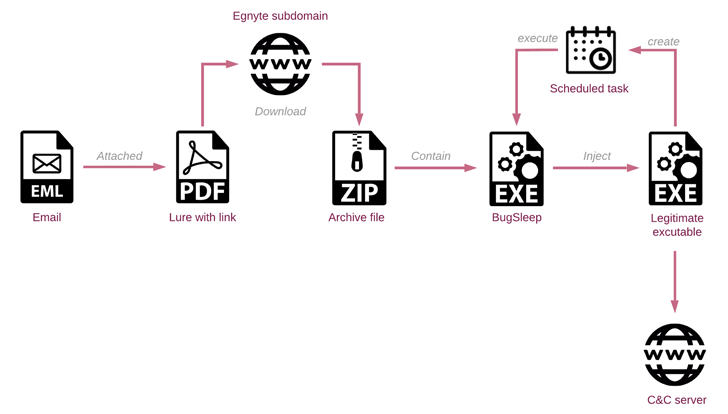

Les dernières chaînes d’attaque ne sont pas différentes dans la mesure où des comptes de messagerie compromis appartenant à des entreprises légitimes sont utilisés pour envoyer des messages de spear-phishing contenant soit un lien direct, soit une pièce jointe PDF pointant vers un sous-domaine Egnyte, qui a déjà été abusé par l’acteur de la menace pour propager Atera Agent.

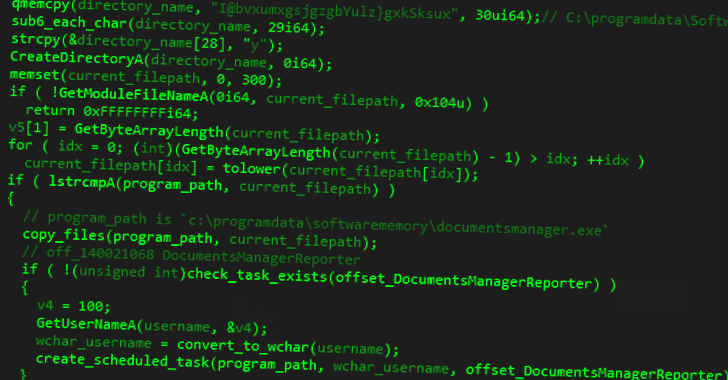

BugSleep, alias MuddyRot, est un implant x64 développé en C qui est équipé de fonctionnalités permettant de télécharger/télécharger des fichiers arbitraires vers/depuis l’hôte compromis, de lancer un shell inversé et de configurer la persistance. Les communications avec un serveur de commande et de contrôle (C2) s’effectuent via un socket TCP brut sur le port 443.

« Le premier message envoyé au C2 est l’empreinte digitale de l’hôte de la victime, qui est la combinaison du nom d’hôte et du nom d’utilisateur reliés par une barre oblique », a expliqué Sekoia. « Si la victime reçoit « -1 », le programme s’arrête, sinon le malware entre dans une boucle infinie pour attendre un nouvel ordre du C2. »

On ne sait pas encore clairement pourquoi MuddyWater a opté pour un implant sur mesure, mais on soupçonne que la surveillance accrue des outils RMM par les fournisseurs de sécurité a pu jouer un rôle.

« L’activité accrue de MuddyWater au Moyen-Orient, en particulier en Israël, met en évidence la nature persistante de ces acteurs de la menace, qui continuent d’opérer contre une grande variété de cibles dans la région », a déclaré Check Point. dit.

« Leur utilisation constante de campagnes de phishing, intégrant désormais une porte dérobée personnalisée, BugSleep, marque une évolution notable dans leurs techniques, tactiques et procédures (TTP). »