Des détails ont émergé sur l’exploitation par un groupe de menaces liées à la Chine d’une faille de sécurité récemment révélée et désormais corrigée dans les commutateurs Cisco en tant que zero-day pour prendre le contrôle de l’appareil et échapper à la détection.

L’activité, attribuée à Velvet Ant, a été observée au début de cette année et impliquait l’utilisation de CVE-2024-20399 (score CVSS : 6,0) comme arme pour diffuser des logiciels malveillants sur mesure et obtenir un contrôle étendu sur le système compromis, facilitant à la fois l’exfiltration des données et l’accès persistant.

« L’exploit zero-day permet à un attaquant disposant d’informations d’identification d’administrateur valides sur la console de gestion du commutateur d’échapper à l’interface de ligne de commande (CLI) NX-OS et d’exécuter des commandes arbitraires sur le système d’exploitation sous-jacent Linux », a déclaré la société de cybersécurité Sygnia dans un communiqué. rapport partagé avec The Hacker News.

Velvet Ant a d’abord attiré l’attention des chercheurs de la société israélienne de cybersécurité dans le cadre d’une campagne pluriannuelle qui ciblait une organisation anonyme située en Asie de l’Est en exploitant les anciens appareils F5 BIG-IP comme point d’observation pour mettre en place la persistance sur l’environnement compromis.

L’exploitation furtive de la faille CVE-2024-20399 par un acteur malveillant a été révélée au début du mois dernier, ce qui a incité Cisco à publier des mises à jour de sécurité pour éliminer la faille.

Parmi les techniques utilisées, on peut noter le niveau de sophistication et les tactiques de changement de forme adoptées par le groupe, qui s’est d’abord infiltré dans les nouveaux systèmes Windows avant de passer aux serveurs et périphériques réseau Windows hérités pour tenter de passer sous le radar.

« Le passage à un fonctionnement à partir d’appareils de réseau interne marque une nouvelle escalade dans les techniques d’évasion utilisées pour assurer la poursuite de la campagne d’espionnage », a déclaré Sygnia.

La dernière chaîne d’attaque consiste à pénétrer dans un commutateur Cisco à l’aide de la vulnérabilité CVE-2024-20399 et à mener des activités de reconnaissance, puis à pivoter vers davantage de périphériques réseau et, finalement, à exécuter un binaire de porte dérobée au moyen d’un script malveillant.

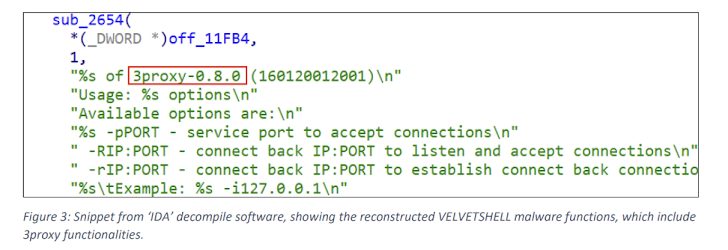

La charge utile, baptisée VELVETSHELL, est une fusion de deux outils open source, un backdoor Unix nommé Tiny SHell et un utilitaire proxy appelé 3proxy. Il prend également en charge les capacités d’exécution de commandes arbitraires, de téléchargement/chargement de fichiers et d’établissement de tunnels pour le proxy du trafic réseau.

« Le mode opératoire de Velvet Ant met en évidence les risques et les questions concernant les appareils et applications tiers que les entreprises intègrent », a déclaré la société. « En raison de la nature de « boîte noire » de nombreux appareils, chaque élément matériel ou logiciel a le potentiel de se transformer en surface d’attaque qu’un adversaire est capable d’exploiter. »