Un acteur menaçant parlant chinois, sans papiers, dont le nom de code est Chef sournois a été lié à une campagne d’espionnage ciblant principalement les entités gouvernementales en Asie et dans la zone EMEA (Europe, Moyen-Orient et Afrique) avec le malware SugarGh0st depuis au moins août 2023.

« SneakyChef utilise des leurres qui sont des documents numérisés d’agences gouvernementales, dont la plupart sont liées aux ministères des Affaires étrangères ou aux ambassades de divers pays », ont déclaré Chetan Raghuprasad et Ashley Shen, chercheurs de Cisco Talos. dit dans une analyse publiée aujourd’hui.

Les activités liées à l’équipe de piratage ont été mises en évidence pour la première fois par la société de cybersécurité fin novembre 2023 dans le cadre d’une campagne d’attaque ciblant la Corée du Sud et l’Ouzbékistan avec une variante personnalisée de Gh0st RAT appelée SucreGh0st.

Une analyse ultérieure de Proofpoint le mois dernier a révélé l’utilisation de SugarGh0st RAT contre des organisations américaines impliquées dans des efforts d’intelligence artificielle, notamment celles du monde universitaire, du secteur privé et des services gouvernementaux. Il suit le cluster sous le nom UNK_SweetSpecter.

Talos a déclaré avoir depuis observé que le même logiciel malveillant était utilisé pour se concentrer probablement sur diverses entités gouvernementales en Angola, en Inde, en Lettonie, en Arabie Saoudite et au Turkménistan, sur la base des documents de leurre utilisés dans les campagnes de spear phishing, ce qui indique un élargissement de la portée. des pays ciblés.

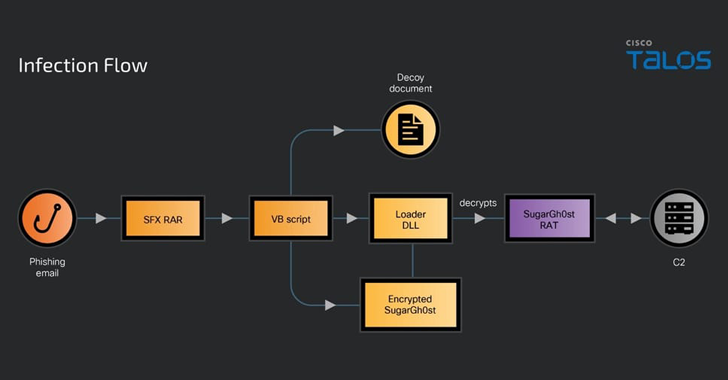

En plus d’exploiter les chaînes d’attaque qui utilisent des fichiers de raccourci Windows (LNK) intégrés dans les archives RAR pour diffuser SugarGh0st, il a été constaté que la nouvelle vague utilise une archive RAR auto-extractible (SFX) comme vecteur d’infection initial pour lancer un fichier Visual. Basic Script (VBS) qui exécute finalement le malware au moyen d’un chargeur tout en affichant simultanément le fichier leurre.

Les attaques contre l’Angola sont également remarquables par le fait qu’il utilise un nouveau cheval de Troie d’accès à distance nommé SpiceRAT et utilisant des leurres de Neytralny Turkmenistan, un journal en langue russe au Turkménistan.

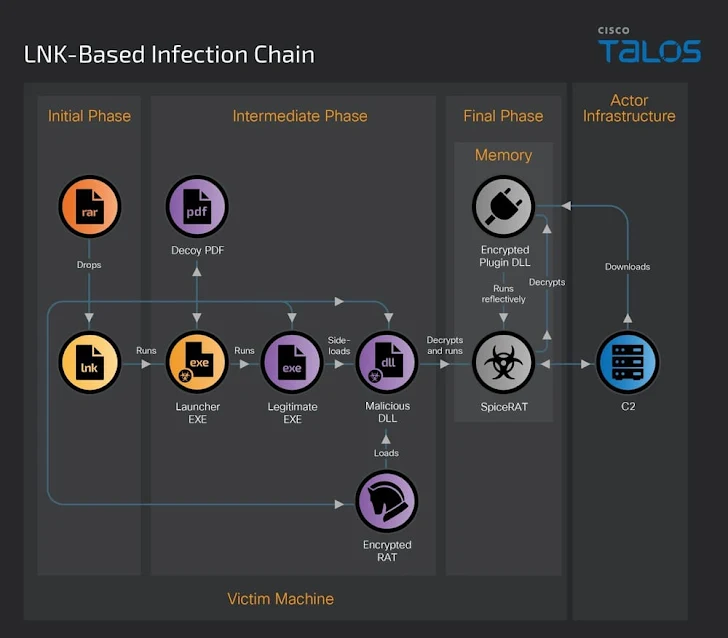

SpiceRAT, pour sa part, utilise deux chaînes d’infection différentes pour se propager, dont l’une utilise un fichier LNK présent dans une archive RAR qui déploie le malware à l’aide de techniques de chargement latéral de DLL.

« Lorsque la victime extrait le fichier RAR, elle laisse tomber le LNK et un dossier caché sur sa machine », expliquent les chercheurs. dit. « Une fois qu’une victime a ouvert le fichier de raccourci, masqué comme un document PDF, elle exécute une commande intégrée pour exécuter l’exécutable du lanceur malveillant à partir du dossier caché déposé. »

Le lanceur affiche ensuite le document leurre à la victime et exécute un binaire légitime (« dxcap.exe »), qui charge ensuite une DLL malveillante responsable du chargement de SpiceRAT.

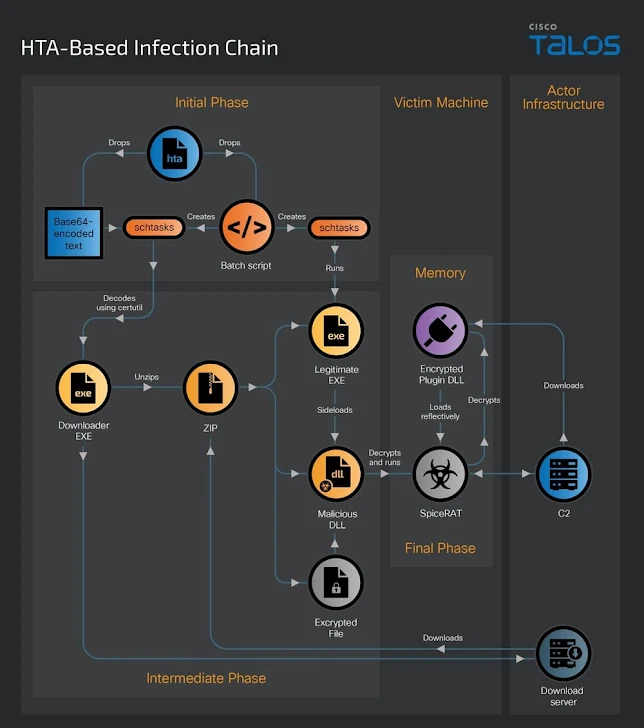

La deuxième variante implique l’utilisation d’une application HTML (HTA) qui supprime un script batch Windows et un binaire de téléchargement codé en Base64, la première lançant l’exécutable au moyen d’une tâche planifiée toutes les cinq minutes.

Le script batch est également conçu pour exécuter un autre exécutable légitime « ChromeDriver.exe » toutes les 10 minutes, qui charge ensuite une DLL malveillante qui, à son tour, charge SpiceRAT. Chacun de ces composants – ChromeDriver.exe, la DLL et la charge utile RAT – sont extraits d’une archive ZIP récupérée par le binaire du téléchargeur à partir d’un serveur distant.

SpiceRAT profite également de la technique de chargement latéral de DLL pour démarrer un chargeur de DLL, qui capture la liste des processus en cours d’exécution pour vérifier s’il est en cours de débogage, puis exécute le module principal à partir de la mémoire.

« Avec la capacité de télécharger et d’exécuter des binaires exécutables et des commandes arbitraires, SpiceRAT augmente considérablement la surface d’attaque sur le réseau de la victime, ouvrant la voie à de nouvelles attaques », a déclaré Talos.