Les organisations japonaises sont la cible d’un acteur malveillant de type État-nation chinois qui exploite des familles de logiciels malveillants comme LODEINFO et NOOPDOOR pour récolter des informations sensibles sur des hôtes compromis tout en restant furtivement sous le radar dans certains cas pendant une période allant de deux à trois ans.

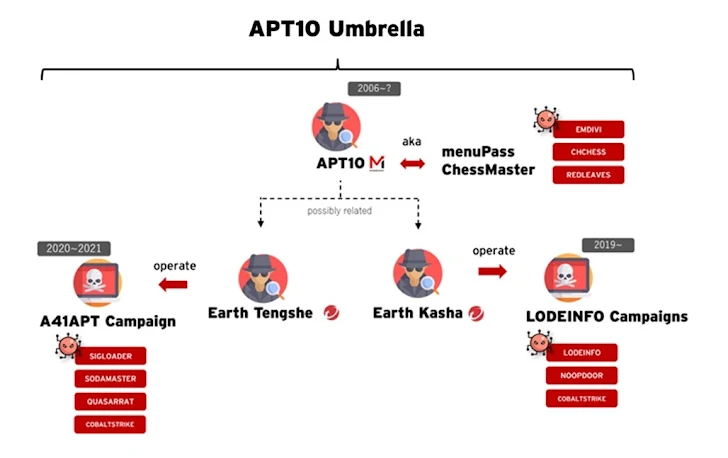

La société israélienne de cybersécurité Cybereason suit la campagne sous le nom Lance à coucoul’attribuant comme étant lié à un ensemble d’intrusions connu surnommé APT10, également connu sous le nom de Bronze Riverside, ChessMaster, Cicada, Cloudhopper, MenuPass, MirrorFace, Purple Typhoon (anciennement Potassium) et Stone Panda.

« Les acteurs derrière NOOPDOOR ont non seulement utilisé LODEINFO pendant la campagne, mais ont également utilisé la nouvelle porte dérobée pour exfiltrer des données des réseaux d’entreprise compromis », a-t-il déclaré. dit.

Les résultats surviennent quelques semaines après le JPCERT/CC averti des cyberattaques lancées par l’acteur malveillant ciblant des entités japonaises à l’aide des deux souches de logiciels malveillants.

Début janvier, ITOCHU Cyber & Intelligence a révélé avoir découvert une version mise à jour de la porte dérobée LODEINFO intégrant des techniques anti-analyse, mettant en évidence l’utilisation d’e-mails de spear-phishing pour propager le malware.

Trend Micro, qui a inventé à l’origine le terme MenuPass pour décrire l’acteur de la menace, a caractérisé APT10 est un groupe de coordination composé de deux groupes appelés Earth Tengshe et Earth Kasha. L’équipe de hackers est connue pour être opérationnelle depuis au moins 2006.

Alors que Earth Tengshe est lié aux campagnes distribuant SigLoader et SodaMaster, Earth Kasha est attribué à l’utilisation exclusive de LODEINFO et NOOPDOOR. Les deux sous-groupes ont été observés ciblant des applications destinées au public dans le but d’exfiltrer des données et des informations sur le réseau.

On dit aussi que la Terre Tengshe est en rapport vers un autre cluster nommé Bronze Starlight (alias Emperor Dragonfly ou Storm-0401), qui a pour habitude d’exploiter des familles de ransomwares de courte durée comme LockFile, Atom Silo, Rook, Night Sky, Pandora et Cheerscrypt.

D’autre part, il a été constaté que Earth Kasha modifiait ses méthodes d’accès initiales en exploitant des applications publiques depuis avril 2023, profitant de failles non corrigées dans Array AG (CVE-2023-28461), Fortinet (CVE-2023-27997), et Proself (CVE-2023-45727) instances pour distribuer LODEINFO et NOOPDOOR (aka Visage caché).

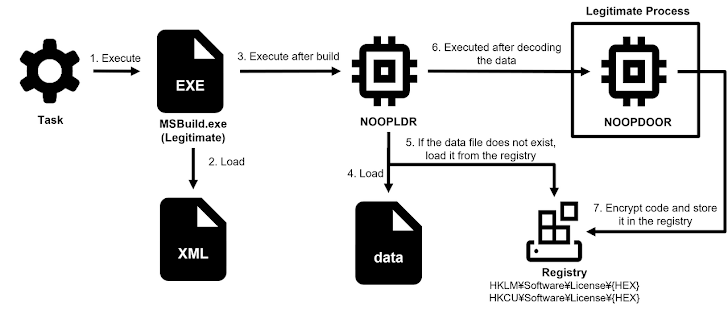

LODEINFO est livré avec plusieurs commandes permettant d’exécuter du shellcode arbitraire, d’enregistrer les frappes au clavier, de prendre des captures d’écran, de terminer des processus et d’exfiltrer des fichiers vers un serveur contrôlé par un acteur. NOOPDOOR, qui partage des similitudes de code avec une autre porte dérobée APT10 connue sous le nom d’ANEL Loader, propose des fonctionnalités permettant de télécharger et de charger des fichiers, d’exécuter du shellcode et d’exécuter davantage de programmes.

« LODEINFO semble être utilisé comme porte dérobée principale et NOOPDOOR agit comme porte dérobée secondaire, ce qui permet de maintenir la persistance au sein du réseau d’entreprise compromis pendant plus de deux ans », a déclaré Cybereason. « Les acteurs malveillants maintiennent la persistance au sein de l’environnement en abusant des tâches planifiées. »