Les développeurs de Roblox sont la cible d’une campagne persistante qui cherche à compromettre les systèmes via de faux packages npm, soulignant une fois de plus comment les acteurs de la menace continuent d’exploiter la confiance dans l’écosystème open source pour diffuser des logiciels malveillants.

« En imitant la bibliothèque populaire « noblox.js », les attaquants ont publié des dizaines de packages conçus pour voler des données sensibles et compromettre les systèmes », a déclaré Yehuda Gelb, chercheur à Checkmarx. dit dans un rapport technique.

Les détails de la campagne ont été documentés pour la première fois par ReversingLabs en août 2023 dans le cadre d’un campagne qui a livré un voleur appelé Luna Token Grabber, qui, selon lui, était une « rediffusion d’une attaque découverte il y a deux ans » en octobre 2021.

Depuis le début de l’année, deux autres packages appelés noblox.js-serveur-proxy et noblox-ts ont été identifiés comme malveillants et se faisant passer pour la bibliothèque populaire Node.js pour diffuser des logiciels malveillants voleurs et un cheval de Troie d’accès à distance nommé Quasar RAT.

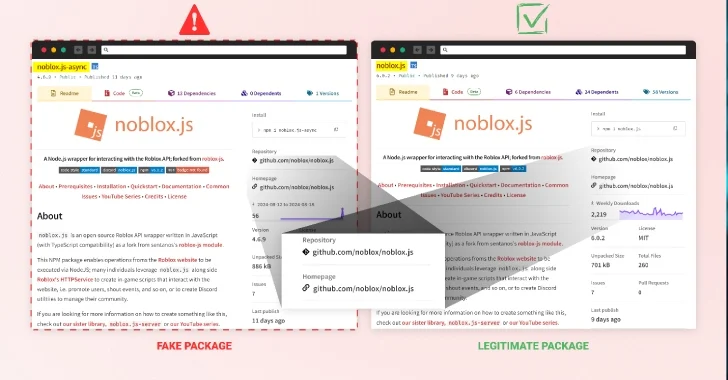

« Les attaquants de cette campagne ont utilisé des techniques telles que le détournement de marque, le combosquatting et le starjacking pour créer une illusion convaincante de légitimité pour leurs packages malveillants », a déclaré Gelb,

À cette fin, les packages reçoivent un vernis de légitimité en les nommant noblox.js-async, noblox.js-thread, noblox.js-threads et noblox.js-api, donnant l’impression aux développeurs sans méfiance que ces bibliothèques sont liées au package légitime « noblox.js ».

Les statistiques de téléchargement du package sont répertoriées ci-dessous –

Une autre technique employée est le starjacking, dans lequel les faux packages répertorient le référentiel source comme celui de la véritable bibliothèque noblox.js pour le faire paraître plus fiable.

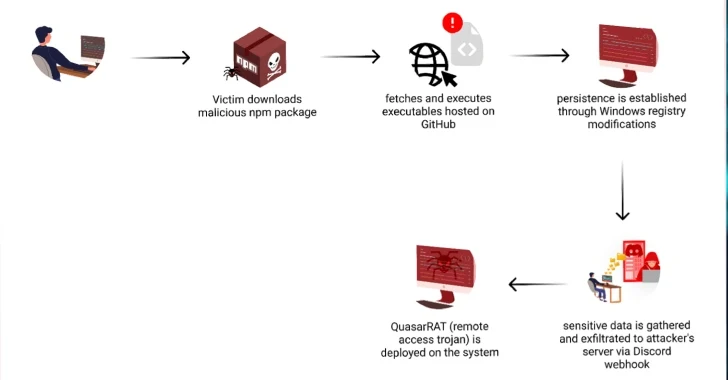

Le code malveillant intégré dans la dernière itération agit comme une passerelle pour diffuser des charges utiles supplémentaires hébergé sur un dépôt GitHubtout en volant simultanément des jetons Discord, en mettant à jour la liste d’exclusion de l’antivirus Microsoft Defender pour échapper à la détection et en configurant la persistance au moyen d’une modification du registre Windows.

« L’efficacité du malware repose essentiellement sur son approche de la persistance, qui s’appuie sur l’application Paramètres de Windows pour garantir un accès durable », a noté Gelb. « Par conséquent, chaque fois qu’un utilisateur tente d’ouvrir l’application Paramètres de Windows, le système exécute par inadvertance le malware à la place. »

L’objectif final de la chaîne d’attaque est le déploiement de Quasar RAT qui permet à l’attaquant de prendre le contrôle à distance du système infecté. Les informations récoltées sont exfiltrées vers le serveur de commande et de contrôle (C2) de l’attaquant à l’aide d’un webhook Discord.

Ces résultats indiquent qu’un flux constant de nouveaux packages continue d’être publié malgré les efforts de retrait, ce qui rend essentiel que les développeurs restent vigilants face à la menace permanente.