L’acteur malveillant connu sous le nom de Patchwork a été lié à une cyberattaque ciblant des entités liées au Bhoutan pour fournir le framework Brute Ratel C4 et une version mise à jour d’une porte dérobée appelée PGoShell.

Ce développement marque la première fois que l’adversaire a été observé à l’aide du logiciel de red teaming, le Knownsec 404 Team dit dans une analyse publiée la semaine dernière.

Le groupe d’activités, également appelé APT-C-09, Dropping Elephant, Operation Hangover, Viceroy Tiger et Zinc Emerson, est un acteur parrainé par l’État, probablement d’origine indienne.

Connu pour mener des attaques de spear-phishing et de watering hole contre la Chine et le Pakistan, l’équipe de pirates informatiques serait active depuis au moins 2009, selon données partagées par la société chinoise de cybersécurité QiAnXin.

En juillet dernier, Knownsec 404 a révélé les détails d’une campagne d’espionnage visant des universités et des organismes de recherche en Chine qui utilisait un implant basé sur .NET nommé EyeShell pour récupérer et exécuter des commandes à partir d’un serveur contrôlé par un attaquant, exécuter des charges utiles supplémentaires et capturer des captures d’écran.

Plus tôt en février, il a été découvert que l’acteur malveillant avait utilisé des leurres à thème romantique pour piéger des victimes au Pakistan et en Inde et compromettre leurs appareils Android avec un cheval de Troie d’accès à distance baptisé VajraSpy.

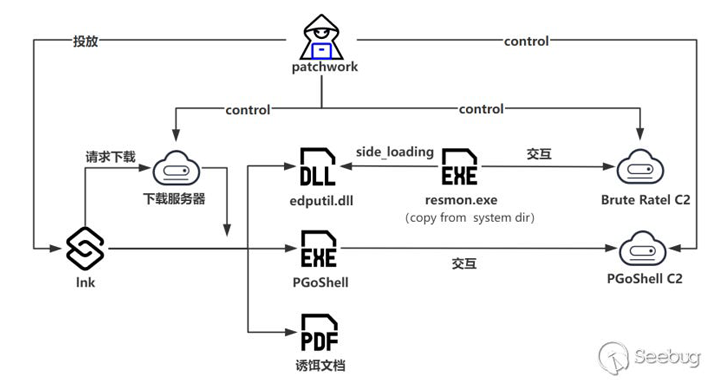

Le point de départ de la dernière chaîne d’attaque observée est un fichier de raccourci Windows (LNK) conçu pour télécharger un document PDF leurre à partir d’un domaine distant se faisant passer pour le domaine soutenu par la CCNUCC. Fonds d’adaptationtout en déployant furtivement Brute Ratel C4 et PGoShell récupérés à partir d’un domaine différent (« beijingtv[.] »org »).

« PGoShell est développé dans le langage de programmation Go ; dans l’ensemble, il offre un riche ensemble de fonctionnalités, notamment des capacités de shell à distance, de capture d’écran et de téléchargement et d’exécution de charges utiles », a déclaré la société de cybersécurité.

Ce développement intervient quelques mois après qu’APT-K-47, un autre acteur de menace partageant des chevauchements tactiques avec SideWinder, Patchwork, Confucius et Bitter, ait été attribué à des attaques impliquant l’utilisation d’ORPCBackdoor ainsi que de logiciels malveillants auparavant non documentés comme WalkerShell, DemoTrySpy et NixBackdoor pour collecter des données et exécuter du shellcode.

Les attaques sont également remarquables pour le déploiement d’un cadre de commande et de contrôle (C2) open source connu sous le nom de Nimbo-C2qui « permet une large gamme de fonctionnalités de contrôle à distance », Knownsec 404 dit.