Un nouvel ensemble de vulnérabilités de sécurité a été divulgué dans le système d’impression OpenPrinting Common Unix (TASSES) sur les systèmes Linux qui pourraient permettre l’exécution de commandes à distance sous certaines conditions.

“Un attaquant distant non authentifié peut remplacer silencieusement les URL IPP des imprimantes existantes (ou en installer de nouvelles) par une URL malveillante, ce qui entraîne l’exécution de commandes arbitraires (sur l’ordinateur) lorsqu’un travail d’impression est démarré (à partir de cet ordinateur)”, chercheur en sécurité Simone Margaritelli dit.

CUPS est un système d’impression open source basé sur des normes pour Linux et d’autres systèmes d’exploitation de type Unix, notamment ArchLinux, Debian, Fedora, Red Hat Enterprise Linux (RHEL), ChromeOS, FreeBSD, NetBSD, OpenBSD, openSUSE et SUSE Linux. .

La liste des vulnérabilités est le suivant –

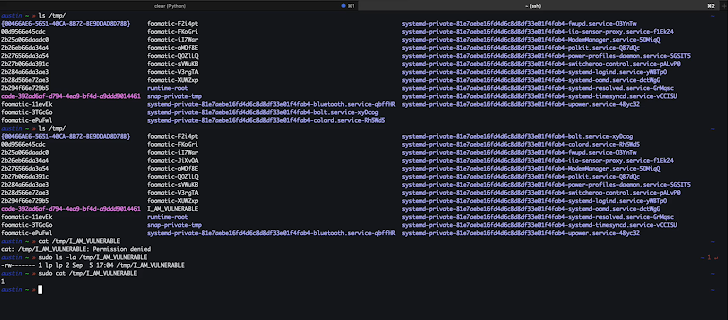

Une conséquence nette de ces lacunes est qu’elles pourraient être transformées en une chaîne d’exploitation permettant à un attaquant de créer un faux périphérique d’impression malveillant sur un système Linux exposé au réseau exécutant CUPS et de déclencher l’exécution de code à distance lors de l’envoi d’un travail d’impression.

“Le problème est dû à une mauvaise gestion des annonces ‘Nouvelle imprimante disponible’ dans le composant ‘cups-browsed’, combinée à une mauvaise validation par ‘cups’ des informations fournies par une ressource d’impression malveillante”, a déclaré la société de sécurité réseau Ontinue. dit.

“La vulnérabilité provient d’une validation inadéquate des données réseau, permettant aux attaquants d’amener le système vulnérable à installer un pilote d’imprimante malveillant, puis d’envoyer une tâche d’impression à ce pilote déclenchant l’exécution du code malveillant. Le code malveillant est exécuté avec les privilèges de l’utilisateur lp – et non le superutilisateur « root ».

RHEL, dans un avis, a déclaré que toutes les versions du système d’exploitation sont affectées par les quatre failles, mais a noté qu’elles ne sont pas vulnérables dans leur configuration par défaut. Il a qualifié ces problèmes de gravité importante, étant donné que leur impact dans le monde réel est probablement faible.

“En enchaînant ce groupe de vulnérabilités, un attaquant pourrait potentiellement réaliser l’exécution de code à distance, ce qui pourrait ensuite conduire au vol de données sensibles et/ou à des dommages aux systèmes de production critiques”, précise-t-il. dit.

Entreprise de cybersécurité Rapid7 souligné que les systèmes concernés sont exploitables, soit à partir de l’Internet public, soit à travers des segments de réseau, uniquement si le port UDP 631 est accessible et que le service vulnérable écoute.

Palo Alto Networks a divulgué qu’aucun de ses produits et services cloud ne contient les progiciels liés à CUPS susmentionnés et n’est donc pas affecté par les failles.

Des correctifs pour les vulnérabilités sont actuellement en cours de développement et devraient être publiés dans les prochains jours. D’ici là, il est conseillé de désactiver et de supprimer le service cups-browsed si cela n’est pas nécessaire, et de bloquer ou de restreindre le trafic vers le port UDP 631.

“Il semble que les vulnérabilités RCE d’authentification Linux sous embargo, qui ont été présentées comme une catastrophe pour les systèmes Linux, ne peuvent affecter qu’un sous-ensemble de systèmes”, a déclaré Benjamin Harris, PDG de WatchTowr, dans une déclaration partagée avec The Hacker News.

“Compte tenu de cela, même si les vulnérabilités en termes d’impact technique sont graves, il est beaucoup moins probable que les ordinateurs de bureau/postes de travail exécutant CUPS soient exposés à Internet de la même manière ou en nombre que le seraient les éditions serveur typiques de Linux.”

Satnam Narang, ingénieur de recherche senior chez Tenable, a déclaré que ces vulnérabilités ne sont pas au niveau d’un Log4Shell ou d’un Heartbleed.

“La réalité est que dans une variété de logiciels, qu’ils soient open source ou fermés, il existe un nombre incalculable de vulnérabilités qui n’ont pas encore été découvertes et divulguées”, a déclaré Narang. “La recherche en matière de sécurité est essentielle à ce processus et nous pouvons et devons exiger mieux des éditeurs de logiciels.”

« Pour les organisations qui se concentrent sur ces dernières vulnérabilités, il est important de souligner que les failles les plus impactantes et les plus préoccupantes sont les vulnérabilités connues qui continuent d’être exploitées par des groupes de menaces persistantes avancées ayant des liens avec les États-nations, ainsi que par des affiliés de ransomwares. qui volent des millions de dollars aux entreprises chaque année. »