Un trio de groupes d’activités de menace liés à la Chine a été observé compromettant davantage d’organisations gouvernementales en Asie du Sud-Est dans le cadre d’une nouvelle opération parrainée par l’État et portant le nom de code Palais cramoisiindiquant une expansion de la portée des efforts d’espionnage.

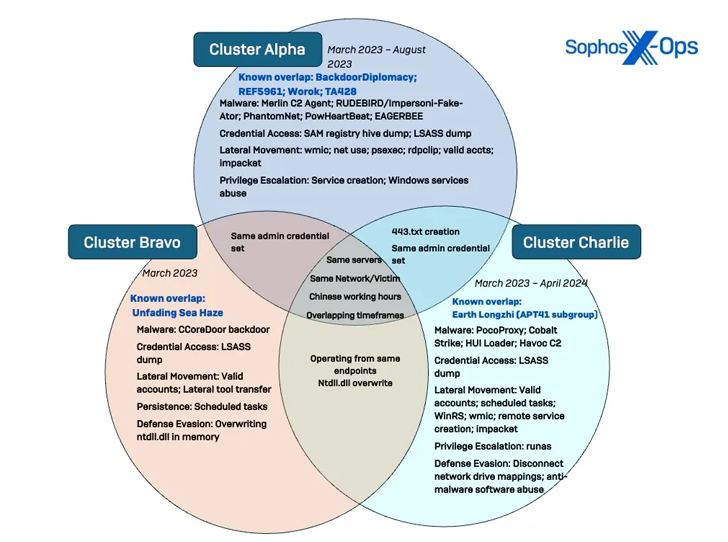

La société de cybersécurité Sophos, qui surveille l’offensive informatique, a déclaré qu’elle comprenait trois groupes d’intrusions identifiés comme Cluster Alpha (STAC1248), Cluster Bravo (STAC1870) et Cluster Charlie (STAC1305). STAC est l’abréviation de « security threat activity cluster » (groupe d’activités de menaces de sécurité).

« Les attaquants ont systématiquement utilisé d’autres réseaux organisationnels et de services publics compromis dans cette région pour diffuser des logiciels malveillants et des outils sous le couvert d’un point d’accès de confiance », ont déclaré les chercheurs en sécurité Mark Parsons, Morgan Demboski et Sean Gallagher. dit dans un rapport technique partagé avec The Hacker News.

L’un des aspects notables de ces attaques est qu’elles impliquent l’utilisation des systèmes d’une organisation non identifiée comme point de relais de commande et de contrôle (C2) et comme base de préparation des outils. Le serveur Microsoft Exchange compromis d’une deuxième organisation aurait été utilisé pour héberger des logiciels malveillants.

Crimson Palace a été documenté pour la première fois par la société de cybersécurité début juin 2024, les attaques ayant eu lieu entre mars 2023 et avril 2024.

Alors que l’activité initiale associée au Cluster Bravo, qui chevauche un groupe de menace appelé Unfading Sea Haze, s’est limitée à mars 2023, une nouvelle vague d’attaque détectée entre janvier et juin 2024 a été observée ciblant 11 autres organisations et agences dans la même région.

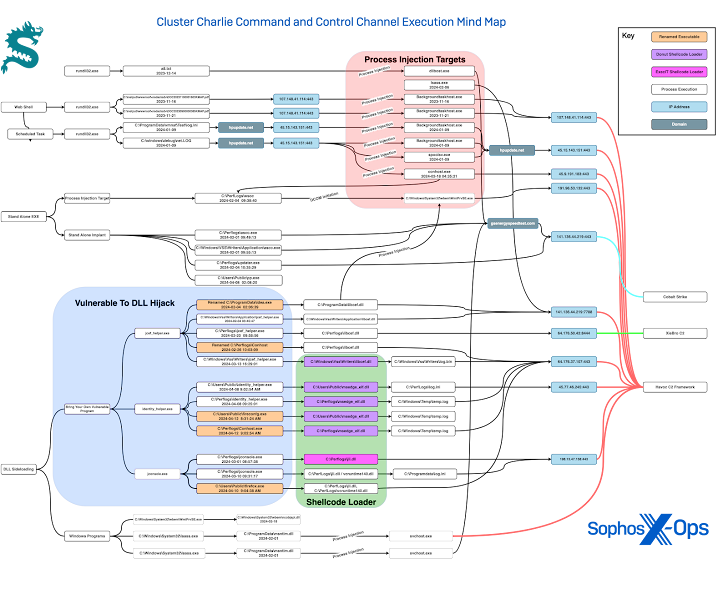

Une série de nouvelles attaques orchestrées par Cluster Charlie, un cluster appelé Earth Longzhi, a également été identifiée entre septembre 2023 et juin 2024, dont certaines impliquent également le déploiement de cadres C2 comme Cobalt Strike, Havoc et XieBroC2 afin de faciliter la post-exploitation et de fournir des charges utiles supplémentaires telles que Chien de chasse pour le mappage de l’infrastructure Active Directory.

« L’exfiltration de données à valeur de renseignement était toujours un objectif après la reprise des activités », ont déclaré les chercheurs. « Cependant, une grande partie de leurs efforts semblaient se concentrer sur le rétablissement et l’extension de leur emprise sur le réseau cible en contournant le logiciel EDR et en rétablissant rapidement l’accès lorsque leurs implants C2 avaient été bloqués. »

Un autre aspect important est la forte dépendance de Cluster Charlie au détournement de DLL pour exécuter des logiciels malveillants, une approche précédemment adoptée par les acteurs de la menace derrière Cluster Alpha, indiquant une « pollinisation croisée » des tactiques.

Certains des autres programmes open source utilisés par l’acteur de la menace incluent RealBlindingEDR et Alcatrazqui permettent de mettre fin aux processus antivirus et de masquer les fichiers exécutables portables (par exemple, .exe, .dll et .sys) dans le but de passer sous le radar.

L’arsenal de logiciels malveillants du cluster est complété par un keylogger jusqu’alors inconnu nommé TattleTale, identifié à l’origine en août 2023 et capable de collecter les données des navigateurs Google Chrome et Microsoft Edge.

« Le logiciel malveillant peut identifier le système compromis et vérifier les lecteurs physiques et réseau montés en se faisant passer pour un utilisateur connecté », ont expliqué les chercheurs.

« TattleTale collecte également le nom du contrôleur de domaine et vole la politique d’informations de requête LSA (Local Security Authority), qui est connue pour contenir des informations sensibles liées aux politiques de mot de passe, aux paramètres de sécurité et parfois aux mots de passe mis en cache. »

En un mot, les trois clusters travaillent main dans la main, tout en se concentrant simultanément sur des tâches spécifiques dans la chaîne d’attaque : infiltrer les environnements cibles et effectuer des reconnaissances (Alpha), pénétrer profondément dans les réseaux à l’aide de divers mécanismes C2 (Bravo) et exfiltrer des données précieuses (Charlie).

« Tout au long de l’engagement, l’adversaire a semblé tester et affiner continuellement ses techniques, ses outils et ses pratiques », concluent les chercheurs. « Alors que nous déployions des contre-mesures contre leurs programmes malveillants sur mesure, ils ont combiné l’utilisation de leurs outils développés sur mesure avec des outils génériques open source souvent utilisés par des testeurs de pénétration légitimes, testant différentes combinaisons. »