Les chercheurs en cybersécurité ont découvert plusieurs failles critiques dans les offres d’Amazon Web Services (AWS) qui, si elles étaient exploitées avec succès, pourraient entraîner de graves conséquences.

« L’impact de ces vulnérabilités varie entre l’exécution de code à distance (RCE), la prise de contrôle complète de l’utilisateur (qui peut fournir un accès administratif puissant), la manipulation de modules d’IA, l’exposition de données sensibles, l’exfiltration de données et le déni de service », a déclaré la société de sécurité cloud Aqua dans un rapport détaillé partagé avec The Hacker News.

Après une divulgation responsable en février 2024, Amazon a remédié aux lacunes sur plusieurs mois, de mars à juin. Les conclusions ont été présenté au Black Hat USA 2024.

Au cœur du problème, surnommé Bucket Monopoly, se trouve un vecteur d’attaque appelé Shadow Resource, qui, dans ce cas, fait référence à la création automatique d’un bucket AWS S3 lors de l’utilisation de services tels que CloudFormation, Glue, EMR, SageMaker, ServiceCatalog et CodeStar.

Le nom du compartiment S3 créé de cette manière est à la fois unique et suit une convention de dénomination prédéfinie (« cf-templates-{Hash}-{Region} »). Un attaquant pourrait tirer parti de ce comportement pour configurer des compartiments dans des régions AWS inutilisées et attendre qu’un client AWS légitime utilise l’un des services sensibles pour obtenir un accès secret au contenu du compartiment S3.

En fonction des autorisations accordées au compartiment S3 contrôlé par l’adversaire, l’approche pourrait être utilisée pour déclencher une condition DoS, ou exécuter du code, manipuler ou voler des données, et même obtenir le contrôle total du compte de la victime à l’insu de l’utilisateur.

Pour maximiser leurs chances de succès, les attaquants peuvent utiliser le principe du Bucket Monopoly pour créer à l’avance des buckets non réclamés dans toutes les régions disponibles et y stocker du code malveillant. Lorsque l’organisation ciblée active pour la première fois l’un des services vulnérables dans une nouvelle région, le code malveillant est exécuté à son insu, ce qui peut entraîner la création d’un utilisateur administrateur pouvant accorder le contrôle aux attaquants.

|

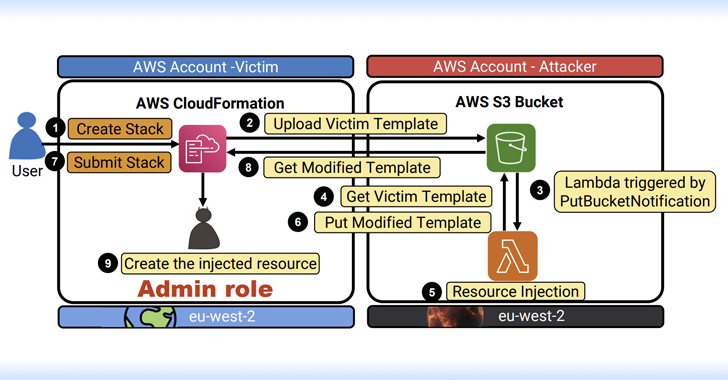

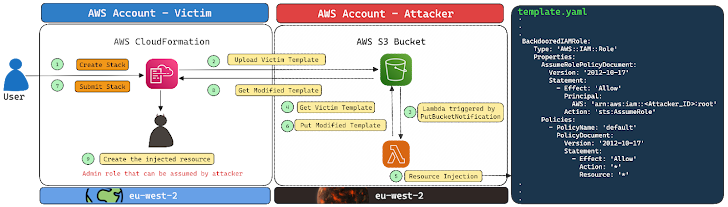

| Présentation de la vulnérabilité de CloudFormation |

Cependant, il est important de prendre en compte que l’attaquant devra attendre que la victime déploie une nouvelle pile CloudFormation dans une nouvelle région pour la première fois pour lancer l’attaque avec succès. La modification du fichier de modèle CloudFormation dans le compartiment S3 pour créer un utilisateur administrateur non autorisé dépend également de la question de savoir si le compte de la victime dispose de l’autorisation de gérer les rôles IAM.

|

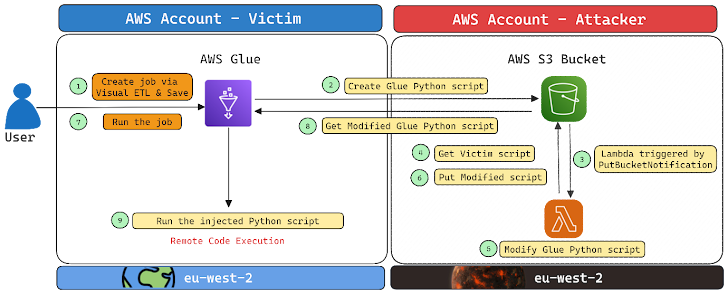

| Aperçu de la vulnérabilité de Glue |

|

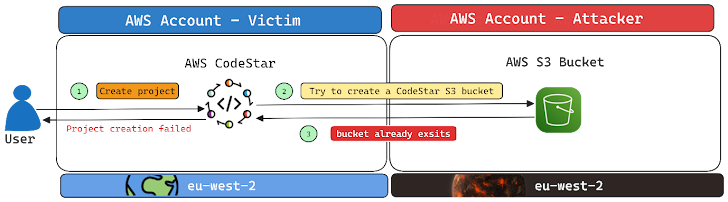

| Aperçu de la vulnérabilité de CodeStar |

Aqua a déclaré avoir trouvé cinq autres services AWS qui s’appuient sur une méthodologie de dénomination similaire pour les buckets S3 – {Préfixe de service}-{ID de compte AWS}-{Région} – les exposant ainsi à des attaques de ressources fantômes et permettant finalement à un acteur de menace d’élever ses privilèges et d’effectuer des actions malveillantes, notamment DoS, divulgation d’informations, manipulation de données et exécution de code arbitraire –

- AWS Glue : aws-glue-assets-{ID de compte}-{Région}

- AWS Elastic MapReduce (EMR) : aws-emr-studio -{ID de compte}-{Région}

- AWS SageMaker : sagemaker-{Région}-{ID de compte}

- AWS CodeStar : aws-codestar-{Région}-{ID de compte}

- Catalogue de services AWS : cf-templates-{Hash}-{Region}

La société a également noté que les identifiants de compte AWS devraient être considérés comme secrets, contrairement à ce qu’Amazon États dans sa documentation, car ils pourraient être utilisés pour organiser des attaques similaires.

« Ce vecteur d’attaque affecte non seulement les services AWS, mais également de nombreux projets open source utilisés par les organisations pour déployer des ressources dans leurs environnements AWS », a déclaré Aqua. « De nombreux projets open source créent automatiquement des buckets S3 dans le cadre de leurs fonctionnalités ou demandent à leurs utilisateurs de déployer des buckets S3. »

« Au lieu d’utiliser des identifiants prévisibles ou statiques dans le nom du bucket, il est conseillé de générer un hachage unique ou un identifiant aléatoire pour chaque région et compte, en incorporant cette valeur dans le nom du bucket S3. Cette approche permet de se protéger contre les attaquants qui réclament votre bucket prématurément. »