Des chercheurs en cybersécurité ont découvert une campagne d’attaque ciblant diverses entités israéliennes avec des frameworks accessibles au public comme Donut et Sliver.

La campagne, considérée comme hautement ciblée par nature, « exploite une infrastructure spécifique à la cible et des sites Web WordPress personnalisés comme mécanisme de livraison de charge utile, mais affecte une variété d’entités dans des secteurs verticaux sans rapport et s’appuie sur des logiciels malveillants open source bien connus », a déclaré HarfangLab. dit dans un rapport la semaine dernière.

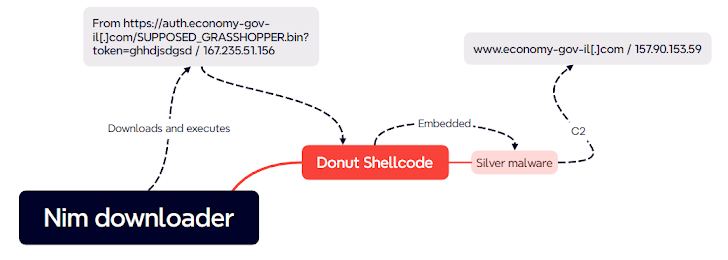

La société française suit l’activité sous le nom de Supposed Grasshopper. Il s’agit d’une référence à un serveur contrôlé par un attaquant (« auth.economy-gov-il[.]com/SUPPOSED_GRASSHOPPER.bin »), auquel un téléchargeur de première étape se connecte.

Ce téléchargeur, écrit en Nim, est rudimentaire et a pour tâche de télécharger le malware de deuxième étape à partir du serveur de test. Il est délivré au moyen d’un fichier de disque dur virtuel (VHD) qui est suspecté d’être propagé via des sites WordPress personnalisés dans le cadre d’un système de téléchargement par drive-by.

La charge utile de deuxième étape récupérée à partir du serveur est Donutun framework de génération de shellcode, qui sert de canal pour le déploiement d’un open source Frappe au cobalt alternative appelée Sliver.

« Les opérateurs ont également déployé des efforts notables pour acquérir une infrastructure dédiée et déployer un site Web WordPress réaliste pour diffuser les charges utiles », ont déclaré les chercheurs. « Dans l’ensemble, cette campagne semble pouvoir être le travail d’une petite équipe. »

L’objectif final de la campagne est actuellement inconnu, bien que HarfangLab ait émis l’hypothèse qu’elle pourrait également être associée à une opération légitime de test de pénétration, une possibilité qui soulève ses propres questions concernant la transparence et l’usurpation d’identité des agences gouvernementales israéliennes.

Cette révélation intervient alors que l’équipe de recherche sur les menaces de SonicWall Capture Labs a détaillé une chaîne d’infection qui utilise des feuilles de calcul Excel piégées comme point de départ pour déposer un cheval de Troie connu sous le nom d’Orcinius.

« Il s’agit d’un cheval de Troie à plusieurs étapes qui utilise Dropbox et Google Docs pour télécharger des charges utiles de deuxième étape et rester à jour », a déclaré la société. dit« Il contient une macro VBA obscurcie qui se connecte à Windows pour surveiller les fenêtres en cours d’exécution et les frappes au clavier et crée une persistance à l’aide de clés de registre. »