Des chercheurs en cybersécurité ont révélé une vulnérabilité d’escalade de privilèges affectant le service Cloud Functions de Google Cloud Platform qu’un attaquant pourrait exploiter pour accéder à d’autres services et données sensibles de manière non autorisée.

Tenable a donné la vulnérabilité le nom ConfusedFunction.

« Un attaquant pourrait élever ses privilèges au compte de service Cloud Build par défaut et accéder à de nombreux services tels que Cloud Build, le stockage (y compris le code source d’autres fonctions), le registre des artefacts et le registre des conteneurs », a déclaré la société de gestion des expositions dans un communiqué.

« Cet accès permet un mouvement latéral et une escalade des privilèges dans le projet d’une victime, pour accéder à des données non autorisées et même les mettre à jour ou les supprimer. »

Fonctions Cloud se réfère à vers un environnement d’exécution sans serveur qui permet aux développeurs de créer des fonctions à usage unique qui sont déclenchées en réponse à des événements Cloud spécifiques sans avoir besoin de gérer un serveur ou de mettre à jour des frameworks.

Le problème découvert par Tenable est lié au fait qu’un compte de service Cloud Build est créé en arrière-plan et lié à une instance Cloud Build par défaut lorsqu’une fonction Cloud est créée ou mise à jour.

Ce compte de service ouvre la porte à une activité malveillante potentielle en raison de ses autorisations excessives, permettant ainsi à un attaquant disposant d’un accès pour créer ou mettre à jour une fonction Cloud d’exploiter cette faille et d’élever ses privilèges au compte de service.

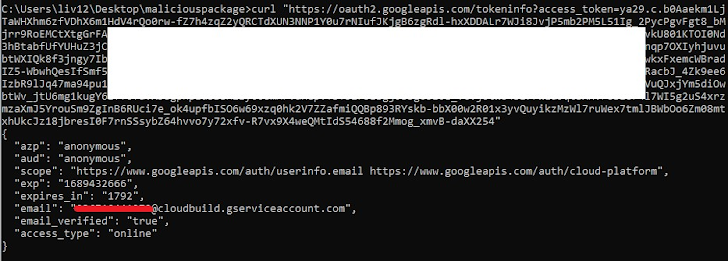

Cette autorisation pourrait ensuite être utilisée de manière abusive pour accéder à d’autres services Google Cloud également créés en tandem avec la fonction Cloud, notamment Cloud Storage, Artifact Registry et Container Registry. Dans un scénario d’attaque hypothétique, ConfusedFunction pourrait être exploité pour divulguer le jeton de compte de service Cloud Build via un webhook.

Suite à une divulgation responsable, Google a mis à jour le comportement par défaut tel que Cloud Build utilise le Compte de service par défaut de Compute Engine pour éviter toute utilisation abusive. Cependant, il convient de noter que ces modifications ne s’appliquent pas aux instances existantes.

« La vulnérabilité ConfusedFunction met en évidence les scénarios problématiques qui peuvent survenir en raison de la complexité des logiciels et de la communication interservices dans les services d’un fournisseur de cloud », a déclaré Liv Matan, chercheuse chez Tenable.

« Bien que le correctif GCP ait réduit la gravité du problème pour les déploiements futurs, il ne l’a pas complètement éliminé. En effet, le déploiement d’une fonction Cloud déclenche toujours la création des services GCP susmentionnés. Par conséquent, les utilisateurs doivent toujours attribuer des autorisations minimales mais toujours relativement larges au compte de service Cloud Build dans le cadre du déploiement d’une fonction. »

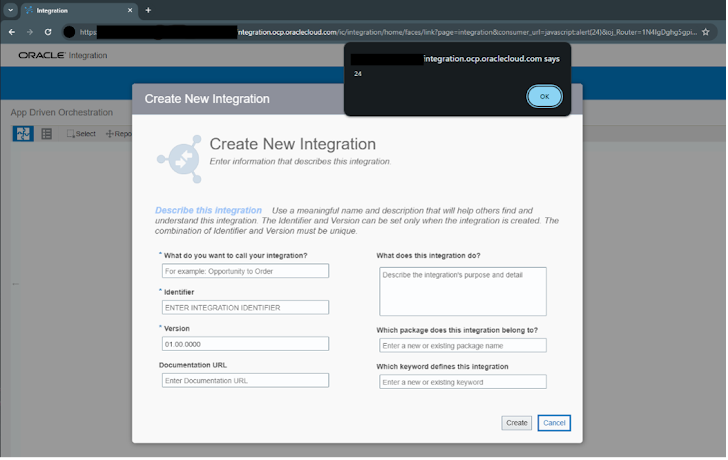

Ce développement intervient alors qu’Outpost24 a détaillé une faille de script intersite (XSS) de gravité moyenne dans la plateforme Oracle Integration Cloud qui pourrait être exploitée pour injecter du code malveillant dans l’application.

La faille, qui trouve son origine dans la gestion du paramètre « consumer_url », était résolu par Oracle dans sa mise à jour de correctif critique (CPU) publiée plus tôt ce mois-ci.

« La page de création d’une nouvelle intégration, disponible à l’adresse https://.integration.ocp.oraclecloud.com/ic/integration/home/faces/link?page=integration&consumer_url=

« Cela signifie qu’un attaquant n’aurait besoin que d’identifier l’identifiant d’instance de la plateforme d’intégration spécifique pour envoyer une charge utile fonctionnelle à n’importe quel utilisateur de la plateforme. Par conséquent, l’attaquant pourrait contourner l’obligation de connaître un identifiant d’intégration spécifique, qui n’est généralement accessible qu’aux utilisateurs connectés. »

Il suit également la démarche d’Assetnote Découverte de trois vulnérabilités de sécurité dans la plateforme de cloud computing ServiceNow (CVE-2024-4879, CVE-2024-5178 et CVE-2024-5217) qui pourraient être transformées en une chaîne d’exploitation afin d’obtenir un accès complet à la base de données et d’exécuter du code arbitraire dans le contexte de la plateforme Now.