Pas moins de 85 serveurs de commande et de contrôle (C2) ont été découvert pris en charge par le malware ShadowPad depuis septembre 2021, avec une infrastructure détectée aussi récemment que le 16 octobre 2022.

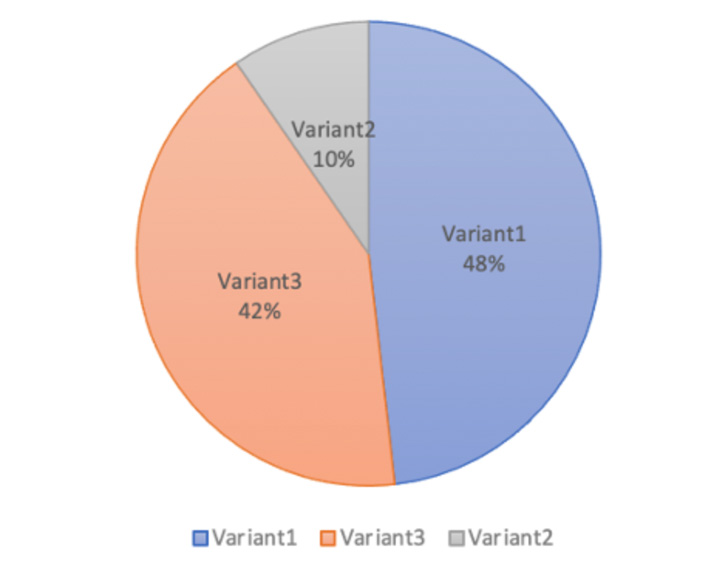

C’est selon l’unité d’analyse des menaces (TAU) de VMware, qui étudié trois variantes de ShadowPad utilisant les protocoles TCP, UDP et HTTP(S) pour les communications C2.

ShadowPad, considéré comme le successeur de PlugX, est une plate-forme modulaire de logiciels malveillants partagée en privé entre plusieurs acteurs chinois parrainés par l’État depuis 2015.

La société taïwanaise de cybersécurité TeamT5, plus tôt en mai, a divulgué les détails d’un autre implant modulaire China-nexus nommé Pangolin8RATqui est considéré comme le successeur des familles de logiciels malveillants PlugX et ShadowPad, le reliant à un groupe de menaces appelé Tianwu.

Une analyse des trois artefacts ShadowPad, qui ont été précédemment utilisés par Winnti, Tonto Team et un groupe de menaces émergentes nommé Space Pirates, a permis de découvrir les serveurs C2 en scannant la liste des hôtes ouverts générée par un outil appelé ZMapa déclaré VMware.

La société a en outre révélé avoir identifié Spyder et InverserFenêtre des échantillons de logiciels malveillants communiquant avec des adresses IP ShadowPad C2, qui sont toutes deux outils malveillants mis à profit par APT41 (alias Winnti) et LuoYu.

De plus, des chevauchements ont été observés entre l’échantillon Spyder susmentionné et un composant Worker de l’auteur de la menace. Cheval de Troie Winnti 4.0.

« Scanner les logiciels malveillants APT C2 sur Internet, c’est parfois comme trouver une aiguille dans une botte de foin », a déclaré Takahiro Haruyama, chercheur principal sur les menaces chez VMware TAU. « Cependant, une fois que l’analyse C2 fonctionne, elle peut changer la donne en tant que l’une des approches de détection des menaces les plus proactives. »