Pas moins de 10 failles de sécurité ont été découvertes dans le système d’exploitation de Google. Partage rapide utilitaire de transfert de données pour Android et Windows qui pourrait être assemblé pour déclencher une chaîne d’exécution de code à distance (RCE) sur les systèmes sur lesquels le logiciel est installé.

« L’application Quick Share implémente son propre protocole de communication de couche applicative spécifique pour prendre en charge les transferts de fichiers entre des appareils compatibles à proximité », expliquent les chercheurs de SafeBreach Labs, Or Yair et Shmuel Cohen. dit dans un rapport technique partagé avec The Hacker News.

« En étudiant le fonctionnement du protocole, nous avons pu identifier et brouiller la logique de l’application Quick Share pour Windows que nous pouvions manipuler ou contourner. »

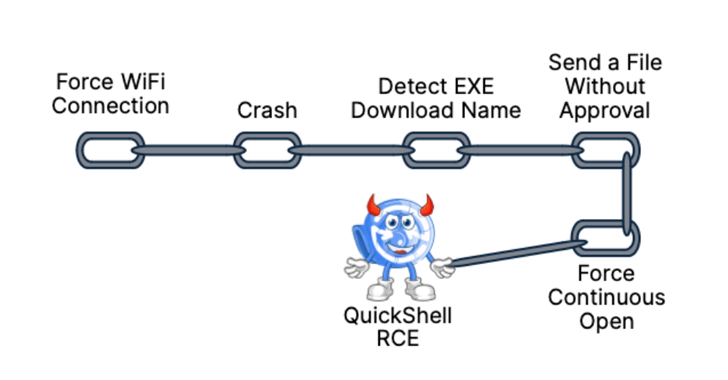

Le résultat est la découverte de 10 vulnérabilités – neuf affectant Quick Share pour Windows et une impactant Android – qui pourraient être transformées en une chaîne d’attaque RCE « innovante et non conventionnelle » pour exécuter du code arbitraire sur des hôtes Windows. La chaîne d’attaque RCE a été baptisée « RCE » QuickShell.

Les failles comprennent six failles de déni de service à distance (DoS), deux bugs d’écriture de fichiers non autorisés identifiés chacun dans les versions Android et Windows du logiciel, une traversée de répertoire et un cas de connexion Wi-Fi forcée.

Les problèmes ont été résolus dans la version 1.0.1724.0 de Quick Share et les versions ultérieures. Google suit collectivement les failles sous les deux identifiants CVE ci-dessous :

- CVE-2024-38271 (Score CVSS : 5,9) – Une vulnérabilité qui oblige une victime à rester connectée à une connexion Wi-Fi temporaire créée pour le partage

- CVE-2024-38272 (Score CVSS : 7,1) – Une vulnérabilité qui permet à un attaquant de contourner la boîte de dialogue d’acceptation de fichier sous Windows

Quick Share, anciennement Nearby Share, est un utilitaire de partage de fichiers peer-to-peer qui permet aux utilisateurs de transférer des photos, des vidéos, des documents, des fichiers audio ou des dossiers entiers entre des appareils Android, des Chromebooks et des ordinateurs de bureau et portables Windows à proximité. Les deux appareils doivent être à moins de 5 m (16 pieds) l’un de l’autre et le Bluetooth et le Wi-Fi doivent être activés.

En un mot, les failles identifiées pourraient être utilisées pour écrire des fichiers à distance dans des appareils sans approbation, forcer l’application Windows à planter, rediriger son trafic vers un point d’accès Wi-Fi sous le contrôle d’un attaquant et traverser des chemins vers le dossier de l’utilisateur.

Mais plus important encore, les chercheurs ont découvert que la capacité de forcer l’appareil cible à se connecter à un autre réseau Wi-Fi et à créer des fichiers dans le dossier Téléchargements pouvait être combinée pour lancer une chaîne d’étapes qui mène finalement à l’exécution de code à distance.

Les résultats, présenté pour la première fois Les résultats présentés aujourd’hui au DEF CON 32 sont le point culminant d’une analyse plus approfondie du protocole propriétaire basé sur Protobuf et de la logique qui sous-tend le système. Ils sont importants notamment parce qu’ils mettent en évidence comment des problèmes connus apparemment inoffensifs pourraient ouvrir la voie à un compromis réussi et pourraient présenter de graves risques lorsqu’ils sont combinés à d’autres failles.

« Cette étude révèle les défis de sécurité posés par la complexité d’un utilitaire de transfert de données qui tente de prendre en charge autant de protocoles et d’appareils de communication », a déclaré SafeBreach Labs dans un communiqué. « Elle souligne également les risques de sécurité critiques qui peuvent être créés en enchaînant des vulnérabilités apparemment à faible risque, connues ou non corrigées. »