Une campagne d’extorsion à grande échelle a compromis diverses organisations en exploitant des fichiers de variables d’environnement accessibles au public (.env) contenant des informations d’identification associées aux applications cloud et aux médias sociaux.

« Plusieurs erreurs de sécurité ont été constatées au cours de cette campagne, notamment les suivantes : exposition de variables d’environnement, utilisation d’identifiants à longue durée de vie et absence d’architecture de moindre privilège », Palo Alto Networks Unit 42 dit dans un rapport de jeudi.

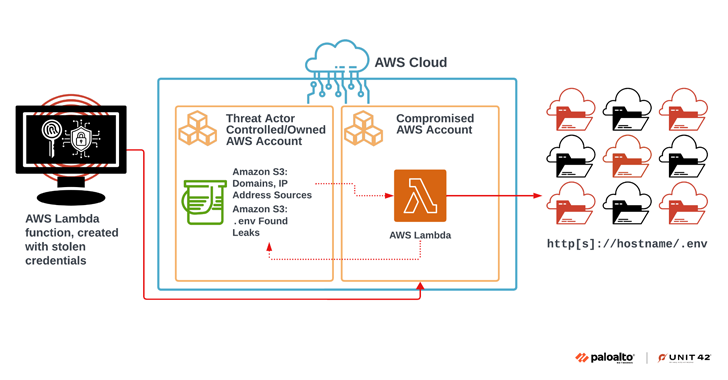

La campagne est connue pour avoir installé son infrastructure d’attaque dans les environnements Amazon Web Services (AWS) des organisations infectées et les avoir utilisés comme rampe de lancement pour analyser plus de 230 millions de cibles uniques à la recherche de données sensibles.

Avec 110 000 domaines ciblés, l’activité malveillante aurait capturé plus de 90 000 variables uniques dans les fichiers .env, dont 7 000 appartenaient aux services cloud des organisations et 1 500 variables étaient liées aux comptes de médias sociaux.

« Cette campagne a impliqué des attaquants qui ont réussi à récupérer des données hébergées dans des conteneurs de stockage cloud », a déclaré Unit 42. « Les attaquants n’ont pas chiffré les données avant de demander la rançon, mais ils ont plutôt exfiltré les données et placé la demande de rançon dans le conteneur de stockage cloud compromis. »

L’aspect le plus frappant de ces attaques est qu’elles ne reposent pas sur des vulnérabilités de sécurité ou des erreurs de configuration dans les services des fournisseurs de cloud, mais proviennent plutôt de l’exposition accidentelle de fichiers .env sur des applications Web non sécurisées pour obtenir un accès initial.

Une violation réussie d’un environnement cloud ouvre la voie à des mesures de découverte et de reconnaissance approfondies dans le but d’élargir leur emprise, les acteurs de la menace utilisant les clés d’accès AWS Identity and Access Management (IAM) pour créer de nouveaux rôles et élever leurs privilèges.

Le nouveau rôle IAM avec des autorisations administratives est ensuite utilisé pour créer de nouvelles fonctions AWS Lambda afin de lancer une opération d’analyse automatisée à l’échelle d’Internet contenant des millions de domaines et d’adresses IP.

« Le script a récupéré une liste de cibles potentielles à partir d’un bucket S3 tiers accessible au public exploité par l’acteur de la menace », ont déclaré les chercheurs de l’Unité 42 Margaret Zimmermann, Sean Johnstone, William Gamazo et Nathaniel Quist.

« La liste des cibles potentielles sur lesquelles la fonction lambda malveillante a effectué une itération contenait un enregistrement des domaines victimes. Pour chaque domaine de la liste, le code a exécuté une requête cURL, ciblant tous les fichiers de variables d’environnement exposés dans ce domaine (c’est-à-dire https://

Si le domaine cible héberge un fichier d’environnement exposé, les informations d’identification en texte clair contenues dans le fichier sont extraites et stockées dans un dossier nouvellement créé dans un autre compartiment AWS S3 public contrôlé par un acteur malveillant. Le compartiment a depuis été supprimé par AWS.

Il a été découvert que la campagne d’attaque ciblait spécifiquement les cas où les fichiers .env contiennent des informations d’identification Mailgun, indiquant un effort de la part de l’adversaire pour les exploiter afin d’envoyer des e-mails de phishing à partir de domaines légitimes et de contourner les protections de sécurité.

La chaîne d’infection se termine avec l’acteur de la menace qui exfiltre et supprime les données sensibles du bucket S3 de la victime, et télécharge une note de rançon qui l’invite à contacter et à payer une rançon pour éviter de vendre les informations sur le dark web.

Les motivations financières de l’attaque sont également évidentes dans les tentatives infructueuses de l’acteur malveillant de créer de nouvelles ressources Elastic Cloud Compute (EC2) pour l’extraction illicite de cryptomonnaies.

On ne sait pas encore clairement qui se cache derrière cette campagne, en partie à cause de l’utilisation de VPN et du réseau TOR pour dissimuler leur véritable origine, bien que l’Unité 42 ait déclaré avoir détecté deux adresses IP géolocalisées en Ukraine et au Maroc dans le cadre de la fonction lambda et des activités d’exfiltration S3, respectivement.

« Les attaquants à l’origine de cette campagne ont probablement utilisé des techniques d’automatisation poussées pour opérer avec succès et rapidité », ont déclaré les chercheurs. « Cela indique que ces groupes d’acteurs malveillants sont à la fois compétents et compétents dans les processus et techniques d’architecture cloud avancés. »