Des chercheurs en cybersécurité ont découvert des faiblesses dans les enceintes intelligentes Sonos qui pourraient être exploitées par des acteurs malveillants pour espionner clandestinement les utilisateurs.

Les vulnérabilités « ont conduit à une rupture complète de la sécurité du processus de démarrage sécurisé de Sonos sur une large gamme d’appareils et ont permis de compromettre à distance plusieurs appareils par liaison radio », ont déclaré Alex Plaskett et Robert Herrera, chercheurs en sécurité du groupe NCC. dit.

L’exploitation réussie de l’une de ces failles pourrait permettre à un attaquant distant d’obtenir une capture audio secrète à partir d’appareils Sonos au moyen d’une attaque en direct. impact sur toutes les versions avant la version 15.9 de Sonos S2 et la version 11.12 de Sonos S1, qui ont été livrées en octobre et novembre 2023.

Les résultats ont été présentés lors de Black Hat USA 2024. Voici une description des deux défauts de sécurité :

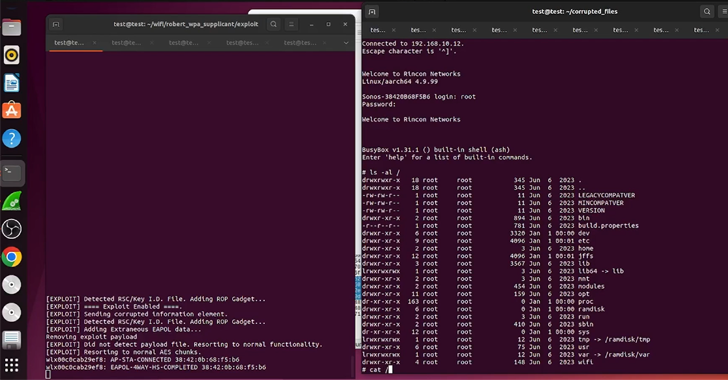

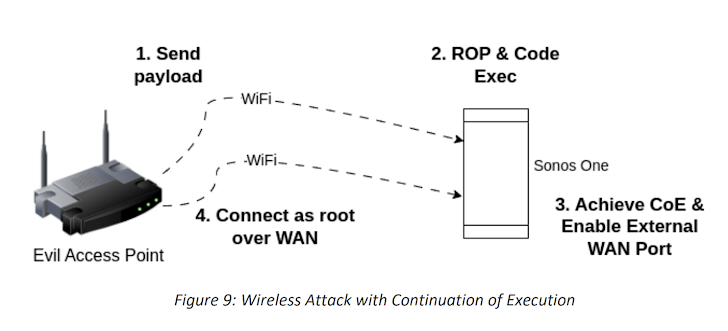

- CVE-2023-50809 – Une vulnérabilité dans la pile Wi-Fi Sonos One Gen 2 ne valide pas correctement un élément d’information lors de la négociation d’une liaison WPA2 à quatre voies, ce qui conduit à l’exécution de code à distance

- CVE-2023-50810 – Une vulnérabilité dans le composant U-Boot du micrologiciel Sonos Era-100 qui permettrait l’exécution persistante de code arbitraire avec les privilèges du noyau Linux

NCC Group, qui a procédé à la rétro-ingénierie du processus de démarrage pour réaliser l’exécution de code à distance sur les appareils Sonos Era-100 et Sonos One, a déclaré que CVE-2023-50809 est le résultat d’une vulnérabilité de corruption de mémoire dans le pilote sans fil du Sonos One, qui est un chipset tiers fabriqué par MediaTek.

« Dans le pilote WLAN, il existe une possibilité d’écriture hors limites en raison d’une validation d’entrée incorrecte », MediaTek dit dans un avis concernant CVE-2024-20018. « Cela pourrait conduire à une escalade locale des privilèges sans qu’aucun privilège d’exécution supplémentaire ne soit nécessaire. L’interaction de l’utilisateur n’est pas nécessaire pour l’exploitation. »

L’accès initial obtenu de cette manière ouvre la voie à une série d’étapes de post-exploitation qui incluent l’obtention d’une coque complète sur l’appareil pour obtenir un contrôle complet sur le haut-parleur intelligent dans le contexte de la racine, suivi du déploiement d’un nouvel implant Rust capable de capturer l’audio du microphone à proximité physique du haut-parleur.

L’autre faille, CVE-2023-50810, concerne une chaîne de vulnérabilités identifiées dans le processus de démarrage sécurisé pour violer les périphériques Era-100, permettant ainsi de contourner efficacement les contrôles de sécurité pour permettre l’exécution de code non signé dans le contexte du noyau.

Cela pourrait alors être combiné avec une faille d’escalade de privilèges de N jours pour faciliter Niveau ARM EL3 exécution de code et extraction de secrets cryptographiques soutenus par le matériel.

« Globalement, deux conclusions importantes peuvent être tirées de cette étude », ont déclaré les chercheurs. « La première est que les composants OEM doivent être conformes aux mêmes normes de sécurité que les composants internes. Les fournisseurs doivent également effectuer une modélisation des menaces de toutes les surfaces d’attaque externes de leurs produits et s’assurer que tous les vecteurs distants ont fait l’objet d’une validation suffisante. »

« En cas de faiblesses du démarrage sécurisé, il est important de valider et de tester la chaîne de démarrage pour s’assurer que ces faiblesses ne sont pas introduites. Les vecteurs d’attaque matériels et logiciels doivent être pris en compte. »

Cette révélation intervient alors que la société de sécurité des micrologiciels Binarly a révélé que des centaines de produits UEFI de près d’une douzaine de fournisseurs sont sensibles à un problème critique de chaîne d’approvisionnement de micrologiciels connu sous le nom de PKfail, qui permet aux attaquants de contourner Secure Boot et d’installer des logiciels malveillants.

Plus précisément, elle a constaté que des centaines de produits utiliser une clé de plate-forme de test générée par American Megatrends International (AMI), qui était probablement incluse dans leur implémentation de référence dans l’espoir qu’elle serait remplacée par une autre clé générée en toute sécurité par les entités en aval de la chaîne d’approvisionnement.

« Le problème vient de la « clé principale » de démarrage sécurisé, connue sous le nom de clé de plate-forme (PK) dans la terminologie UEFI, qui n’est pas fiable car elle est générée par des fournisseurs de BIOS indépendants (IBV) et partagée entre différents fournisseurs », a-t-il déclaré. ditle décrivant comme un problème de silicium croisé affectant à la fois les architectures x86 et ARM.

« Cette clé de plate-forme […] « La clé privée n’est souvent pas remplacée par les OEM ou les fournisseurs de périphériques, ce qui entraîne la livraison de périphériques avec des clés non fiables. Un attaquant ayant accès à la partie privée de la clé privée peut facilement contourner Secure Boot en manipulant la base de données de clés d’échange de clés (KEK), la base de données de signatures (db) et la base de données de signatures interdites (dbx). »

Par conséquent, PKfail permet aux mauvais acteurs d’exécuter du code arbitraire pendant le processus de démarrage, même avec Secure Boot activé, leur permettant de signer du code malveillant et de fournir un kit de démarrage UEFI, tel que BlackLotus.

« Le premier firmware vulnérable à PKfail a été publié en mai 2012, tandis que le dernier a été publié en juin 2024 », a déclaré Binarly. « Dans l’ensemble, cela fait de ce problème de chaîne d’approvisionnement l’un des plus longs du genre, s’étalant sur plus de 12 ans. »