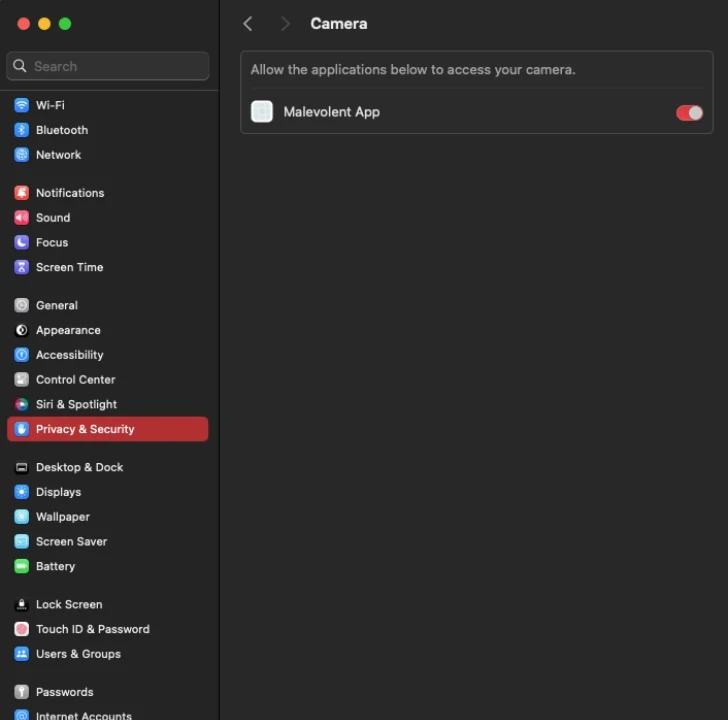

Huit vulnérabilités ont été découvertes dans les applications Microsoft pour macOS qu’un adversaire pourrait exploiter pour obtenir des privilèges élevés ou accéder à des données sensibles en contournant le modèle basé sur les autorisations du système d’exploitation, qui s’articule autour du cadre Transparence, Consentement et Contrôle (TCC).

« En cas de succès, l’adversaire pourrait obtenir tous les privilèges déjà accordés aux applications Microsoft affectées », explique Cisco Talos dit« Par exemple, l’attaquant pourrait envoyer des e-mails depuis le compte utilisateur sans que l’utilisateur ne s’en aperçoive, enregistrer des clips audio, prendre des photos ou enregistrer des vidéos sans aucune interaction de l’utilisateur. »

Les lacunes concernent diverses applications telles qu’Outlook, Teams, Word, Excel PowerPoint et OneNote.

La société de cybersécurité a déclaré que des bibliothèques malveillantes pourraient être injectées dans ces applications et obtenir leurs droits et autorisations accordées par les utilisateurs, qui pourraient ensuite être utilisées comme armes pour extraire des informations sensibles en fonction de l’accès accordé à chacune de ces applications.

TCC est un framework développé par Apple pour gérer l’accès aux données utilisateur sensibles sur macOS, offrant aux utilisateurs une transparence accrue sur la manière dont leurs données sont consultées et utilisées par différentes applications installées sur la machine.

Cela est conservé sous la forme d’une base de données cryptée qui enregistre les autorisations accordées par l’utilisateur à chaque application afin de garantir que les préférences sont appliquées de manière cohérente dans l’ensemble du système.

« TCC fonctionne en conjonction avec la fonctionnalité sandboxing des applications dans macOS et iOS », Huntress Remarques dans son explication pour TCC. « Le sandboxing restreint l’accès d’une application au système et aux autres applications, ajoutant une couche de sécurité supplémentaire. TCC garantit que les applications ne peuvent accéder qu’aux données pour lesquelles elles ont reçu le consentement explicite de l’utilisateur. »

Le sandboxing est également une contre-mesure qui protège contre l’injection de code, ce qui permet aux attaquants ayant accès à une machine d’insérer du code malveillant dans des processus légitimes et d’accéder à des données protégées.

« L’injection de bibliothèque, également connue sous le nom de détournement Dylib dans le contexte de macOS, est une technique par laquelle du code est inséré dans le processus d’exécution d’une application », a déclaré le chercheur de Talos Francesco Benvenuto. « macOS contre cette menace avec des fonctionnalités telles que exécution renforcéequi réduisent la probabilité qu’un attaquant exécute du code arbitraire via le processus d’une autre application. »

« Cependant, si un attaquant parvient à injecter une bibliothèque dans l’espace de processus d’une application en cours d’exécution, cette bibliothèque pourrait utiliser toutes les autorisations déjà accordées au processus, agissant ainsi efficacement au nom de l’application elle-même. »

Il convient toutefois de noter que les attaques de ce type nécessitent que l’acteur de la menace dispose déjà d’un certain niveau d’accès à l’hôte compromis afin qu’il puisse l’utiliser pour ouvrir une application plus privilégiée et injecter une bibliothèque malveillante, leur accordant essentiellement les autorisations associées à l’application exploitée.

En d’autres termes, si une application de confiance est infiltrée par un attaquant, elle pourrait être exploitée pour abuser de ses autorisations et obtenir un accès injustifié à des informations sensibles sans le consentement ou la connaissance des utilisateurs.

Ce type de violation peut se produire lorsqu’une application charge des bibliothèques à partir d’emplacements que l’attaquant pourrait potentiellement manipuler et qu’elle a désactivé la validation de la bibliothèque via un droit risqué (c’est-à-dire défini sur vrai), qui limite autrement le chargement des bibliothèques à celles signées par le développeur de l’application ou Apple.

« macOS fait confiance aux applications pour contrôler elles-mêmes leurs autorisations », a noté Benvenuto. « Un manquement à cette responsabilité conduit à une violation de l’ensemble du modèle d’autorisation, les applications agissant par inadvertance comme des proxys pour des actions non autorisées, contournant le TCC et compromettant le modèle de sécurité du système. »

Microsoft, pour sa part, considère que les problèmes identifiés sont « à faible risque » et que les applications doivent charger des bibliothèques non signées pour prendre en charge les plugins. Cependant, l’entreprise est intervenue pour remédier au problème dans ses applications OneNote et Teams.

« Les applications vulnérables laissent la porte ouverte aux adversaires pour exploiter tous les droits des applications et, sans aucune invite de l’utilisateur, réutiliser toutes les autorisations déjà accordées à l’application, servant ainsi efficacement de courtier d’autorisations pour l’attaquant », a déclaré Benvenuto.

« Il est également important de mentionner qu’il n’est pas clair comment gérer de manière sécurisée de tels plug-ins dans le cadre actuel de macOS. La notarisation des plug-ins tiers est une option, bien que complexe, et elle nécessiterait que Microsoft ou Apple signe les modules tiers après avoir vérifié leur sécurité. »