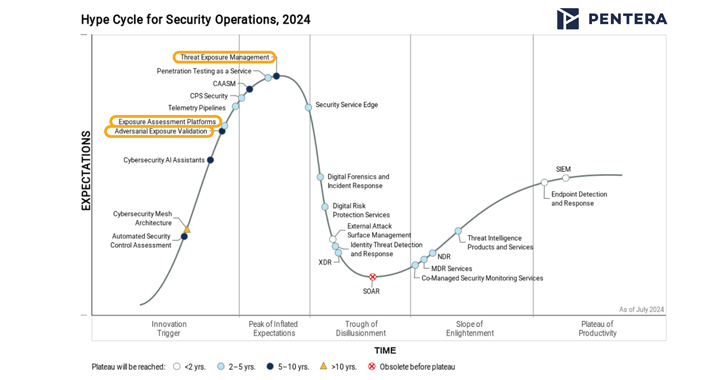

Vous souhaitez savoir quelles sont les dernières nouveautés et les plus importantes en matière de SecOps pour 2024 ? Le rapport Hype Cycle for Security Operations récemment publié par Gartner prend des mesures importantes pour organiser et faire évoluer le domaine de la gestion continue de l’exposition aux menaces, également appelée CTEM. Trois catégories de ce domaine sont incluses dans le rapport de cette année : la gestion de l’exposition aux menaces, les plateformes d’évaluation de l’exposition (EAP) et la validation de l’exposition contradictoire (AEV).

Ces définitions de catégories visent à fournir une certaine structure au paysage évolutif des technologies de gestion de l’exposition. Pentera, cotée en tant que fournisseur d’échantillons dans la catégorie AEV nouvellement définie, joue un rôle essentiel dans l’augmentation de l’adoption du CTEM, en mettant l’accent sur la validation de la sécurité. Vous trouverez ci-dessous notre point de vue sur les catégories de produits liées au CTEM et ce qu’elles signifient pour les responsables de la sécurité des entreprises.

L’industrie arrive à maturité

Le CTEM, lancé par Gartner en 2022, présente une approche structurelle permettant d’évaluer, de hiérarchiser, de valider et de corriger en continu les expositions à la surface d’attaque d’une organisation, permettant ainsi aux entreprises de mobiliser une réponse aux risques les plus critiques. Le cadre qu’il définit permet de gérer une surface d’attaque en constante augmentation.

La récente réorganisation des catégories vise à aider les entreprises à identifier les fournisseurs de sécurité les mieux équipés pour soutenir la mise en œuvre du CTEM.

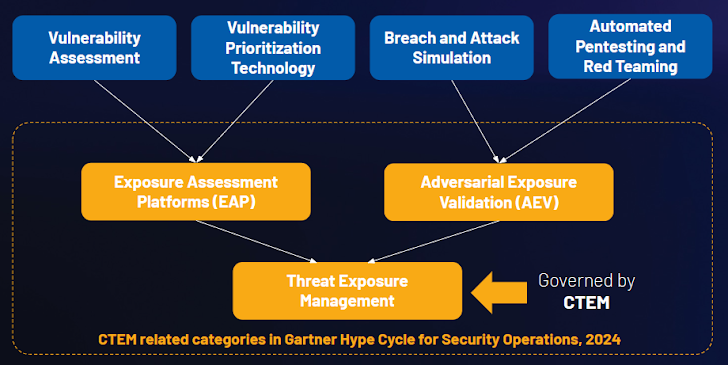

La gestion de l’exposition aux menaces représente l’ensemble des technologies et processus utilisés pour gérer l’exposition aux menaces, sous la gouvernance d’un programme CTEM. Elle englobe les deux nouvelles catégories liées au CTEM décrites ci-dessous.

Les capacités technologiques d’évaluation et de priorisation des vulnérabilités ont été fusionnées dans une nouvelle catégorie, les plateformes d’évaluation des vulnérabilités (EAP). Les EAP visent à rationaliser la gestion des vulnérabilités et à améliorer l’efficacité opérationnelle, ce qui explique sans doute pourquoi Gartner a attribué à cette catégorie une note élevée.

Parallèlement, Adversarial Exposure Validation (AEV) fusionne Breach and Attack Simulation (BAS) avec Automated Pentesting et Red Teaming en une seule fonction nouvellement créée qui se concentre sur la fourniture continue et automatisée de preuves d’exposition. AEV devrait connaître une forte croissance sur le marché pour sa capacité à valider la cyber-résilience du point de vue de l’adversaire, en mettant au défi les défenses informatiques de l’organisation avec des techniques d’attaque réelles.

Que proposent les PAE ?

Plusieurs éléments sont à prendre en compte, mais pour commencer, ils vous rendent moins dépendant des scores CVSS pour hiérarchiser les vulnérabilités. Bien qu’il s’agisse d’un indicateur utile, il ne s’agit que d’un indicateur. Le score CVSS ne vous indique pas dans quelle mesure une vulnérabilité est exploitable dans le contexte de votre environnement et de votre paysage de menaces spécifiques. Les données fournies dans le cadre d’une configuration EAP sont beaucoup plus contextualisées avec des informations sur les menaces et la criticité des actifs. Elles fournissent des informations qui favorisent l’action, plutôt que des océans de points de données.

Cette contextualisation supplémentaire signifie également que les vulnérabilités peuvent être signalées en termes de risque commercial. Un appareil mal configuré que personne n’utilise jamais et qui n’est connecté à rien doit-il être corrigé ? Les EAP aident à orienter les efforts vers la résolution des vulnérabilités qui ne sont pas seulement exploitables, mais qui conduisent en fait à des actifs qui ont une importance commerciale, soit pour ses données, soit pour la continuité opérationnelle.

Quelle est la valeur de l’AEV ?

Bien que les EAP s’appuient sur des analyses et des sources de données pour fournir un contexte d’exposition, ils se limitent à une analyse de données théoriques sans preuve réelle de chemins d’attaque exploitables. Et c’est là qu’intervient l’AEV, qui confirme les expositions du point de vue d’un adversaire. L’AEV consiste à exécuter des attaques adverses pour voir quelles failles de sécurité sont réellement exploitables dans votre environnement spécifique et jusqu’où un attaquant pourrait aller s’il devait les exploiter.

En bref, AEV transfère les menaces du manuel au terrain de jeu.

Mais il existe également d’autres avantages : cela facilite grandement la mise en place d’une équipe rouge. Les équipes rouges nécessitent un ensemble unique de talents et d’outils qui sont difficiles à développer et à obtenir. Disposer d’un produit AEV automatisé pour effectuer de nombreuses tâches de l’équipe rouge permet d’abaisser ce seuil d’entrée, vous offrant ainsi une base plus que décente sur laquelle vous appuyer.

L’AEV permet également de rendre une large surface d’attaque plus gérable. En allégeant la charge de travail du personnel de sécurité, les tests automatisés peuvent être exécutés de manière routinière, cohérente et sur plusieurs sites, permettant à tout aspirant à la Red Team de se concentrer uniquement sur les domaines hautement prioritaires.

Là où les durs se mettent en route

Tout n’est pas rose, mais certaines épines doivent être coupées par les entreprises pour exploiter pleinement le potentiel de leurs initiatives de gestion de l’exposition aux menaces.

En matière d’EAP, il est important de réfléchir au-delà de la conformité et des scores CVSS. Il est nécessaire de changer d’état d’esprit pour ne plus considérer les évaluations comme des activités à cocher. Dans ce contexte limité, les vulnérabilités sont répertoriées comme des menaces isolées, et vous finirez par manquer la différence entre savoir qu’il existe des vulnérabilités et hiérarchiser ces vulnérabilités en fonction de leur exploitabilité et de leur impact potentiel.

Du côté des AEV, l’un des défis consiste à trouver la bonne solution technologique qui couvrira tous les aspects. Bien que de nombreux fournisseurs proposent des simulations d’attaque et/ou des tests de pénétration automatisés, ces fonctions sont généralement considérées comme distinctes. Les équipes de sécurité qui cherchent à valider à la fois l’efficacité réelle de leurs contrôles de sécurité et la véritable exploitabilité des failles de sécurité peuvent choisir de mettre en œuvre plusieurs produits séparément.

Le Going Get Proactive

L’évolution du cadre CTEM depuis son introduction il y a deux ans indique l’acceptation croissante du besoin critique d’une mentalité proactive de réduction de l’exposition aux risques. La nouvelle catégorisation présentée dans le Hype Cycle reflète la maturité croissante des produits dans cet espace, soutenant l’opérationnalisation du CTEM.

En ce qui concerne la catégorie AEV, nous recommandons d’utiliser une solution qui intégrera de manière transparente les capacités de BAS et de tests de pénétration, car ce n’est pas une fonctionnalité courante pour la plupart des outils. Recherchez des technologies sans agent qui reproduisent avec précision les techniques des attaquants et simplifient les exigences opérationnelles. Cette combinaison unique garantit que les équipes de sécurité peuvent valider leur posture de sécurité en continu et avec une pertinence concrète.

Découvrez comment Pentera est utilisé comme élément essentiel de toute stratégie CTEM qui permet aux entreprises de maintenir une posture de sécurité robuste et dynamique, continuellement validée par rapport aux dernières menaces.

Pour plus d’informations sur la gestion continue de l’exposition aux menaces (CTEM), Rejoignez-nous au XPOSURE Summit 2024hébergé par Pentera, et récupérez le Cycle de battage médiatique Gartner® 2024 pour les opérations de sécurité rapport.